Machine-to-Machine, oder M2M, ist ein weit gefasster Begriff, der jede Technologie beschreibt, die es vernetzten Geräten ermöglicht, Informationen auszutauschen und Aktionen ohne die manuelle Hilfe von Menschen durchzuführen. Künstliche Intelligenz (KI) und maschinelles Lernen (ML) erleichtern die Kommunikation zwischen Systemen und ermöglichen es ihnen, ihre eigenen autonomen Entscheidungen zu treffen.

M2M-Technologie wurde zuerst in der Fertigung und in industriellen Umgebungen eingesetzt, wo andere Technologien wie SCADA und Fernüberwachung dabei halfen, Daten von Geräten aus der Ferne zu verwalten und zu kontrollieren. Inzwischen findet M2M auch in anderen Bereichen Anwendung, etwa im Gesundheitswesen, in der Wirtschaft und im Versicherungswesen. M2M ist auch die Grundlage für das Internet der Dinge (IoT).

Wie M2M funktioniert

Der Hauptzweck der Machine-to-Machine-Technologie ist das Abgreifen von Sensordaten und deren Übertragung in ein Netzwerk. Im Gegensatz zu SCADA oder anderen Fernüberwachungs-Tools verwenden M2M-Systeme oft öffentliche Netzwerke und Zugriffsmethoden – zum Beispiel Mobilfunk oder Ethernet -, um sie kostengünstiger zu machen.

Zu den Hauptkomponenten eines M2M-Systems gehören Sensoren, RFID, eine Wi-Fi- oder Mobilfunkverbindung und autonome Computersoftware, die so programmiert ist, dass sie einem Netzwerkgerät hilft, Daten zu interpretieren und Entscheidungen zu treffen. Diese M2M-Anwendungen übersetzen die Daten, die vorprogrammierte, automatisierte Aktionen auslösen können.

Eine der bekanntesten Arten der Maschine-zu-Maschine-Kommunikation ist die Telemetrie, die seit Anfang des letzten Jahrhunderts zur Übertragung von Betriebsdaten eingesetzt wird. Pioniere der Telemetrie nutzten zunächst Telefonleitungen und später Radiowellen, um Leistungsmessungen zu übertragen, die von Überwachungsinstrumenten an entfernten Orten gesammelt wurden.

Das Internet und verbesserte Standards für drahtlose Technologien haben die Rolle der Telemetrie von der reinen Wissenschaft, dem Ingenieurwesen und der Fertigung auf den alltäglichen Gebrauch in Produkten wie Heizungen, Stromzählern und mit dem Internet verbundenen Geräten, wie etwa Haushaltsgeräten, erweitert.

Neben der Möglichkeit, Geräte und Systeme aus der Ferne zu überwachen, gehören zu den wichtigsten Vorteilen von M2M:

- Kostenreduzierung durch Minimierung von Gerätewartung und Ausfallzeiten;

- Umsatzsteigerung durch Erschließung neuer Geschäftsmöglichkeiten für die Wartung von Produkten im Feld; und

- verbesserter Kundenservice durch proaktive Überwachung und Wartung von Geräten, bevor sie ausfallen oder nur dann, wenn sie benötigt werden.

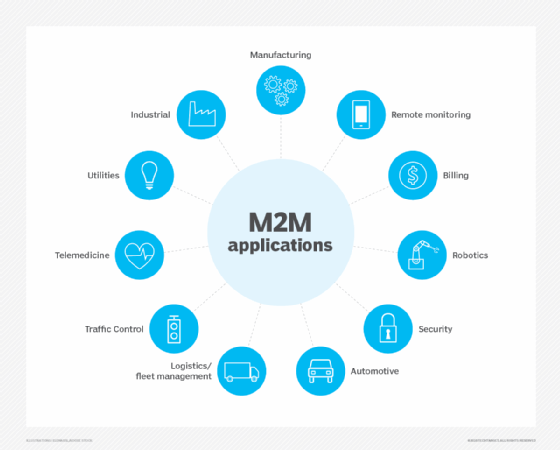

M2M-Anwendungen und Beispiele

Machine-to-Machine-Kommunikation wird häufig zur Fernüberwachung eingesetzt. Beim Nachfüllen von Produkten kann beispielsweise ein Verkaufsautomat eine Nachricht an das Netzwerk des Händlers oder an die Maschine senden, wenn ein bestimmter Artikel zur Neige geht, um Nachschub zu schicken. M2M ist ein wichtiger Bestandteil von Lagerverwaltungssystemen (WMS) und Supply Chain Management (SCM).

Versorgungsunternehmen verlassen sich oft auf M2M-Geräte und -Anwendungen, um nicht nur Energie zu gewinnen, wie z. B. bei Öl und Gas, sondern auch, um Kunden Rechnungen zu stellen – durch den Einsatz von intelligenten Zählern – und um Faktoren auf der Baustelle zu erkennen, wie z. B. Druck, Temperatur und Gerätestatus.

In der Telemedizin können M2M-Geräte die Echtzeit-Überwachung der Vitaldaten von Patienten ermöglichen, bei Bedarf Medikamente ausgeben oder Gesundheitsgüter verfolgen.

Die Kombination aus IoT, KI und ML verändert und verbessert mobile Zahlungsprozesse und schafft neue Möglichkeiten für ein anderes Kaufverhalten. Digitale Geldbörsen wie Google Wallet und Apple Pay werden höchstwahrscheinlich dazu beitragen, dass M2M-Finanzaktivitäten weit verbreitet werden.

Smart-Home-Systeme haben ebenfalls M2M-Technologie integriert. Der Einsatz von M2M in diesen eingebetteten Systemen ermöglicht es Haushaltsgeräten und anderen Technologien, den Betrieb in Echtzeit zu steuern und aus der Ferne zu kommunizieren.

M2M ist auch ein wichtiger Aspekt von Fernsteuerungssoftware, Robotik, Verkehrssteuerung, Sicherheit, Logistik und Flottenmanagement sowie Automotive.

Schlüsselmerkmale von M2M

Zu den Schlüsselmerkmalen der M2M-Technologie gehören:

- Niedriger Stromverbrauch, um die Fähigkeit des Systems zu verbessern, M2M-Anwendungen effektiv zu bedienen.

- Ein Netzwerkbetreiber, der einen paketvermittelten Dienst anbietet

- Überwachungsfähigkeiten, die Funktionen zur Erkennung von Ereignissen bereitstellen.

- Zeittoleranz, was bedeutet, dass Datenübertragungen verzögert werden können.

- Zeitsteuerung, was bedeutet, dass Daten nur zu bestimmten, vorher festgelegten Zeiten gesendet oder empfangen werden können.

- Ortsspezifische Auslöser, die Geräte alarmieren oder aufwecken, wenn sie bestimmte Bereiche betreten.

- Die Fähigkeit, kontinuierlich kleine Datenmengen zu senden und zu empfangen.

M2M-Anforderungen

Zu den Anforderungen an ein M2M-System gehören laut dem European Telecommunications Standards Institute (ETSI):

- Skalierbarkeit – Das M2M-System sollte in der Lage sein, weiterhin effizient zu funktionieren, wenn mehr angeschlossene Objekte hinzukommen.

- Anonymität – Das M2M-System muss in der Lage sein, die Identität eines M2M-Gerätes auf Wunsch zu verbergen, vorbehaltlich gesetzlicher Vorgaben.

- Protokollierung – M2M-Systeme müssen die Aufzeichnung wichtiger Ereignisse unterstützen, wie z.B. fehlgeschlagene Installationsversuche, nicht funktionierender Dienst oder das Auftreten von fehlerhaften Informationen. Die Protokolle sollten auf Anfrage verfügbar sein.

- M2M-Anwendungskommunikationsprinzipien – M2M-Systeme sollten die Kommunikation zwischen M2M-Anwendungen im Netzwerk und dem M2M-Gerät oder -Gateway unter Verwendung von Kommunikationstechniken wie Short Message Service (SMS) und IP ermöglichen. Angeschlossene Geräte sollten auch in der Lage sein, miteinander in einer Peer-to-Peer (P2P) Weise zu kommunizieren.

- Zustellungsmethoden – Das M2M-System sollte Unicast-, Anycast-, Multicast- und Broadcast-Kommunikationsmodi unterstützen, wobei Broadcast nach Möglichkeit durch Multicast oder Anycast ersetzt werden sollte, um die Belastung des Kommunikationsnetzes zu minimieren.

- Scheduling der Nachrichtenübertragung – M2M-Systeme müssen in der Lage sein, den Netzwerkzugriff und die Zeitpläne für die Nachrichtenübertragung zu steuern und sollten die Verzögerungstoleranz von M2M-Anwendungen bei der Zeitplanung berücksichtigen.

- Auswahl der Nachrichtenübertragungspfade – Die Optimierung der Nachrichtenübertragungspfade innerhalb eines M2M-Systems muss möglich sein und auf Richtlinien wie Übertragungsausfällen, Verzögerungen bei Vorhandensein anderer Pfade und Netzwerkkosten basieren.

M2M vs. IoT

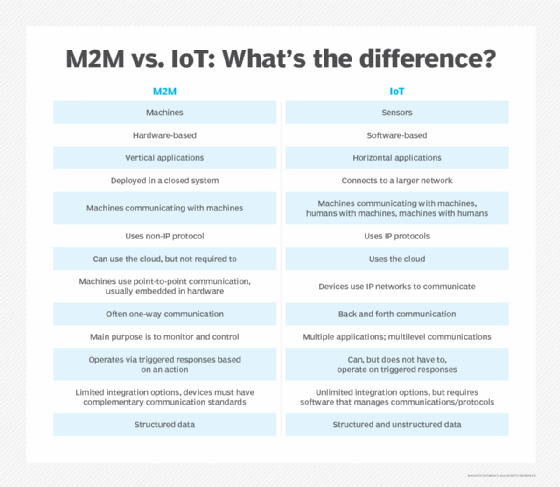

Während viele die Begriffe synonym verwenden, sind M2M und IoT nicht dasselbe. IoT braucht M2M, aber M2M braucht nicht IoT.

Beide Begriffe beziehen sich auf die Kommunikation verbundener Geräte, aber M2M-Systeme sind oft isolierte, eigenständig vernetzte Geräte. IoT-Systeme heben M2M auf die nächste Stufe, indem sie unterschiedliche Systeme zu einem großen, vernetzten Ökosystem zusammenführen.

M2M-Systeme nutzen Punkt-zu-Punkt-Kommunikation zwischen Maschinen, Sensoren und Hardware über zellulare oder kabelgebundene Netzwerke, während IoT-Systeme auf IP-basierte Netzwerke setzen, um die von IoT-verbundenen Geräten gesammelten Daten an Gateways, die Cloud oder Middleware-Plattformen zu senden.

Daten, die von M2M-Geräten gesammelt werden, werden von Service-Management-Anwendungen verwendet, während IoT-Daten oft in Unternehmenssysteme integriert werden, um die Unternehmensleistung über mehrere Gruppen hinweg zu verbessern. Eine andere Betrachtungsweise ist, dass M2M die Arbeitsweise von Unternehmen beeinflusst, während IoT dies tut und sich auf die Endbenutzer auswirkt.

Beim obigen Beispiel der Produktauffüllung bedeutet M2M, dass der Verkaufsautomat den Automaten des Händlers mitteilt, dass eine Auffüllung erforderlich ist. Durch die Einbindung von IoT wird eine zusätzliche Analyseschicht durchgeführt; der Automat kann anhand des Kaufverhaltens vorhersagen, wann bestimmte Produkte nachgefüllt werden müssen, und bietet dem Benutzer so ein personalisiertes Erlebnis.

M2M-Sicherheit

Machine-to-Machine-Systeme sind mit einer Reihe von Sicherheitsproblemen konfrontiert, von unbefugtem Zugriff über drahtloses Eindringen bis hin zum Hacken von Geräten. Physikalische Sicherheit, Datenschutz, Betrug und die Gefährdung unternehmenskritischer Anwendungen müssen ebenfalls berücksichtigt werden.

Typische M2M-Sicherheitsmaßnahmen umfassen unter anderem die Manipulationssicherheit von Geräten und Maschinen, die Einbettung von Sicherheit in die Maschinen, die Gewährleistung von Kommunikationssicherheit durch Verschlüsselung und die Absicherung von Back-End-Servern. Die Segmentierung von M2M-Geräten in ein eigenes Netzwerk und die Verwaltung von Geräteidentität, Datenvertraulichkeit und Geräteverfügbarkeit können ebenfalls dazu beitragen, M2M-Sicherheitsrisiken zu bekämpfen.

M2M-Standards

Machine-to-Machine-Technologie hat keine standardisierte Geräteplattform, und viele M2M-Systeme sind aufgaben- oder gerätespezifisch aufgebaut. Im Laufe der Jahre haben sich mehrere wichtige M2M-Standards herausgebildet, von denen viele auch in IoT-Umgebungen verwendet werden, darunter:

- OMA DM (Open Mobile Alliance Device Management), ein Gerätemanagement-Protokoll

- OMA LightweightM2M, ein Gerätemanagement-Protokoll

- MQTT, ein Messaging-Protokoll

- TR-069 (Technical Report 069), ein Protokoll der Anwendungsschicht

- HyperCat, ein Datenermittlungsprotokoll

- OneM2M, ein Kommunikationsprotokoll

- Google Thread, ein drahtloses Mesh-Protokoll

- AllJoyn, ein Open-Source-Software-Framework

Bedenken zu M2M

Die größten Bedenken rund um M2M beziehen sich alle auf die Sicherheit. Von M2M-Geräten wird erwartet, dass sie ohne menschliche Anleitung arbeiten. Dies erhöht das Potenzial von Sicherheitsbedrohungen wie Hacking, Datenverletzungen und unbefugter Überwachung. Um sich nach böswilligen Angriffen oder Fehlern selbst zu reparieren, muss ein M2M-System eine Fernverwaltung, wie z. B. Firmware-Updates, ermöglichen.

Die Notwendigkeit der Fernverwaltung wird auch zu einem Problem, wenn man die Dauer des Einsatzes von M2M-Technologie betrachtet. Die Fähigkeit, mobile M2M-Geräte zu warten, wird unrealistisch, da es unmöglich ist, Personal zu schicken, um an ihnen zu arbeiten.

Die Unfähigkeit, die M2M-Geräte ordnungsgemäß zu warten, schafft verschiedene einzigartige Sicherheitslücken für die M2M-Systeme und die drahtlosen Netzwerke, die sie zur Kommunikation verwenden.

Geschichte von M2M

Während die Ursprünge des Akronyms nicht geklärt sind, wird die erste Verwendung der Machine-to-Machine-Kommunikation oft Theodore Paraskevakos zugeschrieben, der die Technologie zur Übertragung von Daten über Telefonleitungen erfand und patentierte, die Grundlage für die heutige Anrufer-ID.

Nokia war eines der ersten Unternehmen, das das Akronym in den späten 1990er Jahren verwendete. Im Jahr 2002 ging es eine Partnerschaft mit Opto 22 ein, um seinen Kunden drahtlose M2M-Kommunikationsdienste anzubieten.

Im Jahr 2003 startete das M2M Magazine. Die Publikation hat seitdem die sechs Säulen von M2M definiert: Fernüberwachung, RFID, Sensorvernetzung, Smart Services, Telematik und Telemetrie.