Die Remote-Access-Technologie ist ein unglaublich nützliches Werkzeug, mit dem IT-Support-Mitarbeiter schnell auf Workstations und Geräte über große räumliche Distanzen hinweg zugreifen und diese kontrollieren können. Wenn die Technologie effektiv eingesetzt wird, hat sie das Potenzial, die Effizienz von IT-Abteilungen zu maximieren und schnellen, reaktionsschnellen Support für die Endbenutzer eines Unternehmens zu bieten.

Wie jede andere Netzwerkverbindung, Anwendung oder jedes Gerät erfordert jedoch auch die Remote-Access-Technologie Sicherheitsmaßnahmen, um sicherzustellen, dass sie vor potenziellen Angreifern geschützt bleibt. Die Möglichkeit, aus der Ferne auf Systeme und Prozesse zuzugreifen und diese direkt zu steuern, kann verheerend sein, wenn sie in die falschen Hände gerät.

Springen Sie weiter:

Was ist RAT-Software?

Wie sind RATs für Hacker nützlich?

Wie Sie sich vor RAT-Software schützen können

Die 10 besten Tools zur Erkennung von RAT-Software:

-

- SolarWinds Security Event Manager

- Snort

- OSSEC

- Zeek

- Suricata

- Sagan

- Security Onion

- AIDE

- Fail2Ban

- Samhain

Die richtige Software zur Erkennung von Remote-Access-Trojanern auswählen

Was ist RAT-Software?

Ein bösartiges Beispiel für eine Remote-Access-Technologie ist ein Remote-Access-Trojaner (RAT), eine Form von Malware, die es einem Hacker ermöglicht, Ihr Gerät aus der Ferne zu steuern. Sobald ein RAT-Programm mit Ihrem Computer verbunden ist, kann der Hacker die lokalen Dateien untersuchen, Anmeldedaten und andere persönliche Informationen erlangen oder die Verbindung nutzen, um Viren herunterzuladen, die Sie unwissentlich an andere weitergeben könnten.

Wie die meisten anderen Formen von Malware sind Remote Access Trojaner oft an scheinbar legitime Dateien wie E-Mails oder Softwarepakete angehängt. Was Remote-Access-Trojaner jedoch besonders heimtückisch macht, ist, dass sie oft legale Remote-Access-Programme imitieren können. Sie melden sich in der Regel nicht, sobald sie installiert sind – sie erscheinen z. B. nicht in einer Liste aktiver Programme oder laufender Prozesse -, da es für Hacker vorteilhafter ist, sich unauffällig zu verhalten und eine Entdeckung zu vermeiden. Ohne entsprechende Sicherheitsmaßnahmen ist es möglich, dass sich ein Remote Access Trojaner über einen längeren Zeitraum auf Ihrem Computer befindet, ohne dass er entdeckt wird.

Wie nützlich sind RATs für Hacker?

Die Praxis des heimlichen, fortlaufenden Hackens, das darauf abzielt, im Laufe der Zeit Daten zu sammeln, anstatt Informationen oder Systeme zu beschädigen, ist als fortschrittliche, anhaltende Bedrohung (Advanced Persistent Threat, APT) bekannt. Remote-Access-Trojaner sind ein mächtiges Werkzeug für diese Art von Angriffen, da sie die Leistung eines Computers nicht verlangsamen oder automatisch Dateien löschen, sobald sie installiert sind – und weil sie so anpassungsfähig sind.

Im Gegensatz zu anderen Virentypen – wie Keyloggern, die alles aufzeichnen, was jemand auf dem infizierten Computer tippt, oder Ransomware, die einen Computer oder Dateien als Geisel hält, bis der Hacker bezahlt wird – geben Remote-Access-Trojaner Hackern die vollständige administrative Kontrolle über das infizierte System, solange sie unentdeckt bleiben.

Wie Sie sich vielleicht vorstellen können, kann dies zu heiklen Situationen führen. Ein Remote-Access-Trojaner, gepaart mit einem Keylogger, kann zum Beispiel leicht an Login-Daten für Bank- und Kreditkartenkonten gelangen. Zusammen eingesetzt, können diese Ansätze diskret die Kamera oder das Mikrofon eines Computers einschalten oder auf sensible Fotos und Dokumente zugreifen. Sie können sogar Ihr Heimnetzwerk als eine Art Proxy-Server nutzen, über den ein Hacker anonym und größtenteils ungestraft Verbrechen begehen kann.

Remote Access Trojaner können auch für einfachere bösartige Zwecke eingesetzt werden. Durch den administrativen Zugriff, den sie ermöglichen, können Hacker Festplatten löschen, illegale Inhalte herunterladen oder sich sogar im Internet als Sie ausgeben.

Dies kann geopolitische Auswirkungen haben. Wenn es Hackern gelingt, Remote-Access-Trojaner in wichtigen Infrastrukturbereichen wie Kraftwerken, Verkehrsleitsystemen oder Telefonnetzen zu installieren, können sie in Stadtvierteln, Städten und sogar ganzen Nationen Schaden anrichten.

Ein Beispiel dafür gab es 2008, als Russland mit einer koordinierten Kampagne aus physischer und Cyber-Kriegsführung das Territorium der benachbarten Republik Georgien eroberte. Die russische Regierung nutzte dazu Distributed-Denial-of-Service-Angriffe (DDoS), die die Internetverbindung in ganz Georgien unterbrachen, in Kombination mit APTs und RATs, die es der Regierung ermöglichten, sowohl Informationen über georgische Militäroperationen und Hardware zu sammeln als auch diese zu stören. Auch Nachrichtenagenturen in ganz Georgien wurden angegriffen, viele von ihnen mussten ihre Websites entweder abschalten oder radikal verändern.

Das Fazit: Der Ärger, den APTs und Remote Access Trojaner verursachen können, ist genauso groß wie die Hinterhältigkeit des Hackers (oder der Hacker), die dahinter stecken. Remote Access Trojaner sind eine schlechte Nachricht, weshalb es so wichtig ist, Ihre Systeme vor ihnen zu schützen.

Zurück zum Anfang

Wie Sie sich vor RAT-Software schützen können

Während es vielleicht einfach oder offensichtlich klingt, ist der beste Weg, Remote Access Trojaner zu vermeiden, das Herunterladen von Dateien aus nicht vertrauenswürdigen Quellen. Öffnen Sie keine E-Mail-Anhänge von Personen, die Sie nicht kennen (oder sogar von Personen, die Sie kennen, wenn die Nachricht in irgendeiner Weise verdächtig erscheint), und laden Sie keine Dateien von fremden Websites herunter. Stellen Sie außerdem sicher, dass Ihre Webbrowser und Betriebssysteme gepatcht und auf dem neuesten Stand sind.

Die Erstellung brandneuer Remote-Access-Trojaner, die sich der Entdeckung entziehen können, ist ein zeitintensiver Prozess, weshalb es sich für Hacker in der Regel mehr lohnt, sie gegen größere Ziele wie Regierungen, Unternehmen und Finanzinstitute einzusetzen. Heim- und kleine Unternehmensnetzwerke können oft von Antiviren-Software wie Malwarebytes und Kaspersky profitieren, die beide ihre Datenbanken mit identifizierten Sicherheitsbedrohungen ständig aktualisieren und damit gute RAT-Erkennungsprogramme sind. Das bedeutet, dass Antiviren-Software nicht viel nützt, wenn Benutzer aktiv Dinge herunterladen und ausführen, die sie nicht sollten.

Die Dinge werden komplizierter, wenn Sie versuchen, die Sicherheitspraktiken zu erweitern. Für eine einzelne Person ist es relativ einfach, die Aktivitäten auf ihrem Computer zu überwachen und zu vermeiden, auf verdächtige Links zu klicken, aber in größeren Betrieben oder Unternehmen gibt es eine größere Anzahl von Variablen, einschließlich des Grades des Sicherheitsbewusstseins, den jeder Endbenutzer innerhalb der Organisation mitbringt. Wenn Sie sich jedoch in der Situation befinden, RATs auf Computern in einer Netzwerkumgebung erkennen zu müssen, gibt es weitere Maßnahmen, die Administratoren ergreifen können.

Dass wir immer wieder von Remote Access Trojanern hören, die jahrelang auf Workstations und in Netzwerken unentdeckt bleiben, zeigt, dass Antiviren-Software nicht unfehlbar ist und nicht als das A und O für den Schutz vor APTs angesehen werden sollte. RATs können unter den zahlreichen Prozessen, die parallele Programme generieren, leicht unbemerkt bleiben, und wenn sie Rootkit-Techniken verwenden – die ein Eindringen maskieren oder mit Software interferieren können, die speziell zum Aufspüren von Malware entwickelt wurde – können sie schwer zu entfernen sein. Das Formatieren eines Computers oder Servers ist zwar ein drastischer Schritt und kann unangenehm sein, vor allem, wenn sich die Malware auf mehrere Geräte ausgebreitet hat, aber es ist eine todsichere Methode, um Remote Access Trojaner zu beseitigen.

Die beste Option, vor allem für größere Organisationen, ist der Einsatz eines Intrusion Detection Systems, das Host- oder Netzwerk-basiert sein kann. Host-basierte Intrusion Detection Systeme (HIDS), die auf einem bestimmten Gerät installiert werden, überwachen Protokolldateien und Anwendungsdaten auf Anzeichen bösartiger Aktivitäten; netzwerkbasierte Intrusion Detection Systeme (NIDS) hingegen verfolgen den Netzwerkverkehr in Echtzeit und halten Ausschau nach verdächtigem Verhalten. Zusammen bilden HIDSs und NIDSs ein SIEM-System (Security Information and Event Management). SIEM ist ein unglaublich nützlicher Teil eines starken Sicherheitsregimes und kann dabei helfen, Software-Eingriffe zu blockieren, die an Firewalls, Antiviren-Software und anderen Sicherheitsmaßnahmen vorbeigegangen sind.

Größere Unternehmen, vor allem Managed Services Provider (MSPs), brauchen auch eine Möglichkeit, ihre E-Mail-Daten und die ihrer Kunden zu schützen. Viele Malware und andere Angriffe werden per E-Mail zugestellt, was eine potenzielle Schwachstelle in den Netzwerken Ihrer Kunden darstellt.

Um diesem Risiko zu begegnen, sollten Sie sich Mail Assure ansehen. Dieses Tool wurde speziell für MSPs entwickelt, obwohl es auch für große Organisationen aller Art gut funktioniert. Es bietet eine Reihe von Cloud-basierten Tools zur Verbesserung der E-Mail-Sicherheit.

Mail Assure bietet erweiterten Schutz vor Bedrohungen sowohl für eingehende als auch für ausgehende E-Mails. Es beinhaltet auch eine verschlüsselte Langzeitarchivierung von E-Mails, um die Sicherheit der Daten zu gewährleisten. Diese Funktionen können dazu beitragen, das Risiko von Trojaner- und anderen Malware-Angriffen zu minimieren.

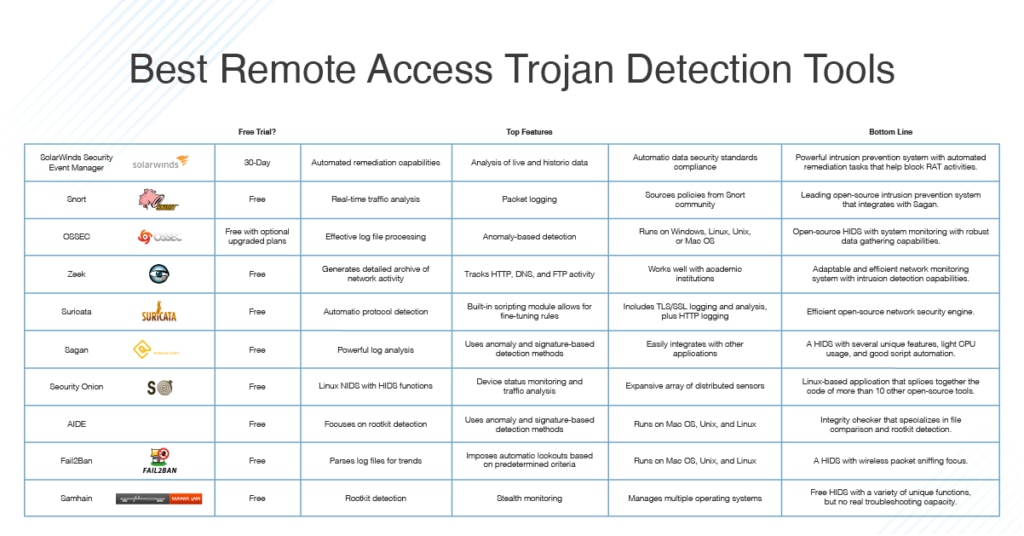

Ich habe eine Liste von 10 Intrusion Detection Systemen zusammengestellt, die ich für den Einsatz bei der Erkennung von Remote Access Trojanern empfehle. Meine Top-Auswahl ist SolarWinds® Security Event Manager (SEM), eine kostenpflichtige Premium-Lösung, die über die Erkennung hinausgeht und Remote Access Trojaner blockiert. Während die meisten RAT-Detektoren auf dem Markt kostenlos und quelloffen sind, bieten sie nicht die Fähigkeiten oder den Support, den Sie mit SEM erhalten.

Zurück zum Anfang

Die 10 besten Tools zur Erkennung von RAT-Software

- SolarWinds Security Event Manager

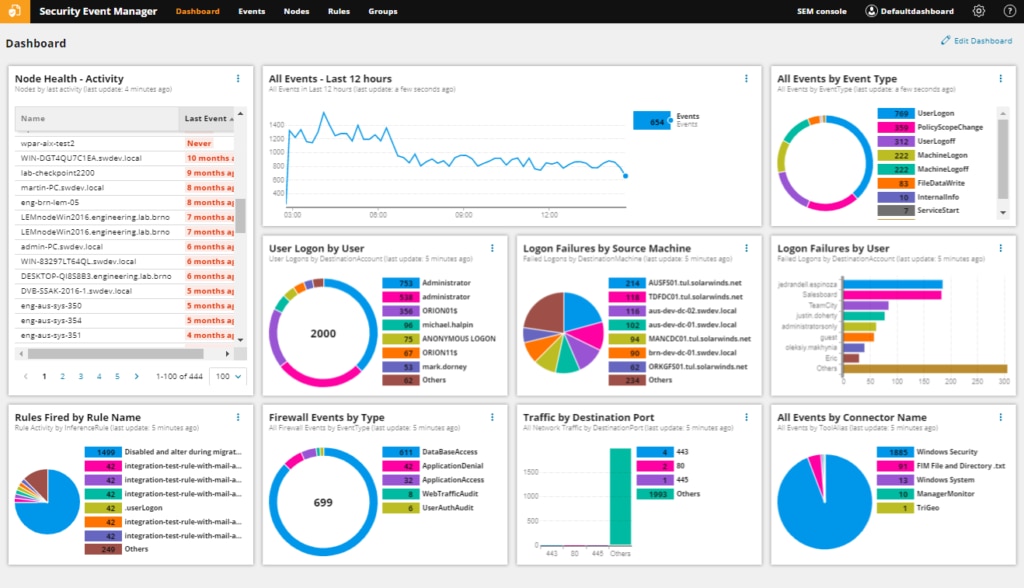

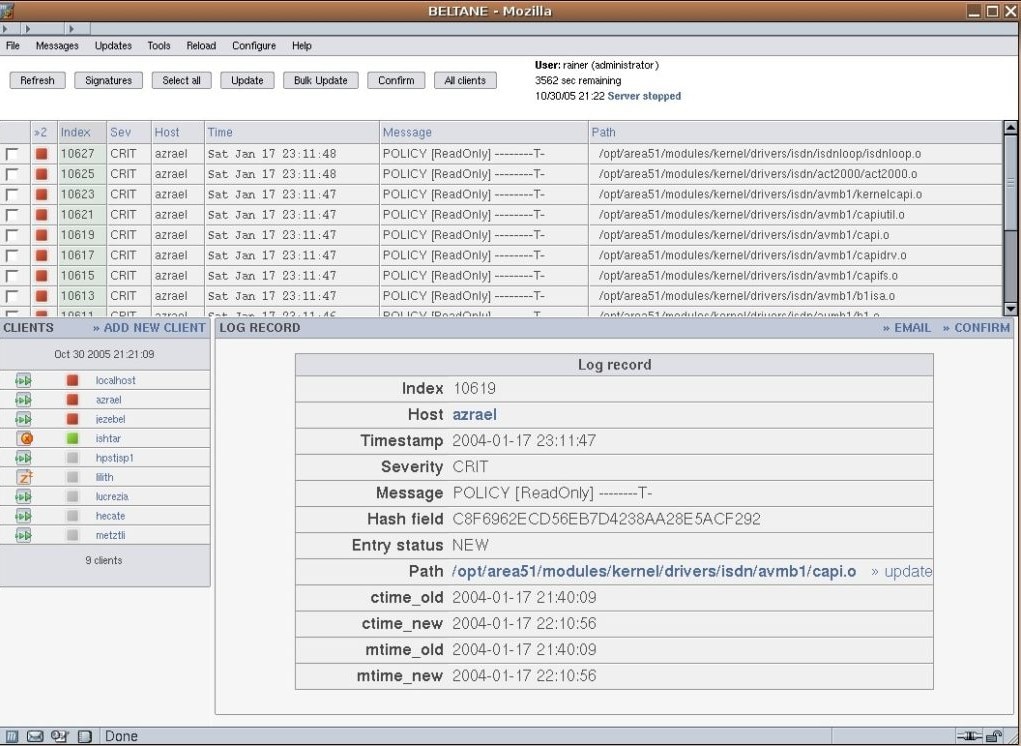

Security Event Manager (SEM) ist die Option, die ich am meisten empfehle. SEM ist ein Host-basiertes Intrusion Detection System, das mehrere leistungsstarke Funktionen zur automatischen Beseitigung von Bedrohungen enthält. Die SEM-Intrusion-Detection-Software wurde entwickelt, um die großen Mengen an Log-Daten, die Netzwerke generieren, zu kompilieren und zu sortieren. Einer der Hauptvorteile ist daher die Fähigkeit, riesige Mengen an historischen Daten auf Muster zu analysieren, die ein granulareres Echtzeit-Erkennungssystem möglicherweise nicht identifizieren kann. Dies macht den Security Event Manager zu einem unglaublich nützlichen Werkzeug für die RAT-Erkennung, wenn man bedenkt, dass APTs dazu neigen, über lange Zeiträume unter dem Radar zu bleiben.

Eine herausragende Funktion von SEM ist die Möglichkeit, Logs von Snort und anderen Konnektoren einzubinden und zu analysieren, um einen besseren Einblick in Sicherheitsbedrohungen im gesamten Netzwerk zu erhalten. Diese Log-Repository-Funktion gibt diesem Tool im Wesentlichen viele der gleichen Einblicke wie netzwerkbasierte Intrusion Detection und andere unterstützte Anbieter, so dass Sie es sowohl für historische als auch für Echtzeit-Datenanalysen verwenden können. (Mehr zu Snort weiter unten; wichtig ist hier, dass die Packet-Sniffing-Funktionen der Anwendung in der Branche weit verbreitet sind.)

Die Möglichkeit, über eine zentrale Log-Überwachungsplattform zu verfügen, um Daten von host- und netzwerkbasierten Erkennungssystemen zu kombinieren und zu normalisieren, macht den Security Event Manager zu einem All-in-One-SIEM-Tool, das eine zusammenhängende Überwachungsumgebung schafft, die speziell für die Identifizierung von und die Reaktion auf APT-Cyberangriffe entwickelt wurde und Ihnen die Möglichkeit gibt, Intrusion-Signaturen in Ihren Log-Dateien zu erkennen und Live-Intrusion-Events zu verfolgen und zu stoppen.

Zusätzlich zu den Teilen der Anwendung, die sich mit der Erkennung von Remote-Access-Trojanern befassen, enthält der Security Event Manager verschiedene andere nützliche Sicherheitselemente, darunter ein optimiertes Berichtswesen, mit dem Sie nachweisen können, dass Sie eine Reihe von Datenintegritätsstandards wie PCI DSS, HIPAA, SOX und DISA STIG einhalten. Obwohl SEM nur unter Windows installiert werden kann, ist es in der Lage, Log-Daten von anderen Betriebssystemen wie Linux, Mac und anderen zu sammeln und zu analysieren.

Wenn Sie SEM vor dem Kauf testen möchten, nutzen Sie die kostenlose 30-Tage-Testversion, während der SEM voll funktionsfähig ist.

Zurück zum Anfang

- Snort

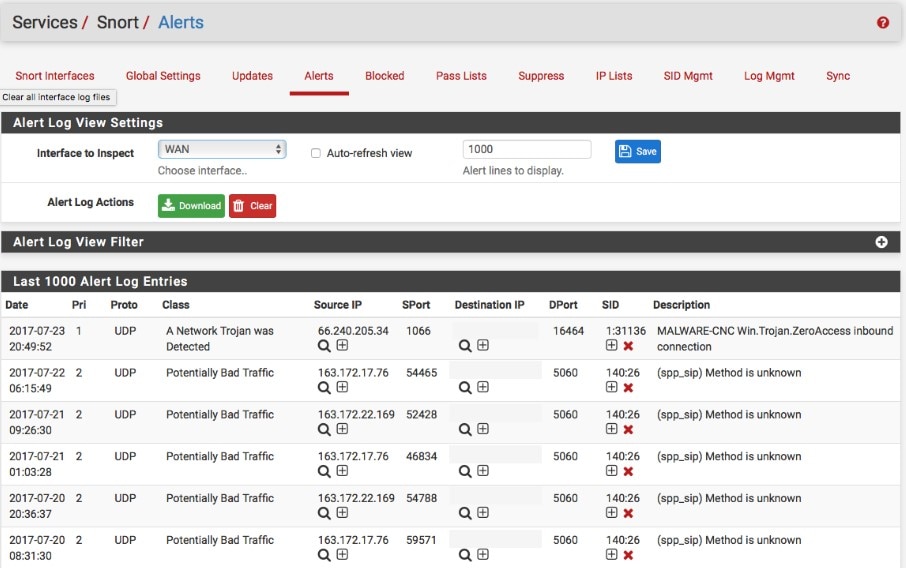

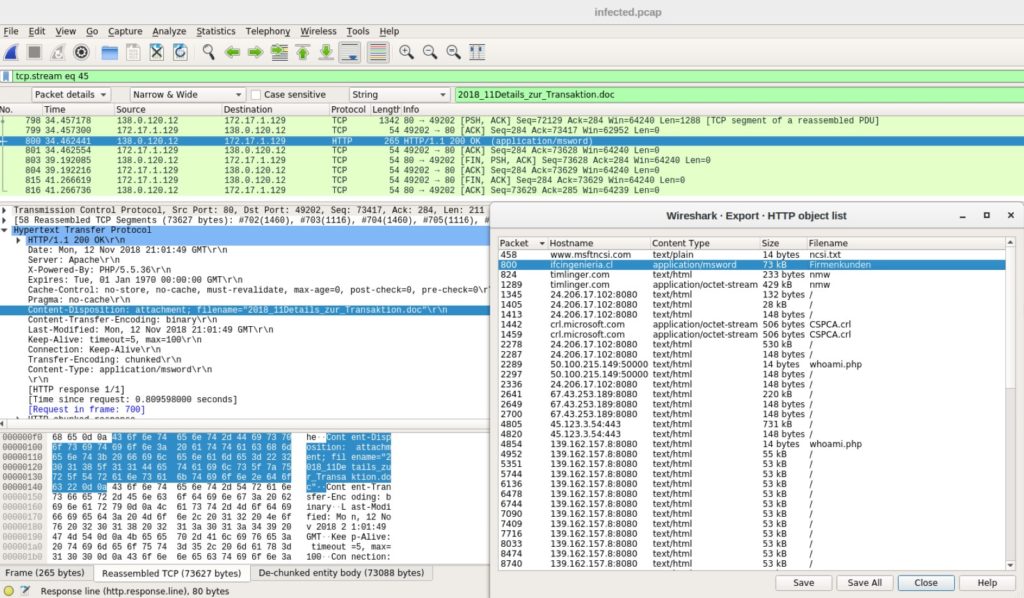

Snort ist eine Open-Source-NIDS-Anwendung, die in der gesamten Industrie verwendet wird, zum Teil weil sie so viele nützliche Sicherheitsfunktionen enthält. Snort verfügt über drei Überwachungsmodi: den bereits erwähnten Packet-Sniffer-Modus, um Datenpakete, die sich durch das Netzwerk bewegen, in Echtzeit zu überwachen; einen Packet-Logger-Modus, um eine Datei-Aufzeichnung des Paketverkehrs zu erstellen; und einen Intrusion-Detection-Modus, der Analysefunktionen enthält.

Der Intrusion-Detection-Modus arbeitet, indem er Threat-Intelligence-Richtlinien auf die gesammelten Daten anwendet, und Snort hat vordefinierte Regeln auf seiner Website verfügbar, wo Sie auch Richtlinien herunterladen können, die von der Snort-Benutzergemeinschaft erstellt wurden. Sie können auch Ihre eigenen Richtlinien erstellen oder die von Snort bereitgestellten optimieren. Dazu gehören sowohl anomalie- als auch signaturbasierte Richtlinien, was den Anwendungsbereich der Anwendung ziemlich breit und umfassend macht. Die Basisrichtlinien von Snort können mehrere potenzielle Sicherheitsbedrohungen erkennen, darunter OS-Fingerprinting, SMB-Sonden und Stealth-Port-Scanning.

Snort ist zwar kostenlos, kann aber auch über kostenpflichtige Jahresabonnements erworben werden, um sicherzustellen, dass Ihre Threat Intelligence-Richtlinien stets aktuell sind und die neuesten Updates enthalten. Es lässt sich leicht in andere Anwendungen integrieren und kann in Kombination mit anderen Open-Source-Tools (wie Sagan – mehr dazu weiter unten) ein leistungsstarkes SIEM-Toolset für IT-Administratoren mit kleinem Budget oder für diejenigen, die Protokolle nach ihren eigenen Vorstellungen anpassen möchten, bilden.

- OSSEC

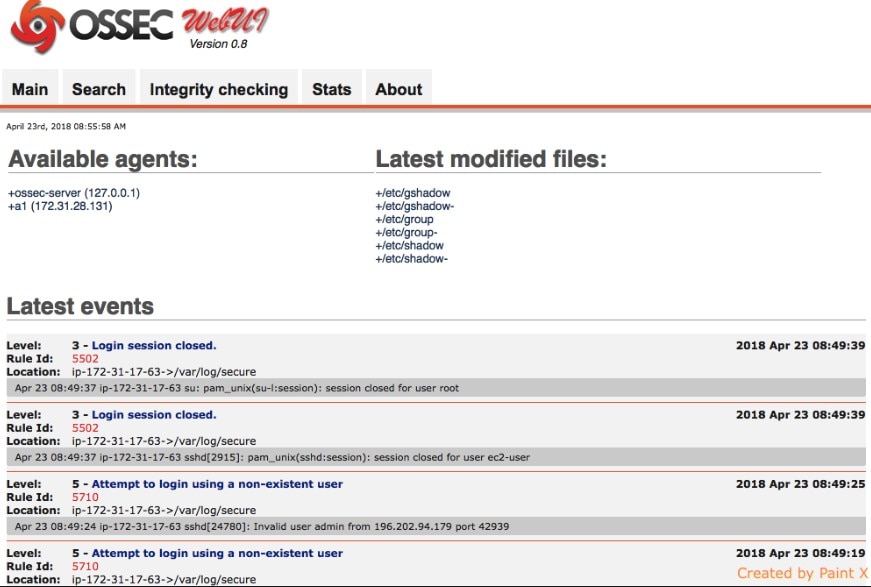

OSSEC ist ein Open-Source-Host-basiertes Intrusion-Detection-System, das Systemüberwachungs-Tools enthält, die man eher bei netzwerkbasierten Intrusion-Detection-Systemen findet. Es ist unglaublich effizient bei der Verarbeitung von Protokolldaten, und wie bei Snort haben Sie Zugriff auf Bedrohungsregeln, die von seiner Benutzergemeinschaft erstellt wurden und die Sie an Ihre Bedürfnisse anpassen können.

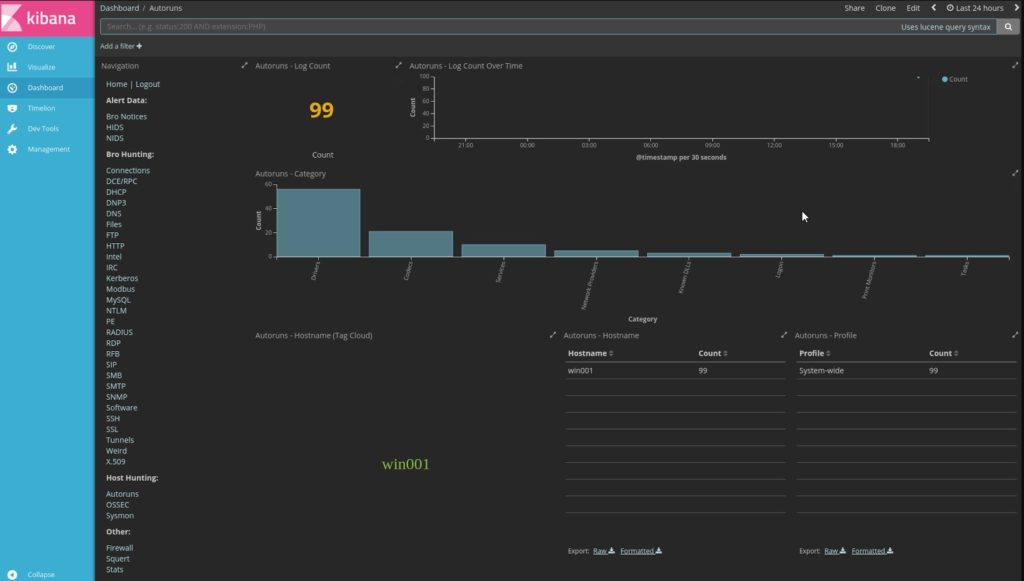

Der Nachteil? Die Benutzeroberfläche von OSSEC ist nicht ganz so benutzerfreundlich. Allerdings lässt sich OSSEC leicht in andere Anwendungen integrieren, deren Dashboards einfacher zu bedienen sind – Graylog, Kibana und Splunk werden häufig mit OSSEC gekoppelt.

OSSEC sortiert und überwacht Logdateien und setzt anomaliebasierte Strategien zur Erkennung von Remote Access Trojanern ein. Sollten Sie einmal technische Unterstützung bei einem Problem mit OSSEC benötigen, bietet die aktive Benutzer-Community kostenlose Hilfe, während ein professionelles Support-Paket von Trend Micro – dem Hersteller der Anwendung – gegen eine Abonnementgebühr erhältlich ist.

OSSEC läuft auf den Betriebssystemen Linux, Mac OS, Unix und Windows. Bei Windows-Systemen überwacht OSSEC nicht nur Ereignisprotokolle auf APT-Erkennung, sondern auch die Systemregistrierung auf Anzeichen von Manipulationen. Bei Mac OS-, Linux- und Unix-Systemen schützt es das Root-Konto. Es bietet auch Berichtsfunktionen, um die Einhaltung der Datensicherheit zu gewährleisten.

Zurück zum Anfang

- Zeek

Zeek (früher bekannt als Bro) ist ein freies, Open-Source-Netzwerk-basiertes Intrusion Detection System für Linux, Mac OS und Unix. Zeek verfolgt die Aktivitäten nicht nur in Echtzeit, sondern erstellt auch umfassende Protokolle des Verhaltens im Laufe der Zeit, wodurch ein hochwertiges Archiv aller Aktivitäten im überwachten Netzwerk entsteht – ein notwendiger Bestandteil der forensischen Analyse bei einem Sicherheitsverstoß.

Eine Möglichkeit, mit der Remote-Access-Trojaner die Live-Datenanalyse von NIDSs umgehen können, ist die Aufteilung der durch die Malware gesendeten Befehle auf mehrere Datenpakete. NIDSs wie Zeek, die sich mehr auf Anwendungsschichten konzentrieren, sind besser in der Lage, aufgeteilte Befehlsübermittlungen zu erkennen, indem sie Analysen über mehrere Datenpakete hinweg durchführen. Dies ist ein Vorteil von Zeek gegenüber Snort.

Zeek bekämpft Einbruchsversuche, indem es zunächst potenziell auslösende Ereignisse – wie HTTP-Anfragen oder neue TCP-Verbindungen – markiert und dann modifizierbare Richtlinien und Skripte anwendet, um den besten Weg zu finden, die identifizierte Sicherheitsbedrohung anzugehen und zu beheben. Neben der Verfolgung von DNS-, FTP- und HTTP-Aktivitäten verfolgt Zeek auch SNMP-Benachrichtigungen und kann Sicherheitswarnungen auslösen, wenn es nicht autorisierte Änderungen an Gerätekonfigurationen oder SNMP-Trap-Nachrichten entdeckt. Zeek kann einfach mit Anwendungen von Drittanbietern gekoppelt werden, um relevante Informationen schnell an mehrere Programme und Systeme weiterzugeben.

Seit den Anfängen der Anwendung vor mehr als zwei Jahrzehnten waren die Schöpfer von Zeek daran interessiert, Forschung und empirische Daten zu nutzen, um die Funktionalität zu verfeinern. Das Endergebnis ist ein flexibles und anpassungsfähiges System zur Erkennung von Eindringlingen, das nicht auf einen bestimmten Satz von Eindringlingserkennungsansätzen beschränkt ist und die Verwendung generischer Eindringlingssignaturen vermeidet. Die Herausgeber von Zeek sind gemeinschaftsorientiert und ermutigen die Benutzer des Programms zur Beteiligung. Sie haben auch mehrere laufende Forschungsprojekte durch das International Computer Science Institute an der UC Berkeley, so dass dieses NIDS besonders gut für akademische Einrichtungen und Forscher geeignet ist.

- Suricata

Ein Open-Source-Netzwerk-basiertes Intrusion Detection System, das weitgehend Snort entspricht, Suricata kann auf Linux, Mac OS, Unix und Windows-Systemen installiert werden. Ähnlich wie Zeek nutzt Suricata die Analyse der Anwendungsschicht, um Signaturen von Remote-Access-Trojanern zu identifizieren, die über mehrere Datenpakete verteilt sind.

Suricata nutzt eine Kombination aus Echtzeit-Intrusion-Detection, Netzwerksicherheitsüberwachung und Inline-Intrusion-Prevention, um verschiedene Protokolle zu verfolgen, darunter IP-, TLS-, TCP- und UDP-Aktivitäten. Dies geschieht durch die Implementierung einer vollständigen Signatursprache, mit der gängige Cyberangriffsvektoren und Richtlinienverletzungen sowie verdächtiges Verhalten, das auf eine Sicherheitsbedrohung hindeuten könnte, gekennzeichnet werden. Die Suricata-Engine ist mit Snort kompatibel, so dass Regelpakete nahtlos von Snort in die Suricata-Engine importiert werden können.

Die integrierte automatische Protokollerkennung bedeutet, dass die Suricata-Engine, wenn sie eine potenzielle Bedrohung identifiziert, automatisch eine Reaktion auf der Grundlage einer Reihe von vordefinierten – aber anpassbaren – Regeln und Logiken ausführt. Durch die Automatisierung dieser Prozesse wird die Reaktionszeit auf potenzielle Bedrohungen reduziert, was die Identifizierung und Entfernung von Malware wie Remote Access Trojanern erleichtert. Ein weiteres integriertes Feature ist ein Skripting-Modul, das die Modifikation und Kombination von Regeln ermöglicht, so dass Sie die Intrusion Detection Policies, die Suricata in Ihrem Netzwerk anwendet, individuell anpassen und verfeinern können.

Weitere Funktionen umfassen die Möglichkeit, TLS-Zertifikate zu protokollieren, zu speichern und zu untersuchen, potenziell infizierte Dateien aus Datenströmen zu extrahieren und zur Analyse auf der Festplatte zu speichern sowie Lua-Skripting zu nutzen, um bei der Erkennung komplexerer Sicherheitsbedrohungen zu helfen. Suricata protokolliert auch HTTP-Aktivitätsanfragen und spart so den Bedarf an zusätzlicher Hardware, die eine ähnliche Funktion erfüllt.

Suricata ist darauf ausgelegt, große Mengen an Netzwerkverkehr effizient zu verarbeiten, und eine einzelne Instanz kann mehrere Gigabyte an Daten pro Sekunde überwachen. Die Code-Basis für die Suricata-Engine ist bewusst skalierbar und bietet Unterstützung für Hardware-Beschleunigung, was sie zu einer ausgezeichneten Open-Source-Option für Unternehmen macht, die eine Erweiterung oder Veränderung ihrer Netzwerke erwarten. Suricata kann eine hohe CPU-Auslastung erfordern, um all seine Funktionen auszuführen, aber seine Architektur verteilt die Aufgaben auf mehrere Prozessoren – es kann sogar Ihre Grafikkarte für ein wenig zusätzliche Leistung anzapfen – für Multithreading-Aktivitäten, damit das gesamte System nicht die Rechenressourcen eines einzelnen Hosts belastet.

Zurück zum Anfang

- Sagan

Sagan ist ein weiteres Open-Source-Host-basiertes Intrusion Detection System, das anomalie- und signaturbasierte Erkennungsrichtlinien verwendet. Die Anwendung enthält Gegenmaßnahmen zur Beseitigung von Bedrohungen, die dabei helfen, Sicherheitsverletzungen unter Quarantäne zu stellen, sobald sie identifiziert wurden. Dieses HIDS verfügt außerdem über viele integrierte Anpassungsoptionen, die Ihnen eine größere Kontrolle über die Intrusion-Trigger und Schwellenwerte geben, die Alarme erzeugen, sowie über die Definition der automatischen Aktionen, die Sagan ergreift, um diese Bedrohungen anzugehen. Durch die Interaktion mit Firewall-Tabellen kann Sagan sogar ein Netzwerk sperren, um weitere Sicherheitsverletzungen zu verhindern.

Ein weiteres einzigartiges Tool, das Sagan anbietet, ist eine IP-Geolokalisierungsfunktion, die Warnungen erzeugt, wenn es neue oder unautorisierte Aktivitäten von mehreren IP-Adressen erkennt, die vom selben physischen Standort ausgehen – was ein Anzeichen für verdächtige Aktivitäten sein kann.

Sagan lässt sich leicht mit mehreren anderen Programmen auf dieser Liste integrieren. Es wurde so entwickelt, dass es mit dem Packet-Sniffing-Modul von Snort kompatibel ist, und Daten von Suricata und Zeek können ebenfalls in das Sagan-Dashboard eingespeist werden.

Sagans primäre Funktion ist die Log-Analyse, aber seine Erkennungsfunktionen und Fähigkeiten im Bereich der Skript-Ausführung machen es als nützliche Komponente in einem größeren Intrusion Detection System erwähnenswert. Obwohl es nur auf Linux, Mac und Unix installiert werden kann, kann Sagan auch Windows-Ereignisprotokolle sammeln und analysieren.

- Security Onion

Security Onion ist eine interessante Option für die Erkennung von Remote-Access-Trojanern, wenngleich ich sie nicht für Einsteiger oder für diejenigen empfehlen würde, die ihr System zur Erkennung von Eindringlingen relativ frei gestalten wollen.

Viele der Optionen auf dieser Liste sind Open Source, was bedeutet – und das ist offensichtlich, ich weiß, aber seien Sie nachsichtig mit mir – dass der Quellcode jedes Programms heruntergeladen und bearbeitet werden kann. Es ist also nicht weit hergeholt, sich zu fragen, ob jemand die verschiedenen verfügbaren Open-Source-RAT-Detektoren zu einer einzigen leistungsstarken Sicherheitsanwendung kombinieren könnte.

Das ist genau das, was Security Onion zu tun versucht. Unter Verwendung von Elementen des Quellcodes von OSSEC, Snort, Suricata und Zeek ist dieser Linux-basierte HIDS-NIDS-Hybrid für den Einsatz unter Ubuntu konzipiert und greift Teile anderer bekannter Open-Source-Analyse-Tools wie Kibana, NetworkMiner, Snorby und Sguil auf. Die Kombination aus host- und netzwerkbasierten Funktionen ermöglicht es Security Onion, nicht nur den Netzwerkverkehr auf bösartige Aktivitäten zu untersuchen, sondern auch Konfigurations- und Protokolldateien zu überwachen und Prüfsummen über diese Dateien laufen zu lassen, um unautorisierte Änderungen zu erkennen. Security Onion verwendet anomalie- und signaturbasierte Warnrichtlinien und verfolgt den Gerätestatus und die Datenverkehrsmuster.

Auch wenn dies zunächst wie ein wahrgewordener Open-Source-Traum klingt – und Security Onion enthält einige nützliche Tools -, so gibt es doch auch Schattenseiten. Erstens kann Security Onion etwas kompliziert zu bedienen sein. Die Funktionalitäten der einzelnen Open-Source-Programme, von denen es Code bezieht, sind im Wesentlichen aneinander genäht und nicht nahtlos integriert. Die Bandbreite der in Security Onion enthaltenen Betriebsstrukturen – insbesondere bei den Analysemodulen der Anwendung – bedeutet, dass jedes Tool anders und etwas separat funktioniert, was dazu führen kann, dass Benutzer einige der Tools komplett ignorieren.

Das Kibana-Dashboard bietet zwar nützliche grafische Darstellungen zur leichteren Identifizierung von Problemen, aber der Mangel an verfügbarem Lesematerial über alles, was Security Onion kann, bedeutet, dass Netzwerkadministratoren etwas experimentieren müssen. Security Onion fehlen auch einige der automatisierten Funktionen anderer Tools, was bedeutet, dass es einen eher manuellen Ansatz erfordert.

Unterm Strich: Dies ist kein Tool, das ich Anfängern empfehlen würde, oder für Administratoren, die nicht die Zeit haben, mit dem Programm herumzubasteln, um seine volle Funktionalität herauszufinden. Für diejenigen, die gerne einen praktischen Ansatz für ihre Sicherheits- und Remote-Access-Trojaner-Präventionsverfahren wählen, bietet Security Onion mehrere Tools zum Testen und Implementieren.

Zurück zum Anfang

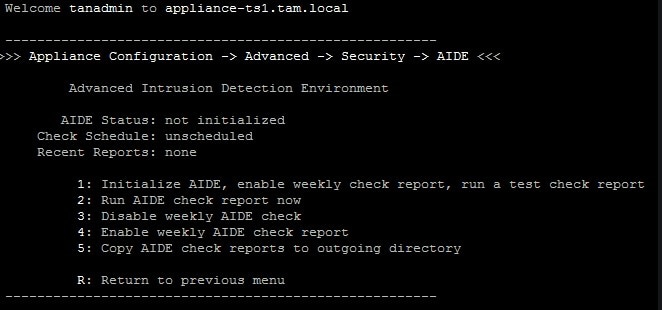

- AIDE

AIDE – kurz für Advanced Intrusion Detection Environment – ist ein HIDS, das sich speziell auf die Erkennung von Rootkits und den Vergleich von Dateisignaturen konzentriert, die beide unglaublich nützlich für die Erkennung von APTs wie Remote Access Trojanern sind.

Die Funktionalität, die AIDE bietet, ist ziemlich vergleichbar mit der Funktionalität der Tripwire-Software zur Erkennung von Bedrohungen, aber mit dem zusätzlichen Vorteil, dass es kostenlos erhältlich ist (die Firma, die Tripwire herausgibt, bietet auch eine kostenlose Version der Anwendung an, aber viele der Tools, die Tripwire nützlich machen, sind nur in der Enterprise-Version verfügbar). AIDE wurde für Unix-Betriebssysteme entwickelt, läuft aber auch unter Linux und Mac OS.

Nach der Installation verwendet AIDE Konfigurationsdateien, um eine Datenbank mit Verwaltungsdaten zu erstellen, die es dann als eine Art Benchmark verwendet. AIDE beinhaltet anomaliebasierte und signaturbasierte Erkennungsmethoden, und wenn Änderungen an Systemeinstellungen oder Protokolldateien entdeckt werden, kann es diese Änderungen einfach auf die ursprüngliche Baseline zurücksetzen.

Es gibt einige Nachteile dieses Host-basierten Intrusion Detection Systems, einer davon ist, dass die Systemprüfungen standardmäßig nur bei Bedarf und nicht kontinuierlich durchgeführt werden. Da AIDE jedoch als Kommandozeilenfunktion arbeitet, können Sie es mit cron oder einer anderen Betriebsmethode so konfigurieren, dass die Systemprüfungen periodisch ausgeführt werden. Dies ermöglicht zwar keine Echtzeit-Überwachung der Protokolldateien, aber Sie können eine Annäherung schaffen, indem Sie AIDE so einplanen, dass die Systemprüfungen in kurzen Abständen ausgeführt werden.

Auch wenn AIDE gut für den Datenvergleich geeignet ist, enthält es keine Skriptsprachen; dies ist vielleicht kein Problem für diejenigen, die einige Shell-Skripte beherrschen, aber es kann die Suche nach Daten und die Implementierung von Regeln erschweren. Was es an umfassenden Intrusion Detection Tools vermissen lässt, macht es mit seinen Konfigurationsmanagement-Fähigkeiten wieder wett.

- Fail2Ban

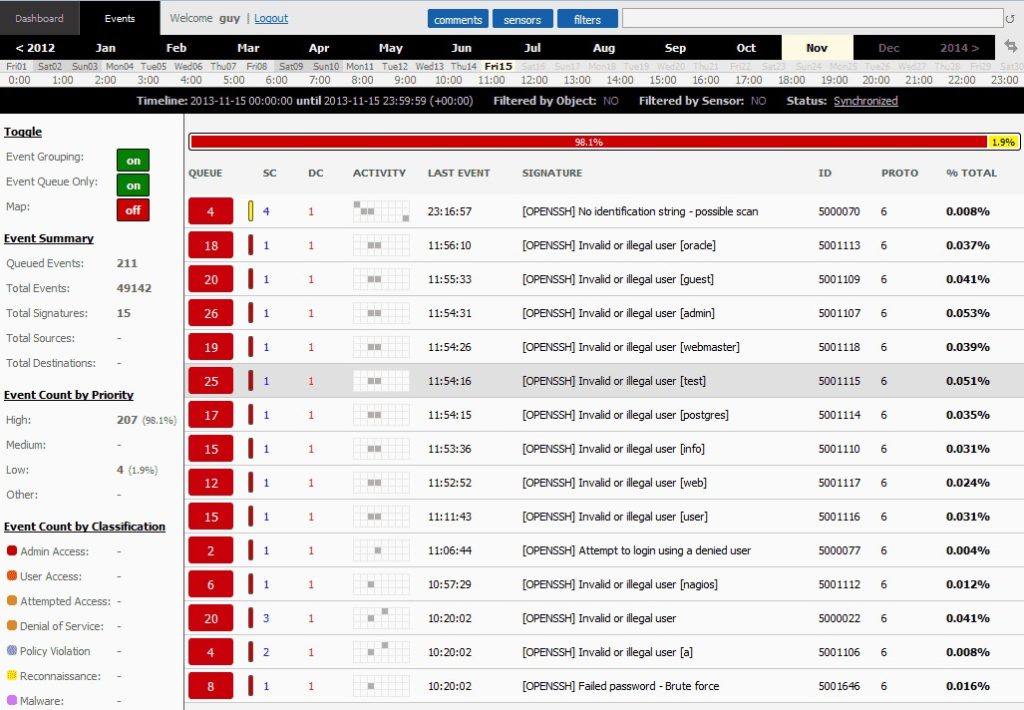

Das Design dieses Host-basierten Intrusion Detection Systems zielt speziell auf verdächtige oder ungewöhnliche Ereignisse in Logdateien ab und arbeitet daran, Hackversuche zu verhindern, indem es IP-Adressen sperrt. Wenn Fail2Ban zum Beispiel eine unverhältnismäßig hohe Anzahl von fehlgeschlagenen Anmeldeversuchen feststellt, blockiert es die IP-Adresse, von der diese Versuche ausgehen. Dies kann Brute-Force-Passwort-Knackversuche behindern und sich sogar als wirksame Abschreckung für Denial-of-Service (DDoS)-Angriffe erweisen. Die Sperren, die Fail2Ban einrichtet, sind allerdings nicht dauerhaft – ihre Dauer ist einstellbar und dauert standardmäßig ein paar Minuten.

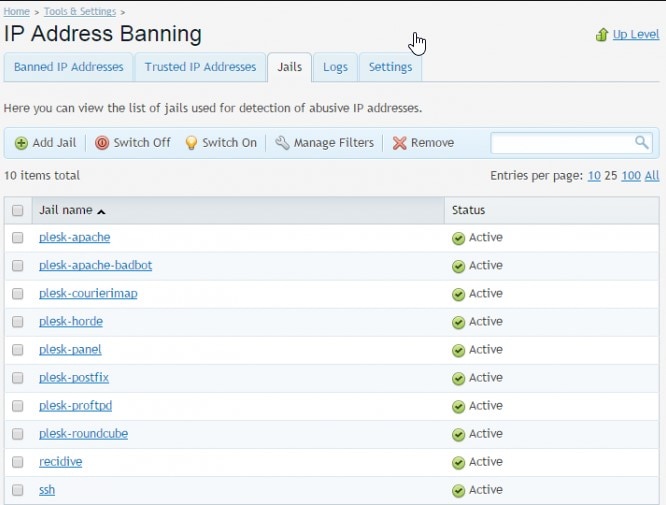

Fail2Ban verwendet Kombinationen von Filtern, um den Überwachungsbereich zu definieren, und die Dienste, die es überwacht, umfassen Apache, Courier Mail Server, Lighttpd und Postfix. Außerdem werden Filter mit Auto-Response-Aktionen gepaart – eine Kombination, die als „Jail“ bezeichnet wird -, die aktiviert werden, wenn bestimmte Bedrohungsbedingungen ausgelöst werden. Fail2Ban ist in Python geschrieben und kann in Systemtabellen schreiben, um Adressen zu sperren, die es als Quelle verdächtiger Aktivitäten identifiziert. Die Sperren erfolgen in den Firewall-Regeln von Netfilter/iptables und PF sowie in der hosts.deny-Tabelle von TCP Wrapper.

Eine Sache, die man bei Fail2Ban beachten sollte, ist, dass es einige Funktionen des Intrusion Protection Systems hat. Da die Anwendung automatisch Maßnahmen ergreifen kann, um das zu beheben, was sie als Bedrohung ansieht, müssen Administratoren sicherstellen, dass ihre Richtlinien nicht so eng konfiguriert sind, dass sie dazu führen, dass legitime Benutzer vom Zugriff auf Netzwerke, Anwendungen oder andere Computerumgebungen ausgeschlossen werden, die sie für die Erfüllung ihrer täglichen Aufgaben benötigen. Der Fokus auf wiederholte Aktionen von einzelnen IP-Adressen kann ebenfalls einschränkend wirken. Während Fail2Ban also gut geeignet ist, um DOS-Attacken zu stoppen, ist es nicht annähernd so effektiv, um DDoS-Angriffe oder verteilte Versuche, Passwörter zu knacken, zu verhindern.

Fail2Ban kann auf Mac OS, Linux und Unix-Betriebssystemen eingesetzt werden.

Zurück zum Anfang

- Samhain

Samhain ist ein weiteres freies und quelloffenes Host-basiertes Intrusion Detection System. Eine Besonderheit ist, dass es entweder auf einem einzelnen Gerät oder auf mehreren laufen kann – die Anwendung kompiliert Daten aus Log-Event-Dateien, die von den Agenten gesammelt werden, die auf jedem überwachten Rechner laufen. Diese Agenten können verschiedene Aufgaben ausführen, darunter die Erkennung von Rootkits, die Überwachung von Ports, die Erkennung von bösartigen Benutzerzugriffen und die Erkennung versteckter Prozesse. So kann Samhain mehrere Systeme – auch solche mit unterschiedlichen Betriebssystemen – von einer zentralen Oberfläche aus verwalten, wobei die Kommunikation zwischen den Agenten und der zentralen Konsole durch Verschlüsselung geschützt wird. Strenge Authentifizierungsprotokolle helfen dabei, Hacker daran zu hindern, die Überwachungsprozesse zu stören oder zu stoppen.

Eine äußerst nützliche Funktion, die Samhain bietet, ist die Überwachung im Stealth-Modus. Wenn Hacker in ein System eindringen, sind sie oft in der Lage, Erkennungsprozesse zu erkennen und zu stoppen, um im Verborgenen zu bleiben, aber Samhain tarnt diese Prozesse mit einer so genannten Steganografie.

Während die von Samhain gesammelten und kompilierten Daten Eindringlinge markieren und es Administratoren ermöglichen, die Aktivitäten auf Hosts im gesamten Netzwerk zu analysieren, fehlt dem Tool die Fähigkeit, Eindringlinge zu blockieren oder abtrünnige und nicht autorisierte Prozesse zu beenden. Aus diesem Grund ist das Erstellen von Backups der Benutzeridentitäten und der Konfigurationsdateien ein notwendiger Bestandteil für den effektiven Betrieb des Tools. Samhain verwendet außerdem einen PGP-Schlüssel, um die zentralen Protokolldateien und Konfigurations-Backups vor Änderungen oder Manipulationen durch Hacker zu schützen.

Samhain kann auf Linux-, Mac OS- und Unix-Betriebssystemen und möglicherweise sogar auf Windows unter Cygwin installiert werden.

Wie man die richtige Software zur Erkennung von Remote Access Trojanern auswählt

Alle APTs sind schlechte Nachrichten, und Remote Access Trojaner sind besonders schädlich. Es gibt zwar verschiedene Maßnahmen, die je nach Größe der zu schützenden Umgebung hilfreich sein können – darunter Schulungen zum Sicherheitsbewusstsein und Antivirensoftware -, aber Intrusion Detection Systeme sind die beste Möglichkeit, um zu verhindern, dass ein Remote Access Trojaner an Ihrer Sicherheitseinrichtung vorbeischleicht.

Die Kombination eines Host-basierten Intrusion Detection Systems mit einem netzwerkbasierten System ist der effektivste Weg, um eine vollständige Abdeckung Ihrer Umgebung zu gewährleisten. Diese Kombination stellt sicher, dass jede ungewöhnliche oder verdächtige Aktivität, die bei Konfigurationsänderungen und Root-Zugriffen auf Ihren überwachten Geräten erkannt wird, sofort als potenzielle Sicherheitsbedrohung markiert wird – und stellt außerdem sicher, dass seltsame Aktivitäten im Datenverkehr Ihres Netzwerks identifiziert werden. Der SolarWinds Security Event Manager bietet in dieser Hinsicht alles: Seine Funktionen gehen über die Erkennung hinaus und beinhalten automatisierte Reaktionen auf Vorfälle, um Bedrohungen zu beheben.

Welches Tool für Ihr Unternehmen das richtige ist, hängt natürlich vom Budget und der Bequemlichkeit ab sowie von der Abwägung, auf welche Funktionen Sie nicht verzichten können und welche zwar schön wären, aber nicht unbedingt notwendig sind. Zwar spricht vieles für den Komfort, die Automatisierung und den Zugang zu Support-Teams, den kostenpflichtige Optionen bieten, aber viele kostenlose Tools haben aktive Benutzer-Communities, die bei der Fehlersuche helfen oder Fragen beantworten. Sollten Sie sich für eine Open-Source-Lösung entscheiden, sollten Sie die Vorteile dieser dynamischen und wachsenden Ressourcen nutzen. Die Investition in ein umfassendes Tool wie SolarWinds SEM wird sich jedoch auf lange Sicht lohnen.