La technologie d’accès à distance est un outil incroyablement utile, qui permet au personnel de support informatique d’accéder et de contrôler rapidement les postes de travail et les périphériques sur de vastes distances physiques. Lorsqu’elle est déployée efficacement, cette technologie a le potentiel de maximiser l’efficacité des services informatiques et de fournir un support rapide et réactif aux utilisateurs finaux d’une organisation.

Cependant, comme toute autre connexion, application ou appareil en réseau, la technologie d’accès à distance nécessite des mesures de sécurité pour s’assurer qu’elle reste protégée des mauvais acteurs potentiels. La possibilité d’accéder et de contrôler directement des systèmes et des processus à distance peut s’avérer désastreuse si elle tombe entre de mauvaises mains.

Sauter devant :

Qu’est-ce qu’un logiciel RAT ?

Comment les RAT sont-ils utiles aux pirates informatiques ?

Comment se protéger des logiciels RAT

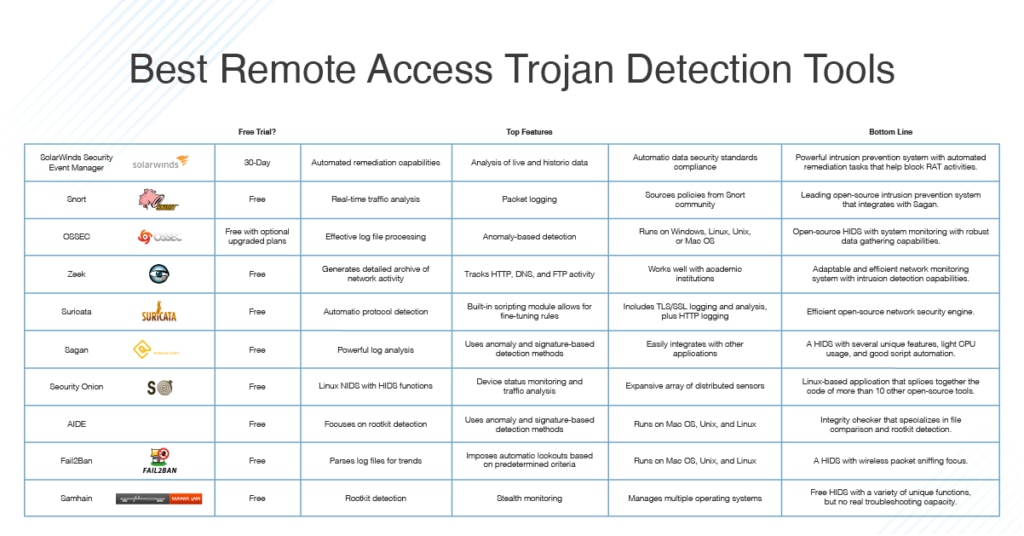

Les 10 meilleurs outils de détection des logiciels RAT :

-

- SolarWinds Security Event Manager

- Snort

- OSSEC

- Zeek

- Suricata

- Sagan

- Security Onion

- AIDE

- Fail2Ban

- Samhain

.

Sélectionner le bon logiciel de détection de chevaux de Troie d’accès à distance

Qu’est-ce qu’un logiciel RAT ?

Un exemple malveillant de technologie d’accès à distance est un cheval de Troie d’accès à distance (RAT), une forme de logiciel malveillant permettant à un pirate de contrôler votre appareil à distance. Une fois qu’un programme RAT est connecté à votre ordinateur, le pirate peut examiner les fichiers locaux, acquérir des identifiants de connexion et d’autres informations personnelles, ou utiliser la connexion pour télécharger des virus que vous pourriez involontairement transmettre à d’autres personnes.

Comme la plupart des autres formes de logiciels malveillants, les chevaux de Troie d’accès à distance sont souvent joints à des fichiers qui semblent légitimes, comme des e-mails ou des paquets de logiciels. Cependant, ce qui rend les chevaux de Troie d’accès à distance particulièrement insidieux est qu’ils peuvent souvent imiter des programmes d’accès à distance au-dessus de la ceinture. Ils ne s’annoncent généralement pas une fois qu’ils ont été installés – ils n’apparaissent pas dans une liste de programmes actifs ou de processus en cours, par exemple – parce qu’il est plus avantageux pour les pirates de garder un profil bas et d’éviter d’être détectés. Sans prendre les mesures de sécurité appropriées, il est possible que vous ayez un cheval de Troie d’accès à distance sur votre ordinateur pendant une période prolongée sans qu’il soit détecté.

Comment les RAT sont-ils utiles aux pirates informatiques ?

La pratique du piratage furtif et continu cherchant à accumuler des données au fil du temps, par opposition à l’endommagement des informations ou des systèmes, est connue sous le nom de menace persistante avancée (APT). Les chevaux de Troie d’accès à distance sont un outil puissant dans ce type d’attaque, car ils ne ralentissent pas les performances d’un ordinateur ou ne commencent pas automatiquement à supprimer des fichiers une fois installés – et parce qu’ils sont si adaptables.

Contrairement à d’autres types de virus – tels que les enregistreurs de frappe, qui enregistrent tout ce que quelqu’un tape sur l’ordinateur infecté, ou les rançongiciels, qui retiennent essentiellement un ordinateur ou des fichiers en otage jusqu’à ce que le pirate soit payé – les chevaux de Troie d’accès à distance donnent aux pirates un contrôle administratif total sur le système infecté, tant qu’ils ne sont pas détectés.

Comme vous pouvez l’imaginer, cela peut conduire à des situations délicates. Un cheval de Troie d’accès à distance couplé à un enregistreur de frappe, par exemple, peut facilement acquérir des informations de connexion pour des comptes bancaires et de cartes de crédit. Utilisées conjointement, ces approches peuvent discrètement activer la caméra ou le microphone d’un ordinateur, ou accéder à des photos et des documents sensibles. Elles peuvent même utiliser votre réseau domestique comme une sorte de serveur proxy, grâce auquel un pirate peut commettre des crimes de manière anonyme et, pour la plupart, en toute impunité.

Les chevaux de Troie d’accès à distance peuvent également être utilisés à des fins plus directement malveillantes. L’accès administratif qu’ils fournissent signifie que les pirates peuvent avoir recours à l’effacement des disques durs, au téléchargement de contenu illégal s’ils le souhaitent, voire à l’usurpation de votre identité sur Internet.

Cela peut avoir des répercussions géopolitiques. Si les pirates parviennent à installer des chevaux de Troie d’accès à distance dans des zones d’infrastructure importantes – comme les centrales électriques, les systèmes de contrôle du trafic ou les réseaux téléphoniques – ils peuvent faire des ravages dans des quartiers, des villes, voire des nations entières.

Un exemple de cela s’est produit en 2008, lorsque la Russie a utilisé une campagne coordonnée de guerre physique et cybernétique pour s’emparer du territoire de la République de Géorgie voisine. Le gouvernement russe a utilisé pour cela des attaques par déni de service distribué (DDoS) qui ont coupé la couverture Internet dans toute la Géorgie, combinées à des APT et des RAT permettant au gouvernement à la fois de collecter des renseignements sur les opérations et le matériel militaires géorgiens et de les perturber. Les agences de presse à travers la Géorgie ont également été ciblées, et nombre d’entre elles ont vu leurs sites Web soit mis hors service, soit radicalement modifiés.

La ligne de fond : les ennuis que les APT et les chevaux de Troie d’accès à distance sont capables de causer sont à la hauteur de la sournoiserie du (ou des) pirate(s) informatique(s) derrière eux. Les chevaux de Troie d’accès à distance sont de mauvaises nouvelles, c’est pourquoi il est si important de protéger vos systèmes contre eux.

Retour en haut

Comment se protéger des logiciels RAT

Bien que cela puisse peut-être sembler simple ou évident, la meilleure façon d’éviter les chevaux de Troie d’accès à distance est d’éviter de télécharger des fichiers provenant de sources non fiables. N’ouvrez pas les pièces jointes des courriels provenant de personnes que vous ne connaissez pas (ou même de personnes que vous connaissez si le message vous semble étrange ou suspect d’une manière ou d’une autre), et ne téléchargez pas de fichiers à partir de sites Web étranges. S’assurer que vos navigateurs web et vos systèmes d’exploitation sont maintenus patchés et à jour est également essentiel.

Créer de tout nouveaux chevaux de Troie d’accès à distance capables d’éviter la détection est un processus qui prend du temps, ce qui signifie qu’il est généralement plus intéressant pour les pirates de les utiliser contre des cibles plus importantes comme les gouvernements, les entreprises et les institutions financières. Les réseaux des particuliers et des petites entreprises peuvent souvent bénéficier de logiciels antivirus comme Malwarebytes et Kaspersky, qui mettent continuellement à jour leurs bases de données de menaces de sécurité identifiées, ce qui en fait de bons détecteurs de RAT. Cela dit, les logiciels antivirus ne seront pas d’une grande utilité si les utilisateurs téléchargent et exécutent activement des choses qu’ils ne devraient pas.

Les choses se compliquent lorsque vous tentez de faire évoluer les pratiques de sécurité. Il est relativement facile pour une personne de surveiller l’activité sur son ordinateur et d’éviter de cliquer sur des liens suspects, mais les grandes entreprises ou les entreprises présentent un plus grand nombre de variables, y compris le degré de sensibilisation à la sécurité que chaque utilisateur final de l’organisation apporte à la table. L’éducation continue des utilisateurs en matière de sécurité est toujours une bonne idée, mais si vous vous retrouvez dans la position de devoir détecter des RAT sur des ordinateurs à travers un environnement réseau, il existe d’autres mesures que les administrateurs peuvent prendre.

Le fait que nous continuions à entendre parler de chevaux de Troie d’accès à distance qui passent inaperçus pendant des années sur les postes de travail et les réseaux indique que les logiciels antivirus ne sont pas infaillibles et ne devraient pas être traités comme la panacée en matière de protection contre les TAP. Les RAT peuvent facilement passer inaperçues parmi les multiples processus générés par des programmes parallèles, et si elles utilisent des techniques de rootkit – qui peuvent masquer une intrusion ou interférer avec des logiciels spécifiquement conçus pour localiser les logiciels malveillants – elles peuvent être difficiles à supprimer. Bien que le formatage d’un ordinateur ou d’un serveur soit un geste drastique et puisse être gênant, surtout si le malware s’est propagé à plusieurs appareils, c’est un moyen infaillible d’éliminer les chevaux de Troie d’accès à distance.

La meilleure option, surtout pour les grandes organisations, est d’employer un système de détection d’intrusion, qui peut être basé sur l’hôte ou sur le réseau. Les systèmes de détection d’intrusion basés sur l’hôte (HIDS), qui sont installés sur un appareil spécifique, surveillent les fichiers journaux et les données d’application à la recherche de signes d’activité malveillante ; les systèmes de détection d’intrusion basés sur le réseau (NIDS), quant à eux, suivent le trafic réseau en temps réel, à l’affût de tout comportement suspect. Utilisés ensemble, les HIDS et les NIDS créent un système de gestion des informations et des événements de sécurité (SIEM). Le SIEM est un élément incroyablement bénéfique d’un régime de sécurité solide et peut aider à bloquer les intrusions logicielles qui ont échappé aux pare-feu, aux logiciels antivirus et aux autres contre-mesures de sécurité.

Les grandes entreprises, notamment les fournisseurs de services gérés (MSP), ont également besoin d’un moyen de protéger leurs données de messagerie et celles de leurs clients. Beaucoup de logiciels malveillants et d’autres attaques sont livrés par courrier électronique, ce qui en fait une vulnérabilité potentielle dans les réseaux de vos clients.

Pour aider à gérer ce risque, consultez Mail Assure. Cet outil est conçu spécifiquement pour les MSP, bien qu’il fonctionne également bien pour les grandes organisations de tous types. Il offre une suite d’outils basés sur le cloud pour renforcer la sécurité des e-mails.

Mail Assure fournit une protection avancée contre les menaces pour les e-mails entrants et sortants. Il inclut également l’archivage à long terme des e-mails, chiffrés afin d’aider à garder les données sécurisées. Ces fonctionnalités peuvent grandement contribuer à minimiser les risques d’attaques de chevaux de Troie et autres logiciels malveillants.

J’ai établi une liste de 10 systèmes de détection d’intrusion que je recommande pour la détection de chevaux de Troie en accès distant. Mon premier choix est SolarWinds® Security Event Manager (SEM), une solution payante premium allant au-delà de la détection pour bloquer les chevaux de Troie d’accès à distance. Alors que la plupart des détecteurs de RAT sur le marché sont gratuits et open source, ils ne viennent pas avec les capacités ou le support que vous obtiendrez avec SEM.

Retour en haut

10 meilleurs outils de détection de logiciels RAT

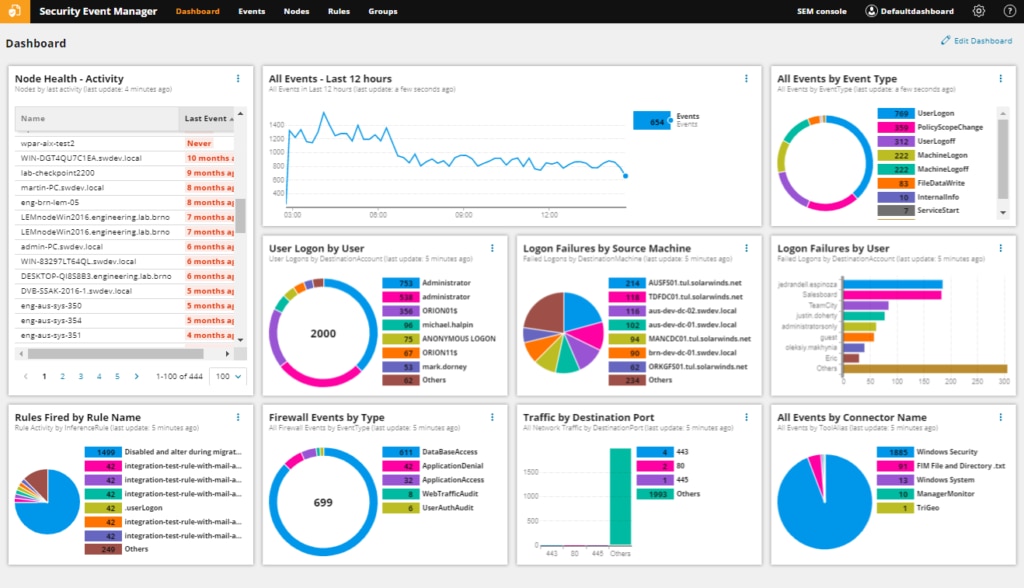

- SolarWinds Security Event Manager

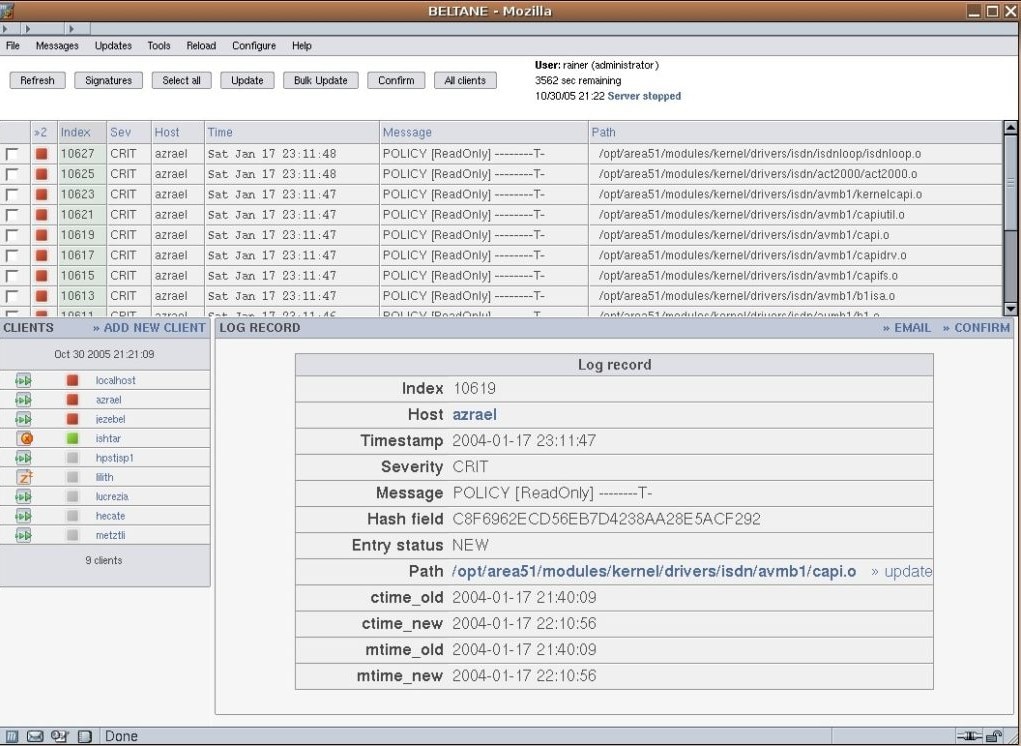

Security Event Manager (SEM) est l’option que je recommande le plus fortement. SEM est un système de détection des intrusions basé sur l’hôte comprenant plusieurs fonctions puissantes de remédiation automatisée des menaces. Le logiciel de détection d’intrusion SEM est conçu pour compiler et trier les grandes quantités de données de journal que les réseaux génèrent ; en tant que tel, l’un des principaux avantages qu’il offre est la capacité d’analyser de vastes quantités de données historiques pour trouver des modèles qu’un système de détection en temps réel plus granulaire pourrait ne pas être en mesure d’identifier. Cela fait de Security Event Manager un outil de détection des RAT incroyablement utile, compte tenu de la façon dont les APT ont tendance à rester sous le radar pendant de longues périodes.

Une caractéristique remarquable de SEM est la façon dont il peut incorporer et analyser les journaux de Snort ainsi que d’autres connecteurs pour fournir une plus grande visibilité des menaces de sécurité à travers votre réseau. Cette fonction de dépôt de journaux donne essentiellement à cet outil beaucoup des mêmes aperçus que la détection d’intrusion basée sur le réseau et d’autres fournisseurs pris en charge, ce qui vous permet de l’utiliser pour l’analyse des données historiques et en temps réel. (Plus d’informations sur Snort ci-dessous ; l’important ici est que les fonctions de reniflage de paquets de l’application sont largement utilisées dans l’ensemble du secteur.)

La possibilité de disposer d’une plateforme centralisée de surveillance des journaux pour combiner et normaliser les données des systèmes de détection basés sur l’hôte et sur le réseau fait de Security Event Manager un outil SIEM tout-en-un créant un environnement de surveillance cohésif spécifiquement conçu pour identifier et répondre aux cyberattaques APT, vous donnant la possibilité de repérer les signatures d’intrusion dans vos fichiers journaux et de suivre et arrêter les événements d’intrusion en direct.

En plus des parties de l’application consacrées à la détection des chevaux de Troie d’accès à distance, Security Event Manager comprend plusieurs autres éléments de sécurité utiles, notamment des rapports rationalisés pour vous aider à démontrer que vous êtes en conformité avec une série de normes d’intégrité des données, telles que PCI DSS, HIPAA, SOX et DISA STIG. Bien qu’il ne puisse être installé que sur Windows, SEM est capable de collecter et d’analyser les données de journal d’autres systèmes d’exploitation comme Linux, Mac, et plus encore.

Si vous voulez essayer avant d’acheter, profitez de l’essai gratuit de 30 jours, pendant lequel SEM est entièrement fonctionnel.

Retour en haut

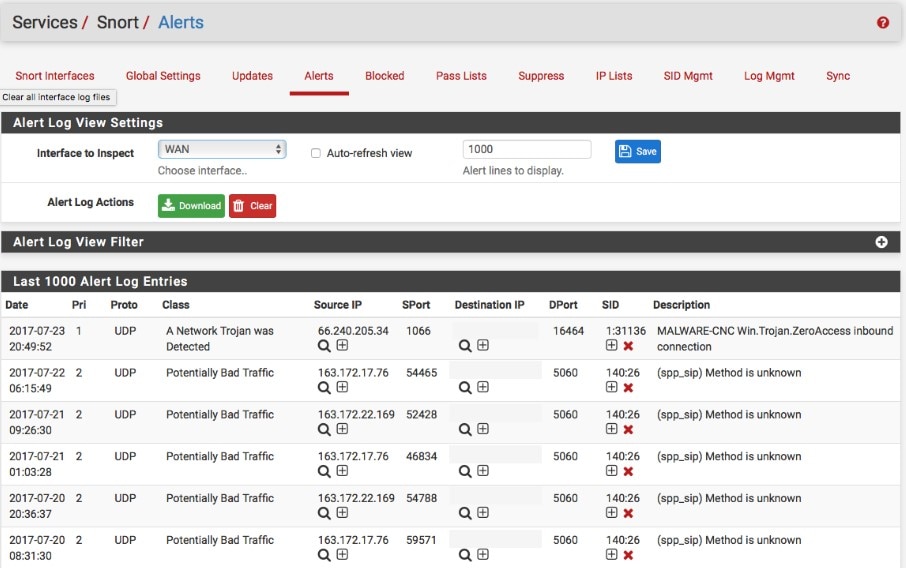

- Snort

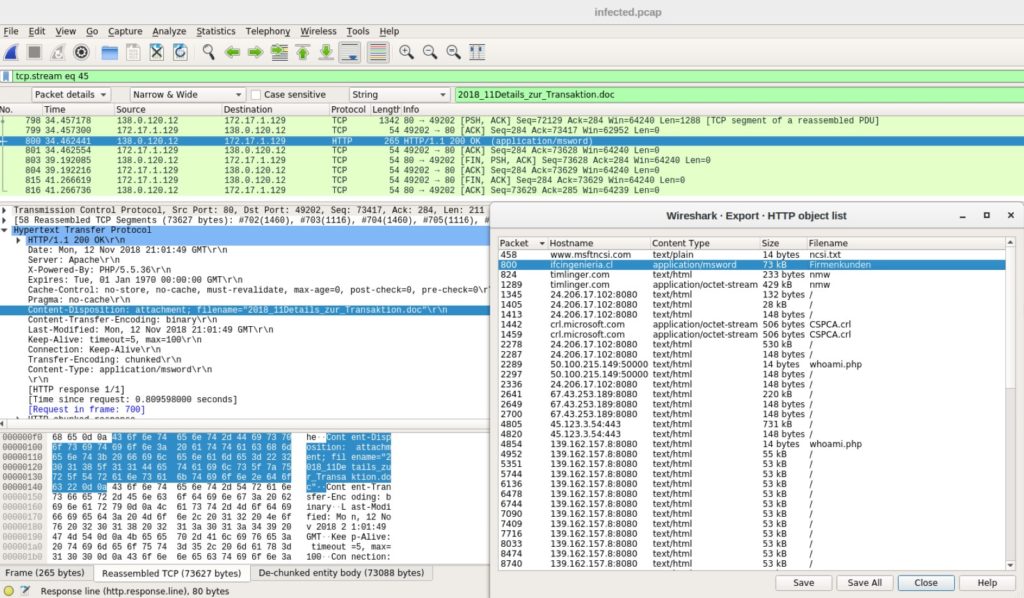

Snort est une application NIDS open-source utilisée dans tout le secteur, en partie parce qu’elle comprend de nombreuses fonctionnalités de sécurité utiles. Snort est livré avec trois modes de surveillance : un mode renifleur de paquets, mentionné ci-dessus, pour surveiller les paquets de données se déplaçant sur le réseau en temps réel ; un mode enregistreur de paquets pour faire un enregistrement de fichier du trafic de paquets ; et un mode de détection d’intrusion qui comprend des fonctions d’analyse.

Le mode de détection d’intrusion fonctionne en appliquant des politiques de renseignement sur les menaces aux données qu’il collecte, et Snort a des règles prédéfinies disponibles sur leur site Web, où vous pouvez également télécharger des politiques générées par la communauté des utilisateurs de Snort. Vous pouvez également créer vos propres règles ou modifier celles fournies par Snort. Il s’agit de règles basées sur les anomalies et les signatures, ce qui rend le champ d’application de l’application assez large et inclusif. Les politiques de base de Snort peuvent signaler plusieurs menaces de sécurité potentielles, notamment l’empreinte du système d’exploitation, les sondes SMB et le balayage furtif des ports.

Bien que Snort soit gratuit, il est également disponible via des abonnements annuels payants, afin de garantir que vos politiques de renseignement sur les menaces restent pertinentes et incluent les mises à jour les plus récentes. Il s’intègre facilement à d’autres applications, et lorsqu’il est associé à d’autres outils open-source (comme Sagan – plus d’informations à ce sujet ci-dessous), il peut créer un ensemble d’outils SIEM puissant pour les administrateurs informatiques disposant d’un budget limité ou qui aiment personnaliser les protocoles selon leurs propres spécifications.

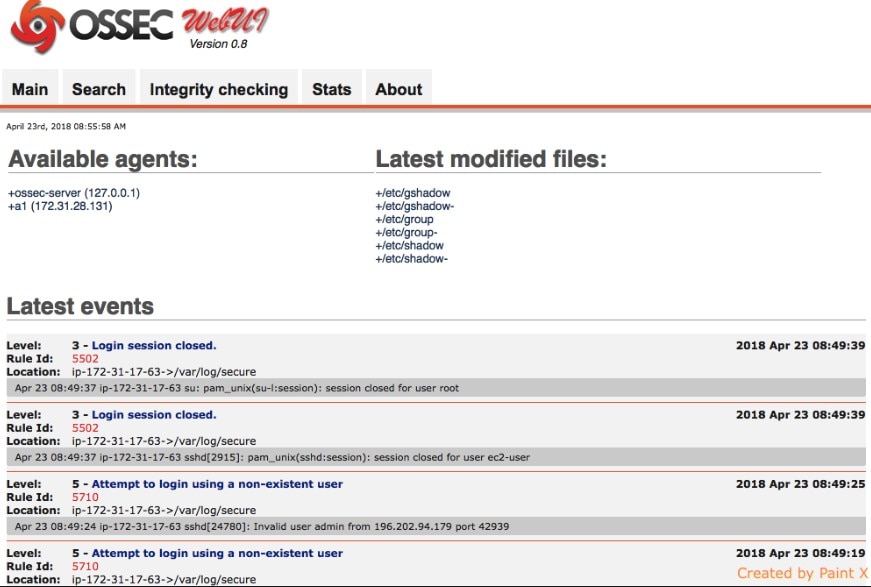

- OSSEC

OSSEC est un système de détection d’intrusion open-source basé sur l’hôte comprenant des outils de surveillance du système que l’on trouve plus souvent dans les systèmes de détection d’intrusion basés sur le réseau. Il est incroyablement efficace pour traiter les données des journaux et, comme Snort, il vous donne accès à des règles de renseignement sur les menaces créées par sa communauté d’utilisateurs, que vous pouvez personnaliser en fonction de vos besoins.

L’inconvénient ? L’interface utilisateur d’OSSEC n’est pas si conviviale que ça. Cependant, OSSEC peut facilement s’intégrer à d’autres applications dont les tableaux de bord sont plus faciles à utiliser – Graylog, Kibana et Splunk sont couramment jumelés à OSSEC.

OSSEC trie et surveille les fichiers journaux et emploie des stratégies basées sur les anomalies pour la détection des chevaux de Troie d’accès à distance. Si jamais vous avez besoin d’une assistance technique pour quelque chose lié à OSSEC, la communauté active d’utilisateurs fournit une aide gratuite, tandis qu’un pack d’assistance professionnelle est disponible auprès de Trend Micro – la société qui publie l’application – moyennant un abonnement.

OSSEC fonctionne sur les systèmes d’exploitation Linux, Mac OS, Unix et Windows. Pour les systèmes Windows, OSSEC surveille non seulement les journaux d’événements pour la détection des APT, mais il surveille également le registre du système pour détecter les signes de falsification. Pour les systèmes Mac OS, Linux et Unix, il protège le compte racine. Il offre des fonctions de rapport pour vous permettre de rester en conformité avec la sécurité des données, également.

Retour en haut

- Zeek

Zeek (anciennement connu sous le nom de Bro) est un système de détection d’intrusion gratuit et open-source basé sur le réseau pour Linux, Mac OS et Unix. Zeek ne se contente pas de suivre l’activité en temps réel, il crée également des journaux complets du comportement au fil du temps, créant ainsi une archive haut de gamme de toute activité se produisant sur le réseau qu’il surveille – un élément nécessaire pour effectuer une analyse médico-légale lors d’une violation de sécurité.

L’une des façons dont les chevaux de Troie d’accès à distance peuvent échapper à l’analyse des données en direct que fournissent les NIDS est de diviser la messagerie de commande envoyée par le logiciel malveillant sur plusieurs paquets de données. Les NIDS comme Zeek, qui se concentrent davantage sur les couches applicatives, sont mieux à même de détecter la division de la messagerie de commande en effectuant des analyses sur plusieurs paquets de données. C’est l’un des avantages de Zeek par rapport à Snort.

Zeek combat les tentatives d’intrusion en signalant d’abord les événements déclencheurs potentiels – notamment les requêtes HTTP ou les nouvelles connexions TCP – puis en appliquant des politiques et des scripts modifiables pour déterminer la meilleure façon de traiter et de remédier à la menace de sécurité identifiée. Outre le suivi de l’activité DNS, FTP et HTTP, Zeek assure le suivi des notifications SNMP et peut déclencher des alertes de sécurité lorsqu’il détecte des modifications non autorisées de la configuration des périphériques ou de la messagerie SNMP Trap. Zeek peut permettre un interfaçage facile avec des applications tierces pour transmettre rapidement des informations pertinentes le long de plusieurs programmes et systèmes.

Depuis la création de l’application il y a plus de deux décennies, les créateurs de Zeek ont souhaité tirer parti de la recherche et des données empiriques pour affiner sa fonctionnalité. Le résultat final est un système de détection d’intrusion flexible et adaptable qui ne se limite pas à un ensemble d’approches de détection d’intrusion et évite d’utiliser des signatures d’intrusion génériques. Les éditeurs de Zeek sont orientés vers la communauté et encouragent fortement la participation des utilisateurs du programme. Ils ont également plusieurs projets de recherche en cours par le biais de l’International Computer Science Institute de l’UC Berkeley, ce qui fait de ce NIDS un outil particulièrement adapté aux entités et aux chercheurs universitaires.

- Suricata

Un système de détection d’intrusion réseau open-source largement équivalent à Snort, Suricata peut être installé sur les systèmes Linux, Mac OS, Unix et Windows. Comme Zeek, Suricata utilise l’analyse de la couche application pour identifier les signatures de chevaux de Troie d’accès à distance réparties sur plusieurs paquets de données.

Suricata exploite une combinaison de détection des intrusions en temps réel, de surveillance de la sécurité du réseau et de prévention des intrusions en ligne pour suivre divers protocoles, notamment l’activité IP, TLS, TCP et UDP. Pour ce faire, il met en œuvre un langage de signatures complet utilisé pour signaler les vecteurs de cyberattaques et les violations de politiques les plus courants, ainsi que les comportements suspects qui peuvent être le signe d’une menace pour la sécurité. Le moteur Suricata est compatible avec Snort, de sorte que les paquets de règles peuvent être importés de manière transparente de ce dernier vers le premier.

La détection automatique de protocole intégrée signifie que lorsque le moteur Suricata identifie une menace potentielle, il administre automatiquement une réponse présente basée sur un ensemble de règles et de logiques prédéfinies – mais personnalisables. L’automatisation de ces processus réduit le temps de réponse aux menaces potentielles, ce qui facilite l’identification et la suppression des logiciels malveillants tels que les chevaux de Troie d’accès à distance. Une autre fonctionnalité intégrée est un module de scripting permettant la modification et la combinaison de règles, ce qui vous permet de personnaliser et d’affiner les politiques de détection d’intrusion que Suricata applique sur l’ensemble de votre réseau.

Les autres fonctionnalités comprennent la possibilité d’enregistrer, de stocker et d’examiner les certificats TLS, d’extraire les fichiers potentiellement infectés des flux de données et de les stocker sur disque pour analyse, et d’exploiter le scripting Lua pour aider à la détection de menaces de sécurité plus complexes. Suricata enregistre également les requêtes d’activité HTTP, réduisant ainsi le besoin de matériel supplémentaire assurant une fonction similaire.

Suricata est conçu pour gérer efficacement de grandes quantités de trafic réseau, et une seule instance peut surveiller plusieurs gigaoctets de données chaque seconde. La base de code du moteur Suricata est intentionnellement évolutive et inclut la prise en charge de l’accélération matérielle, ce qui en fait une excellente option open-source pour les organisations qui anticipent l’expansion ou l’évolution de leurs réseaux d’une manière ou d’une autre. Il dispose également d’une interface utilisateur sophistiquée fournissant des représentations visuelles étendues des données pour faciliter l’analyse et l’identification des problèmes.

Suricata peut nécessiter une utilisation importante du processeur pour exécuter toutes ses diverses fonctions, mais son architecture répartit les tâches sur plusieurs processeurs – elle peut même exploiter votre carte graphique pour un peu plus de puissance – pour une activité multithreads empêchant l’ensemble du système d’engorger les ressources informatiques d’un seul hôte.

Retour en haut

- Sagan

Sagan est un autre système de détection d’intrusion open-source basé sur l’hôte employant des politiques de détection basées sur les anomalies et les signatures. L’application comprend des contre-mesures de remédiation aux menaces aidant à mettre en quarantaine les failles de sécurité une fois qu’elles ont été identifiées. Ce HIDS dispose également de nombreuses options de personnalisation intégrées pour vous donner un plus grand contrôle sur les déclencheurs d’intrusion et les seuils créant des alertes, ainsi que sur la définition des actions automatisées que Sagan prendra pour répondre à ces menaces. En interagissant avec les tables de pare-feu, Sagan peut même verrouiller un réseau pour empêcher des failles de sécurité supplémentaires.

Un autre outil unique que Sagan propose est une fonction de géolocalisation IP, qui créera des alertes s’il détecte une activité nouvelle ou non autorisée provenant de plusieurs adresses IP basées à partir du même emplacement physique – ce qui peut être un signe d’activité suspecte.

Sagan s’intègre facilement à plusieurs autres programmes de cette liste. Il a été conçu pour être compatible avec le module de reniflage de paquets de Snort, et les données de Suricata et Zeek peuvent également alimenter le tableau de bord de Sagan.

La fonction principale de Sagan est l’analyse des journaux, mais ses fonctions de détection et ses capacités dans le domaine de l’exécution de scripts font qu’il mérite d’être noté comme un composant utile dans un système de détection d’intrusion plus large. Bien qu’il ne puisse être installé que sur Linux, Mac et Unix, Sagan peut toujours collecter et analyser les journaux d’événements de Windows.

- Security Onion

Security Onion est une option intéressante pour la détection des chevaux de Troie d’accès à distance, bien que ce ne soit pas une option que je suggérerais aux débutants, ou à ceux qui veulent une approche assez détachée de leur système de détection d’intrusion.

Beaucoup des options de cette liste sont open source, ce qui signifie – et c’est évident, je sais, mais soyez indulgent avec moi – que le code source de chaque programme peut être téléchargé et modifié. Vous n’êtes donc pas loin de vous demander si quelqu’un pourrait combiner les différents détecteurs de RAT open source disponibles en une application de sécurité puissante.

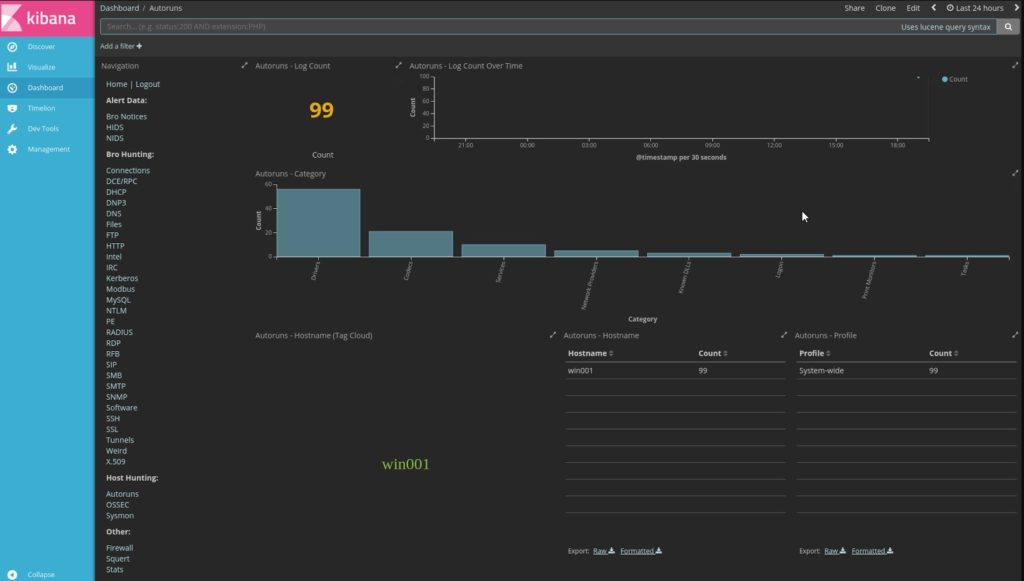

C’est précisément ce que Security Onion se propose de faire. En utilisant des éléments du code source de OSSEC, Snort, Suricata et Zeek, cet hybride HIDS-NIDS basé sur Linux est conçu pour fonctionner sur Ubuntu et reprend des éléments d’autres outils d’analyse open-source bien connus comme Kibana, NetworkMiner, Snorby et Sguil. La combinaison de fonctions basées sur l’hôte et sur le réseau permet à Security Onion non seulement d’étudier le trafic réseau à la recherche d’activités malveillantes, mais aussi de surveiller les fichiers de configuration et les fichiers journaux et d’exécuter des sommes de contrôle sur ces fichiers pour détecter les modifications non autorisées. Security Onion emploie des politiques d’alerte basées sur les anomalies et les signatures et suit l’état des périphériques et les modèles de trafic.

Bien que cela puisse à première vue ressembler à un rêve open-source devenu réalité – et Security Onion comprend plusieurs outils utiles, ne vous y trompez pas – il y a des inconvénients. Le premier est que Security Onion peut être quelque peu compliqué à utiliser. Les fonctionnalités de chacun des programmes open-source dont il extrait le code sont essentiellement cousues ensemble et non intégrées de manière transparente. La gamme de structures opérationnelles incluses dans Security Onion – en particulier lorsqu’il s’agit des modules d’analyse de l’application – signifie que chaque outil fonctionne différemment et un peu séparément, ce qui peut conduire les utilisateurs à ignorer entièrement certains outils.

Le tableau de bord Kibana fournit des représentations graphiques utiles pour identifier plus facilement les problèmes, mais le manque de matériel de lecture disponible sur tout ce dont l’Oignon est capable signifie qu’une certaine expérimentation sera nécessaire de la part des administrateurs réseau. Security Onion manque également de certaines des fonctions automatisées d’autres outils, ce qui signifie qu’il nécessite une approche plus manuelle.

La ligne de fond : Ce n’est pas un outil que je recommanderais aux débutants, ou aux administrateurs qui n’ont pas le temps de bricoler avec le programme pour comprendre toutes ses fonctionnalités. Pour ceux qui aiment adopter une approche pratique de leurs procédures de sécurité et de prévention des chevaux de Troie d’accès à distance, Security Onion propose plusieurs outils à tester et à mettre en œuvre.

Retour en haut

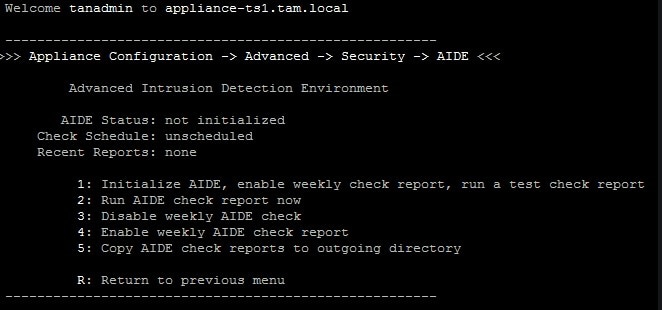

- AIDE

AIDE – abréviation de Advanced Intrusion Detection Environment – est un HIDS conçu spécifiquement pour se concentrer sur la détection des rootkits et la comparaison des signatures de fichiers, deux éléments incroyablement utiles pour détecter les APT comme les chevaux de Troie d’accès à distance.

Les fonctionnalités offertes par AIDE sont assez comparables à celles du logiciel de détection des menaces Tripwire, mais avec l’avantage supplémentaire qu’il est disponible gratuitement (la société éditrice de Tripwire propose également une version gratuite de l’application, mais de nombreux outils rendant Tripwire utile ne sont disponibles que dans la version Entreprise). Conçu pour les systèmes d’exploitation Unix, AIDE fonctionnera également sur Linux et Mac OS.

Une fois installé, AIDE utilise des fichiers de configuration pour créer une base de données d’administration, qu’il utilise ensuite comme une sorte de référence. AIDE comprend des méthodes de détection basées sur les anomalies et les signatures, et si des modifications des paramètres des systèmes ou des fichiers journaux sont détectées, il peut facilement ramener ces modifications à la ligne de base initiale.

Il y a des inconvénients à ce système de détection des intrusions basé sur l’hôte, l’un d’eux étant que les vérifications du système, par défaut, ne sont exécutées que sur demande et non en continu. Cependant, puisque AIDE fonctionne comme une fonction de ligne de commande, vous pouvez le configurer avec cron ou une autre méthode d’exploitation pour exécuter les vérifications du système périodiquement. Bien que cela ne permette pas une surveillance en temps réel des fichiers journaux, vous pouvez créer une approximation proche en programmant AIDE pour exécuter des vérifications du système à de courts intervalles.

Bien qu’il soit bon pour la comparaison de données, AIDE n’inclut pas de langages de script ; cela peut ne pas être un problème pour ceux qui ont quelques côtelettes de script shell, mais cela peut rendre la recherche de données et la mise en œuvre de règles plus difficiles. Ce qui lui manque en termes d’outils de détection d’intrusion complets, il le compense par ses capacités de gestion de la configuration.

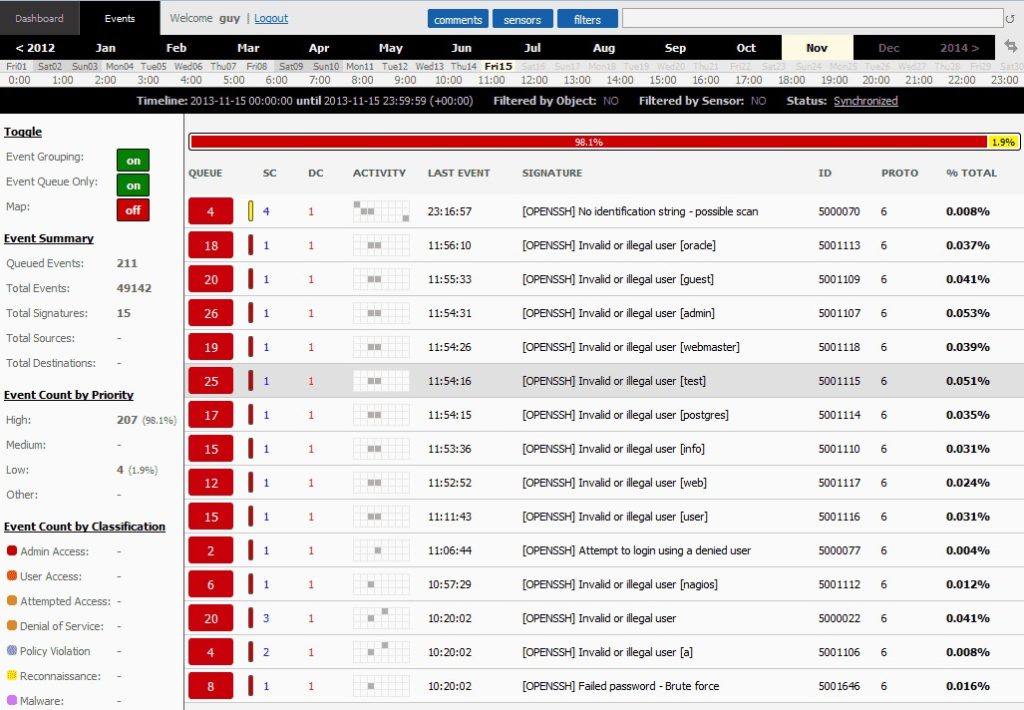

- Fail2Ban

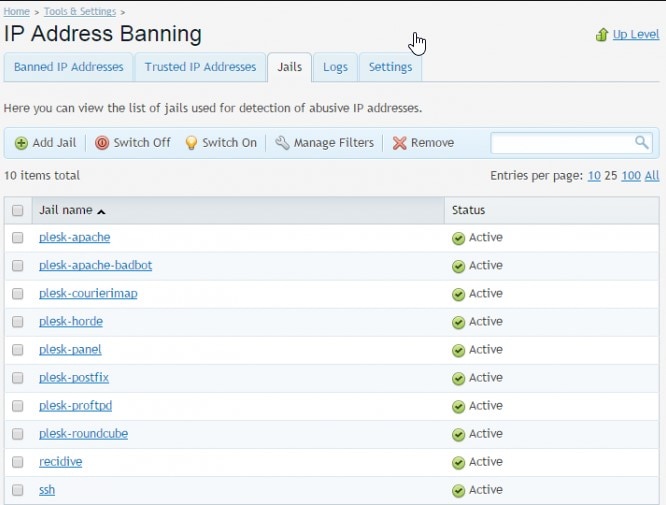

La conception de ce système de détection d’intrusion basé sur l’hôte cible spécifiquement les événements suspects ou inhabituels dans les fichiers journaux et s’efforce d’empêcher les tentatives de piratage en imposant des blocs aux adresses IP. Par exemple, si Fail2Ban remarque un nombre disproportionné de tentatives de connexion échouées, il bloquera l’adresse IP générant ces tentatives. Cela peut entraver les tentatives de craquage de mots de passe par force brute et peut même s’avérer un moyen de dissuasion efficace contre les attaques par déni de service (DDoS). Les interdictions que Fail2Ban institue ne sont cependant pas permanentes – leur durée est réglable et, par défaut, elles durent généralement quelques minutes.

Fail2Ban utilise des combinaisons de filtres pour définir son champ de surveillance, et les services qu’il supervise comprennent Apache, Courier Mail Server, Lighttpd et Postfix. Il associe également les filtres à des actions de réponse automatique – dont la combinaison est appelée « jail » – afin de les activer lorsque certaines conditions de menace sont déclenchées. Écrit en Python, Fail2Ban a la capacité d’écrire dans les tables du système pour bloquer les adresses qu’il identifie comme étant la source d’une activité suspecte. Les blocages se produisent dans les règles de pare-feu netfilter/iptables et PF, ainsi que dans la table hosts.deny de TCP Wrapper.

Une chose à savoir avec Fail2Ban est qu’il possède certaines fonctions du système de protection contre les intrusions. Comme l’application peut prendre automatiquement des mesures pour remédier à ce qu’elle considère comme des menaces, les administrateurs devront s’assurer que leurs politiques ne sont pas configurées de manière si stricte qu’elles conduisent à bloquer l’accès des utilisateurs légitimes aux réseaux, applications ou autres environnements informatiques nécessaires à l’exécution de leurs tâches quotidiennes. L’accent mis sur les actions répétées des adresses IP individuelles peut également être limitatif. Ainsi, si Fail2Ban est bon pour stopper les attaques DOS, il est loin d’être aussi efficace pour prévenir les attaques DDoS ou les tentatives distribuées de craquage de mots de passe.

Fail2Ban peut être utilisé sur les systèmes d’exploitation Mac OS, Linux et Unix.

Retour en haut

- Samhain

Samhain est un autre système de détection des intrusions basé sur l’hôte, libre et open-source. L’une de ses caractéristiques distinctives est qu’il peut fonctionner soit sur un seul appareil, soit sur plusieurs – l’application compile des données à partir des fichiers d’événements de journal recueillis par les agents s’exécutant sur chaque machine surveillée. Ces agents peuvent exécuter diverses tâches, notamment la détection de virus rootkit, la surveillance des ports, la détection des accès d’utilisateurs malveillants et la détection des processus cachés. Cela permet à Samhain de gérer plusieurs systèmes, même ceux qui utilisent des systèmes d’exploitation différents, à partir d’une interface centralisée, en utilisant le cryptage pour protéger la communication entre les agents et la console centrale. Des protocoles d’authentification stricts contribuent à empêcher les pirates de perturber ou d’arrêter les processus de surveillance, également.

Une fonctionnalité extrêmement utile offerte par Samhain est la surveillance en mode furtif. Lorsqu’ils pénètrent dans un système, les pirates seront souvent en mesure de repérer et d’arrêter les processus de détection pour rester cachés, mais Samhain camoufle ces processus avec ce qu’on appelle la stéganographie.

Alors que les données que Samhain collecte et compile signaleront les intrusions et permettront aux administrateurs d’analyser l’activité des hôtes sur le réseau, l’outil n’a pas la capacité de bloquer les intrus ou de tuer les processus voyous et non autorisés. Pour cette raison, le maintien de sauvegardes des identités des utilisateurs et des fichiers de configuration est une partie nécessaire de son fonctionnement efficace. Samhain utilise également une clé PGP pour protéger les fichiers journaux centraux et les sauvegardes de configuration contre toute modification ou altération par des pirates.

Samhain peut être installé sur les systèmes d’exploitation Linux, Mac OS et Unix, et peut-être même Windows sous Cygwin.

Comment choisir le bon logiciel de détection de chevaux de Troie d’accès à distance

Toutes les APT sont de mauvaises nouvelles, et les chevaux de Troie d’accès à distance sont particulièrement pernicieux. Bien que plusieurs mesures puissent être utiles en fonction de la taille de l’environnement que vous cherchez à protéger – y compris la formation à la sensibilisation à la sécurité et les logiciels antivirus – les systèmes de détection d’intrusion sont votre meilleur pari pour empêcher un cheval de Troie d’accès à distance de passer à travers votre configuration de sécurité.

Parier un système d’intrusion basé sur l’hôte avec un système basé sur le réseau est le moyen le plus efficace d’assurer une couverture complète de votre environnement. Cette combinaison permet de s’assurer que toute activité inhabituelle ou suspecte détectée dans les changements de configuration et les accès root sur vos appareils surveillés sera immédiatement signalée comme une menace potentielle pour la sécurité – elle permet également d’identifier toute activité étrange dans les flux de trafic sur votre réseau. SolarWinds Security Event Manager a tout ce qu’il faut à cet égard : ses fonctionnalités vont au-delà de la détection, en intégrant des réponses automatisées aux incidents pour remédier aux menaces.

Bien sûr, le choix de l’outil le mieux adapté à votre organisation sera une question de budget, de commodité, ainsi que de pesée des fonctionnalités dont vous ne pouvez pas vous passer et de celles qui seraient agréables mais ne sont pas absolument nécessaires. Bien qu’il y ait beaucoup à dire sur la commodité, l’automatisation et l’accès aux équipes de support qu’offrent les options payantes, de nombreux outils gratuits ont des communautés d’utilisateurs actives pour aider à résoudre les problèmes ou répondre aux questions. Si vous optez pour une solution open-source, vous devriez profiter de ces ressources dynamiques et en pleine expansion. Toutefois, investir dans un outil complet comme SolarWinds SEM en vaudra la peine sur le long terme.