Machine-to-Machine (M2M)とは、ネットワークに接続された機器が、人間の手を借りずに情報を交換したり、動作を実行したりすることを可能にする技術を総称する広義の呼称です。 人工知能(AI)や機械学習(ML)は、システム間のコミュニケーションを促進し、システムが自律的に選択できるようにします。

M2M技術は、SCADAや遠隔監視などの他の技術が機器からのデータを遠隔管理・制御するのに役立っていた製造業や産業界で最初に採用されました。 その後、M2Mはヘルスケア、ビジネス、保険などの他の分野にも応用されています。

M2Mの仕組み

Machine-to-Machine技術の主な目的は、センサーデータを取得してネットワークに送信することです。 SCADAなどの遠隔監視ツールとは異なり、M2Mシステムでは、費用対効果を高めるために、セルラーやイーサネットなどの公共ネットワークやアクセス方法を使用することが多いです。

M2Mシステムの主な構成要素には、センサー、RFID、Wi-Fiまたはセルラー通信リンク、ネットワークデバイスがデータを解釈して意思決定するのを支援するためにプログラムされたオートノミック・コンピューティング・ソフトウェアなどがあります。

M2Mシステムの主な構成要素は、センサー、RFID、Wi-Fiまたはセルラー通信リンク、ネットワーク機器のデータ解釈と意思決定を支援するためにプログラムされた自律型コンピューティングソフトウェアです。これらのM2Mアプリケーションは、データを翻訳し、あらかじめプログラムされた自動アクションを引き起こすことができます。

インターネットや無線技術の標準化により、テレメトリーの役割は、純粋な科学、エンジニアリング、製造業から、暖房器具や電気メーター、インターネットに接続された家電製品などの日常的な使用へと拡大しました。

機器やシステムをリモートで監視できるだけでなく、M2Mの最大のメリットは以下の通りです。

- 機器のメンテナンスやダウンタイムを最小限に抑えることによるコスト削減、

- 現場で製品を修理するための新たなビジネスチャンスを見出すことによる収益の増加、

- 機器が故障する前に、あるいは必要なときにだけ、積極的に監視や修理を行うことによる顧客サービスの向上。

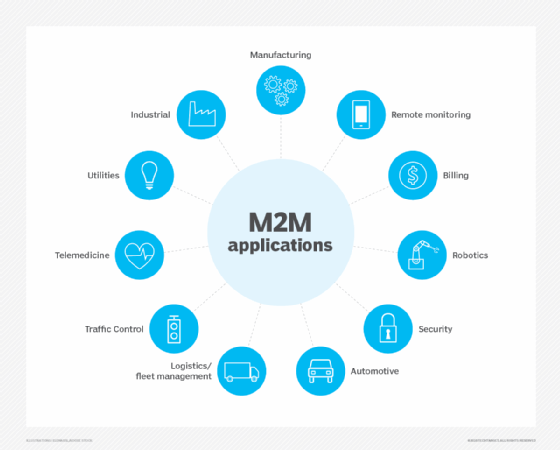

M2Mのアプリケーションと例

Machine-to-Machineの通信は、リモートモニタリングによく使われます。 例えば、商品の補充では、自動販売機が特定の商品が少なくなったときに、販売店のネットワーク、つまり機械にメッセージを送り、補充品を送ることができます。

ユーティリティ企業は、石油やガスなどのエネルギーを収穫するだけでなく、スマートメーターを使用して顧客に請求したり、圧力、温度、機器の状態などの作業現場の要因を検出するために、M2Mデバイスやアプリケーションを利用しています。

遠隔医療において、M2Mデバイスは、患者のバイタル統計をリアルタイムでモニタリングし、必要に応じて薬を調合したり、医療資産を追跡することができます。

IoT、AI、MLの組み合わせは、モバイル決済プロセスを変革・改善し、異なる購買行動のための新たな機会を生み出しています。 Google WalletやApple Payのようなデジタルウォレットは、M2M金融活動の普及に最も貢献するでしょう。

スマートホームシステムにもM2M技術が取り入れられています。 この組み込みシステムにM2Mを使用することで、家電製品やその他のテクノロジーは、動作をリアルタイムに制御できるだけでなく、遠隔地との通信も可能になります。

M2Mは、遠隔制御ソフトウェア、ロボット、交通制御、セキュリティ、物流・車両管理、自動車などでも重要な要素となっています。

M2Mの主な特徴

M2M技術の主な特徴は以下の通りです。

- M2Mアプリケーションを効果的にサービスするために、システムの能力を向上させるための低消費電力。

- パケット交換サービスを提供するネットワーク事業者

- イベントを検出する機能を提供する監視機能

- データ転送を遅延させることができる時間耐性

- 特定の所定の期間にのみデータを送受信することができる時間制御

- 特定の場所にいること。

- 特定のエリアに入ったときにデバイスに警告を発したり、デバイスを起こしたりする、場所を特定したトリガー。

- 少量のデータを継続的に送受信する機能。

M2Mの要件

欧州電気通信標準化機構(ETSI)によると、M2Mシステムの要件には次のようなものがあります。

- スケーラビリティ(拡張性) – M2Mシステムは、接続されるオブジェクトが増えても効率的に機能し続けることができなければなりません。

- 匿名性 – M2M システムは、規制要件に従って、要求されたときに M2M デバイスのアイデンティティを隠すことができなければなりません。

- ログ – M2M システムは、インストールの失敗、サービスが動作しない、不具合情報の発生など、重要なイベントの記録をサポートしなければなりません。

- M2M アプリケーション通信の原則 – M2M システムは、ショート メッセージ サービス (SMS) や IP などの通信技術を使用して、ネットワーク内の M2M アプリケーションと M2M デバイスまたはゲートウェイ間の通信を可能にしなければなりません。

- 配信方法 – M2M システムは、ユニキャスト、エニーキャスト、マルチキャスト、およびブロードキャストの通信モードをサポートする必要があります。ブロードキャストは、通信ネットワークの負荷を最小限にするために、可能な限りマルチキャストまたはエニーキャストに置き換えられます。

- メッセージ送信のスケジューリング – M2M システムは、ネットワーク アクセスおよびメッセージング スケジュールを制御できなければならず、M2M アプリケーションのスケジューリング遅延耐性を意識する必要があります。

- メッセージ通信経路の選択 – M2Mシステム内のメッセージ通信経路の最適化が可能で、伝送障害、他の経路が存在する場合の遅延、ネットワークコストなどのポリシーに基づいていなければなりません。

M2M vs. IoT

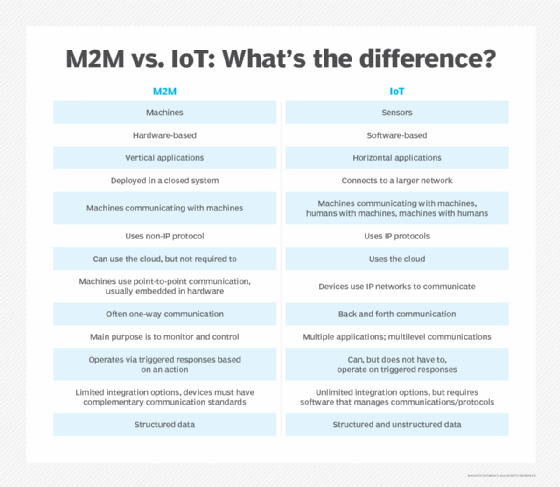

多くの人がこの用語を互換的に使用していますが、M2MとIoTは同じではありません。 IoTはM2Mを必要としますが、M2MはIoTを必要としません。

どちらの用語も接続された機器の通信に関連していますが、M2Mシステムは多くの場合、孤立したスタンドアローンのネットワーク機器です。

M2Mシステムは、携帯電話や有線ネットワークを介した機械、センサー、ハードウェア間のポイント・ツー・ポイント通信を使用しますが、IoTシステムはIPベースのネットワークを使用し、IoTに接続されたデバイスから収集したデータをゲートウェイ、クラウド、またはミドルウェア・プラットフォームに送信します。

M2Mデバイスから収集されたデータはサービス管理アプリケーションで利用されるのに対し、IoTデータは企業システムに統合され、複数のグループにまたがるビジネスパフォーマンスを向上させることが多い。 別の見方をすれば、M2Mはビジネスの運営方法に影響を与え、IoTはそれを実行してエンドユーザーに影響を与えるということです。

例えば、上記の商品補充の例では、M2Mでは自動販売機が販売店の機械に補充が必要であることを通信します。

M2Mセキュリティ

Machine-to-Machineシステムは、不正アクセス、ワイヤレス侵入、デバイスのハッキングなど、多くのセキュリティ問題に直面しています。

典型的なM2Mセキュリティ対策としては、デバイスや機械の耐タンパー性の向上、機械へのセキュリティの埋め込み、暗号化による通信セキュリティの確保、バックエンドサーバーの保護などが挙げられます。

M2M標準

Machine to Machine技術には標準化されたデバイスプラットフォームがなく、多くのM2Mシステムはタスクやデバイスに特化して構築されています。 長年にわたり、以下のようないくつかの主要なM2M標準が登場しており、その多くはIoTの設定でも使用されています。

- OMA DM(Open Mobile Alliance Device Management)、デバイス管理プロトコル

- OMA LightweightM2M、デバイス管理プロトコル

- MQTT、メッセージングプロトコル

- TR-069(Technical Report 069)、アプリケーションレイヤープロトコル

- HyperCat, データディスカバリープロトコル

- OneM2M(通信プロトコル)

- Google Thread(無線メッシュプロトコル)

- AllJoyn(オープンソースソフトウェアフレームワーク)

M2Mに関する懸念事項

M2Mを取り巻く大きな懸念事項は、すべてセキュリティに関するものです。 M2Mデバイスは、人間の指示なしに動作することが期待されています。 そのため、ハッキングやデータ漏洩、不正な監視など、セキュリティ上の脅威が発生する可能性が高まります。

リモート管理の必要性は、M2Mテクノロジーの導入期間を考慮すると、懸念事項にもなります。

M2M 機器を適切に修理できないことは、M2M システムとその通信に使用する無線ネットワークに、さまざまな独自のセキュリティの脆弱性をもたらします。

M2Mの歴史

Machine-to-Machineの頭文字の起源は定かではありませんが、Machine-to-Machine通信を最初に使用したのは、現代のCaller IDの基礎となる電話回線を介したデータ伝送に関する技術を発明し、特許を取得したTheodore Paraskevakosとされることが多いです。

ノキアは1990年代後半にこの頭文字を使用した最初の企業の1つです。

ノキアは1990年代後半に初めてこの言葉を使用した企業の一つであり、2002年にはOpto 22社と提携してM2M無線通信サービスを顧客に提供した。

2003年にはM2M Magazineが創刊され、M2Mの6つの柱として、リモートモニタリング、RFID、センサーネットワーキング、スマートサービス、テレマティクス、テレメトリーが定義されています。