Machine-to-machine, lub M2M, to szerokie określenie, które może być użyte do opisania każdej technologii, która umożliwia połączonym w sieć urządzeniom wymianę informacji i wykonywanie działań bez ręcznej pomocy człowieka. Sztuczna inteligencja (AI) i uczenie maszynowe (ML) ułatwiają komunikację między systemami, pozwalając im na dokonywanie własnych, autonomicznych wyborów.

Technologia M2M została po raz pierwszy zaadoptowana w produkcji i przemyśle, gdzie inne technologie, takie jak SCADA i zdalny monitoring, pomagały zdalnie zarządzać i kontrolować dane z urządzeń. Od tego czasu M2M znalazło zastosowanie w innych sektorach, takich jak opieka zdrowotna, biznes i ubezpieczenia. M2M jest również podstawą Internetu rzeczy (IoT).

Jak działa M2M

Głównym celem technologii machine-to-machine jest pozyskiwanie danych z czujników i przesyłanie ich do sieci. W przeciwieństwie do SCADA lub innych narzędzi zdalnego monitorowania, systemy M2M często wykorzystują publiczne sieci i metody dostępu – na przykład sieć komórkową lub Ethernet – aby uczynić je bardziej opłacalnymi.

Główne komponenty systemu M2M obejmują czujniki, RFID, łącze komunikacyjne Wi-Fi lub komórkowe oraz autonomiczne oprogramowanie obliczeniowe zaprogramowane tak, aby pomóc urządzeniu sieciowemu w interpretacji danych i podejmowaniu decyzji. Aplikacje M2M tłumaczą dane, które mogą uruchamiać zaprogramowane, zautomatyzowane działania.

Jednym z najbardziej znanych rodzajów komunikacji maszyna-maszyna jest telemetria, która jest wykorzystywana od początku ubiegłego wieku do przesyłania danych operacyjnych. Pionierzy telemetrii najpierw wykorzystywali linie telefoniczne, a później fale radiowe, do przesyłania pomiarów wydajności zebranych z instrumentów monitorujących w odległych lokalizacjach.

Internet i ulepszone standardy technologii bezprzewodowej rozszerzyły rolę telemetrii z czystej nauki, inżynierii i produkcji do codziennego użytku w produktach takich jak jednostki grzewcze, liczniki elektryczne i urządzenia podłączone do Internetu, takie jak urządzenia AGD.

Poza możliwością zdalnego monitorowania sprzętu i systemów, do najważniejszych korzyści płynących z M2M należą:

- zmniejszone koszty poprzez minimalizację konserwacji sprzętu i przestojów;

- wzmocnienie przychodów poprzez ujawnienie nowych możliwości biznesowych w zakresie serwisowania produktów w terenie; oraz

- poprawa obsługi klienta poprzez proaktywne monitorowanie i serwisowanie sprzętu, zanim ulegnie on awarii lub tylko wtedy, gdy jest potrzebny.

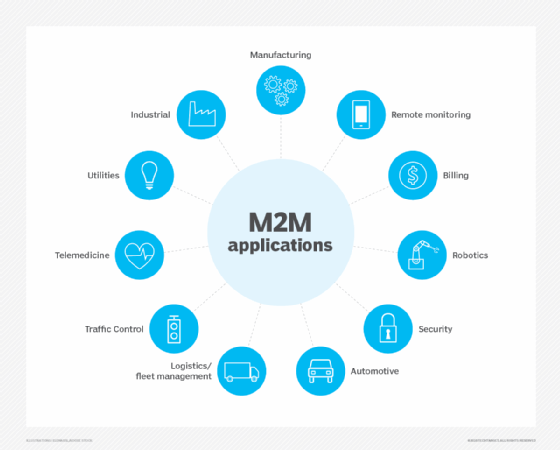

Zastosowania i przykłady zastosowań M2M

Komunikacja maszyna-maszyna jest często wykorzystywana do zdalnego monitorowania. Na przykład w przypadku uzupełniania zapasów produktów automat sprzedający może wysyłać do sieci dystrybutora lub maszyny wiadomość, gdy kończy się dany produkt, aby wysłać uzupełnienie. Umożliwiając śledzenie i monitorowanie aktywów, M2M ma zasadnicze znaczenie w systemach zarządzania magazynem (WMS) i łańcuchem dostaw (SCM).

Przedsiębiorstwa użyteczności publicznej często polegają na urządzeniach i aplikacjach M2M nie tylko w celu pozyskiwania energii, np. z ropy naftowej i gazu, ale także w celu wystawiania rachunków klientom – za pomocą inteligentnych liczników – oraz wykrywania czynników występujących w miejscu pracy, takich jak ciśnienie, temperatura i stan sprzętu.

W telemedycynie urządzenia M2M mogą umożliwić monitorowanie w czasie rzeczywistym statystyk życiowych pacjentów, wydawanie leków w razie potrzeby lub śledzenie aktywów opieki zdrowotnej.

Połączenie IoT, AI i ML przekształca i usprawnia procesy płatności mobilnych i tworzy nowe możliwości dla różnych zachowań zakupowych. Cyfrowe portfele, takie jak Google Wallet i Apple Pay, najprawdopodobniej przyczynią się do powszechnego przyjęcia działań finansowych M2M.

Systemy inteligentnego domu również włączyły technologię M2M. Zastosowanie M2M w tym systemie wbudowanym umożliwia urządzeniom domowym i innym technologiom kontrolę operacji w czasie rzeczywistym, jak również zdolność do zdalnej komunikacji.

M2M jest również ważnym aspektem oprogramowania do zdalnego sterowania, robotyki, kontroli ruchu, bezpieczeństwa, logistyki i zarządzania flotą oraz motoryzacji.

Kluczowe cechy M2M

Kluczowe cechy technologii M2M obejmują:

- Niskie zużycie energii, w celu poprawy zdolności systemu do efektywnej obsługi aplikacji M2M.

- Operator sieci, który zapewnia usługę przełączania pakietów

- Monitoring zdolności, które zapewniają funkcjonalność wykrywania zdarzeń.

- Tolerancja czasowa, co oznacza, że transfer danych może być opóźniony.

- Kontrola czasu, co oznacza, że dane mogą być wysyłane lub odbierane tylko w określonych z góry okresach.

- Specyficzne dla lokalizacji wyzwalacze, które alarmują lub budzą urządzenia po wejściu do określonych obszarów.

- Możliwość ciągłego wysyłania i odbierania małych ilości danych.

Wymagania M2M

Według Europejskiego Instytutu Norm Telekomunikacyjnych (ETSI), wymagania systemu M2M obejmują:

- Skalowalność – System M2M powinien być w stanie nadal funkcjonować wydajnie, gdy dodawane są kolejne podłączone obiekty.

- Anonimowość – System M2M musi być w stanie ukryć tożsamość urządzenia M2M na żądanie, zgodnie z wymogami regulacyjnymi.

- Rejestrowanie – Systemy M2M muszą wspierać rejestrowanie ważnych zdarzeń, takich jak nieudane próby instalacji, niedziałające usługi lub występowanie błędnych informacji. Logi powinny być dostępne na żądanie.

- Zasady komunikacji między aplikacjami M2M – Systemy M2M powinny umożliwiać komunikację między aplikacjami M2M w sieci a urządzeniem M2M lub bramą za pomocą technik komunikacyjnych, takich jak krótka wiadomość tekstowa (SMS) i IP Połączone urządzenia powinny być również w stanie komunikować się ze sobą w sposób peer-to-peer (P2P).

- Metody dostarczania – System M2M powinien wspierać tryby komunikacji unicast, anycast, multicast i broadcast, przy czym broadcast powinien być zastąpiony przez multicast lub anycast, gdy tylko jest to możliwe, aby zminimalizować obciążenie sieci komunikacyjnej.

- Planowanie transmisji komunikatów – Systemy M2M muszą być w stanie kontrolować dostęp do sieci i harmonogramy przesyłania komunikatów oraz powinny być świadome tolerancji aplikacji M2M na opóźnienia w planowaniu.

- Wybór ścieżki komunikacji komunikatów – Optymalizacja ścieżek komunikacji komunikatów w systemie M2M musi być możliwa i oparta na takich zasadach, jak awarie transmisji, opóźnienia w przypadku istnienia innych ścieżek oraz koszty sieci.

M2M vs. IoT

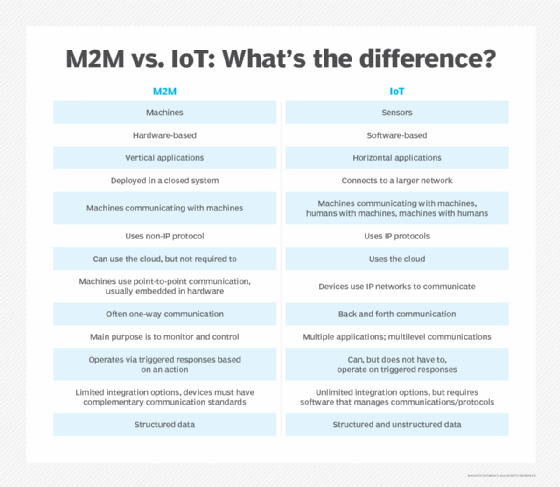

Mimo że wiele osób używa tych terminów zamiennie, M2M i IoT to nie to samo. IoT potrzebuje M2M, ale M2M nie potrzebuje IoT.

Oba terminy odnoszą się do komunikacji połączonych urządzeń, ale systemy M2M są często odizolowanymi, samodzielnymi urządzeniami sieciowymi. Systemy IoT przenoszą M2M na wyższy poziom, łącząc rozbieżne systemy w jeden duży, połączony ekosystem.

Systemy M2M wykorzystują komunikację punkt-punkt pomiędzy maszynami, czujnikami i sprzętem za pośrednictwem sieci komórkowych lub przewodowych, podczas gdy systemy IoT opierają się na sieciach opartych na protokole IP, aby przesyłać dane zebrane z urządzeń połączonych z IoT do bram, chmury lub platform oprogramowania pośredniego.

Dane zebrane z urządzeń M2M są wykorzystywane przez aplikacje do zarządzania usługami, natomiast dane IoT są często integrowane z systemami korporacyjnymi w celu poprawy wydajności biznesowej w wielu grupach. Innym sposobem patrzenia na to jest to, że M2M wpływa na sposób działania przedsiębiorstw, podczas gdy IoT robi to i wpływa na użytkowników końcowych.

Na przykład w powyższym przykładzie uzupełniania produktów, M2M obejmuje automat vendingowy komunikujący się z maszynami dystrybutora, że potrzebne jest uzupełnienie. Wbudowanie IoT pozwala na zastosowanie dodatkowej warstwy analityki; automat może przewidzieć, kiedy konkretne produkty będą wymagały uzupełnienia na podstawie zachowań zakupowych, oferując użytkownikom bardziej spersonalizowane doświadczenie.

Bezpieczeństwo M2M

Systemy M2M borykają się z wieloma problemami związanymi z bezpieczeństwem, od nieautoryzowanego dostępu, przez włamania bezprzewodowe, po włamania do urządzeń. Należy również wziąć pod uwagę bezpieczeństwo fizyczne, prywatność, oszustwa oraz narażenie aplikacji krytycznych dla misji firmy.

Typowe środki bezpieczeństwa M2M obejmują między innymi uodpornienie urządzeń i maszyn na manipulacje, wbudowanie zabezpieczeń w urządzenia, zapewnienie bezpieczeństwa komunikacji poprzez szyfrowanie oraz zabezpieczenie serwerów back-end. Segmentacja urządzeń M2M w ramach własnej sieci oraz zarządzanie tożsamością urządzeń, poufnością danych i dostępnością urządzeń może również pomóc w walce z zagrożeniami bezpieczeństwa M2M.

Standardy M2M

Technologia M2M nie posiada standardowej platformy urządzeń, a wiele systemów M2M jest tworzonych z myślą o konkretnych zadaniach lub urządzeniach. Na przestrzeni lat pojawiło się kilka kluczowych standardów M2M, z których wiele jest również wykorzystywanych w IoT, w tym:

- OMA DM (Open Mobile Alliance Device Management), protokół zarządzania urządzeniami

- OMA LightweightM2M, protokół zarządzania urządzeniami

- MQTT, protokół przesyłania komunikatów

- TR-069 (Technical Report 069), protokół warstwy aplikacji

- HyperCat, protokół wykrywania danych

- OneM2M, protokół komunikacyjny

- Google Thread, protokół bezprzewodowej sieci mesh

- AllJoyn, framework oprogramowania open source

Obawy związane z M2M

Główne obawy związane z M2M dotyczą bezpieczeństwa. Oczekuje się, że urządzenia M2M będą działać bez kontroli człowieka. To zwiększa potencjał zagrożeń bezpieczeństwa, takich jak włamania, naruszenia danych i nieautoryzowany monitoring. Aby system M2M mógł się sam naprawić po złośliwych atakach lub usterkach, musi umożliwiać zdalne zarządzanie, np. aktualizację firmware’u.

Konieczność zdalnego zarządzania staje się również problemem, gdy weźmiemy pod uwagę czas, jaki technologia M2M spędza w użyciu. Zdolność do serwisowania mobilnych urządzeń M2M staje się nierealistyczna, ponieważ niemożliwe jest wysłanie personelu do pracy nad nimi.

Niezdolność do właściwego serwisowania urządzeń M2M stwarza różne wyjątkowe luki w zabezpieczeniach systemów M2M i sieci bezprzewodowych, których używają do komunikacji.

Historia M2M

Pomimo że pochodzenie akronimu nie zostało zweryfikowane, pierwsze użycie komunikacji machine-to-machine często przypisuje się Theodore’owi Paraskevakosowi, który wynalazł i opatentował technologię związaną z przesyłaniem danych przez linie telefoniczne, będącą podstawą współczesnego caller ID.

Nokia była jedną z pierwszych firm, które użyły akronimu pod koniec lat 90. W 2002 roku nawiązała współpracę z firmą Opto 22, aby zaoferować swoim klientom usługi komunikacji bezprzewodowej M2M.

W 2003 roku powstał M2M Magazine. Od tego czasu publikacja zdefiniowała sześć filarów M2M jako zdalny monitoring, RFID, sieci czujników, inteligentne usługi, telematykę i telemetrię.