Máquina-a-máquina, ou M2M, é um rótulo amplo que pode ser utilizado para descrever qualquer tecnologia que permita aos dispositivos em rede trocar informações e realizar acções sem a assistência manual dos seres humanos. A inteligência artificial (IA) e a aprendizagem de máquinas (ML) facilitam a comunicação entre sistemas, permitindo-lhes fazer as suas próprias escolhas autónomas.

A tecnologia M2M foi inicialmente adoptada no fabrico e em ambientes industriais, onde outras tecnologias, tais como SCADA e monitorização remota, ajudaram a gerir e controlar remotamente os dados dos equipamentos. Desde então, a M2M tem encontrado aplicações noutros sectores, tais como cuidados de saúde, negócios e seguros. M2M é também a base para a Internet das coisas (IoT).

Como funciona o M2M

O principal objectivo da tecnologia máquina-a-máquina é explorar os dados dos sensores e transmiti-los para uma rede. Ao contrário do SCADA ou outras ferramentas de monitorização remota, os sistemas M2M utilizam frequentemente redes públicas e métodos de acesso — por exemplo, celular ou Ethernet — para o tornar mais económico.

Os principais componentes de um sistema M2M incluem sensores, RFID, uma ligação de comunicações Wi-Fi ou celular, e software de computação autónoma programado para ajudar um dispositivo de rede a interpretar dados e a tomar decisões. Estas aplicações M2M traduzem os dados, o que pode desencadear acções pré-programadas e automatizadas.

Um dos tipos mais conhecidos de comunicação máquina-a-máquina é a telemetria, que tem sido utilizada desde o início do século passado para transmitir dados operacionais. Os pioneiros em telemetria utilizaram pela primeira vez linhas telefónicas, e mais tarde, ondas de rádio, para transmitir medições de desempenho recolhidas de instrumentos de monitorização em locais remotos.

A Internet e as normas melhoradas para a tecnologia sem fios expandiram o papel da telemetria desde a ciência pura, engenharia e fabrico até ao uso diário em produtos como unidades de aquecimento, contadores eléctricos e dispositivos ligados à Internet, tais como aparelhos.

Além de ser capaz de monitorizar remotamente equipamentos e sistemas, os principais benefícios da M2M incluem:

- custos reduzidos através da minimização da manutenção e inactividade do equipamento;

- aumento das receitas através da revelação de novas oportunidades de negócio para a manutenção de produtos no campo; e

- melhoria do serviço ao cliente através da monitorização e manutenção proactiva do equipamento antes que este falhe ou apenas quando é necessário.

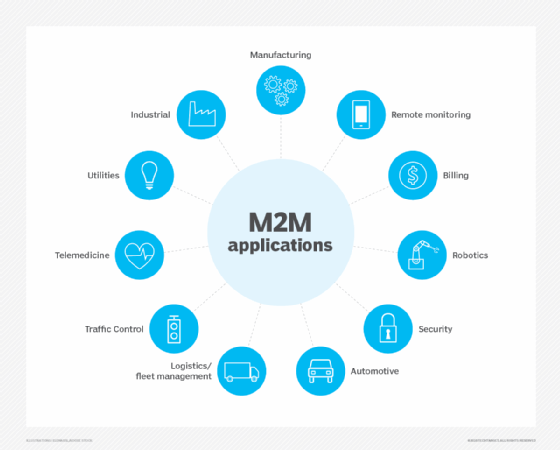

Aplicações e exemplos de M2M

A comunicação máquina-a-máquina é frequentemente utilizada para monitorização remota. No reabastecimento de produtos, por exemplo, uma máquina de venda automática pode enviar uma mensagem à rede do distribuidor, ou máquina, quando um determinado item está a ficar sem carga para enviar uma recarga. Um facilitador do seguimento e monitorização de bens, o M2M é vital nos sistemas de gestão de armazéns (WMS) e gestão da cadeia de abastecimento (SCM).

As empresas de serviços públicos confiam frequentemente em dispositivos e aplicações M2M não só para colher energia, tais como petróleo e gás, mas também para facturar aos clientes — através da utilização de contadores inteligentes — e para detectar factores do local de trabalho, tais como pressão, temperatura e estado do equipamento.

Em telemedicina, os dispositivos M2M podem permitir a monitorização em tempo real das estatísticas vitais dos pacientes, dispensando medicamentos quando necessário ou rastreando bens de saúde.

A combinação do IoT, AI e ML está a transformar e a melhorar os processos de pagamento móvel e a criar novas oportunidades para diferentes comportamentos de compra. Carteiras digitais, tais como a Google Wallet e Apple Pay, muito provavelmente contribuirão para a adopção generalizada de actividades financeiras M2M.

Os sistemas domésticos M2M incorporaram também a tecnologia M2M. A utilização de M2M neste sistema incorporado permite que os electrodomésticos e outras tecnologias tenham controlo das operações em tempo real, bem como a capacidade de comunicação remota.

M2M é também um aspecto importante do software de controlo remoto, robótica, controlo de tráfego, segurança, logística e gestão de frotas e automóvel.

Características-chave do M2M

Características-chave da tecnologia M2M incluem:

- Baixo consumo de energia, num esforço para melhorar a capacidade do sistema para prestar um serviço eficaz às aplicações M2M.

- Um operador de rede que fornece serviço de comutação de pacotes

- Habilidades de monitorização que fornecem funcionalidade para detectar eventos.

- Tolerância de tempo, significando que as transferências de dados podem ser atrasadas.

- Controlo de tempo, significando que os dados só podem ser enviados ou recebidos em períodos pré-determinados específicos.

- Local específico desencadeia dispositivos que alertam ou acordam quando entram em áreas particulares.

- A capacidade de enviar e receber continuamente pequenas quantidades de dados.

Requisitos de M2M

De acordo com o Instituto Europeu de Normas de Telecomunicações (ETSI), os requisitos de um sistema M2M incluem:

- Escalabilidade – O sistema M2M deve ser capaz de continuar a funcionar eficientemente à medida que mais objectos ligados são adicionados.

- Anonimato – O sistema M2M deve ser capaz de ocultar a identidade de um dispositivo M2M quando solicitado, sujeito a requisitos regulamentares.

- Registo – Os sistemas M2M devem suportar o registo de eventos importantes, tais como tentativas de instalação falhadas, serviço não operacional ou a ocorrência de informação defeituosa. Os registos devem estar disponíveis por pedido.

- M2M princípios de comunicação da aplicação – os sistemas M2M devem permitir a comunicação entre aplicações M2M na rede e o dispositivo ou gateway M2M utilizando técnicas de comunicação, tais como o serviço de mensagens curtas (SMS) e os dispositivos IP Connected devem também ser capazes de comunicar entre si de uma forma peer-to-peer (P2P).

- Métodos de transmissão – O sistema M2M deve suportar modos de comunicação unicast, anycast, multicast e broadcast, sendo a transmissão substituída por multicast ou anycast sempre que possível para minimizar a carga na rede de comunicação.

- Selecção do caminho de comunicação de mensagens – A optimização dos caminhos de comunicação de mensagens dentro de um sistema M2M deve ser possível e baseada em políticas como falhas de transmissão, atrasos quando existem outros caminhos e custos de rede.

Gramada de transmissão de mensagens – Os sistemas M2M devem ser capazes de controlar o acesso à rede e a programação de mensagens e devem estar conscientes da tolerância de atraso de programação das aplicações M2M.

M2M vs. IoT

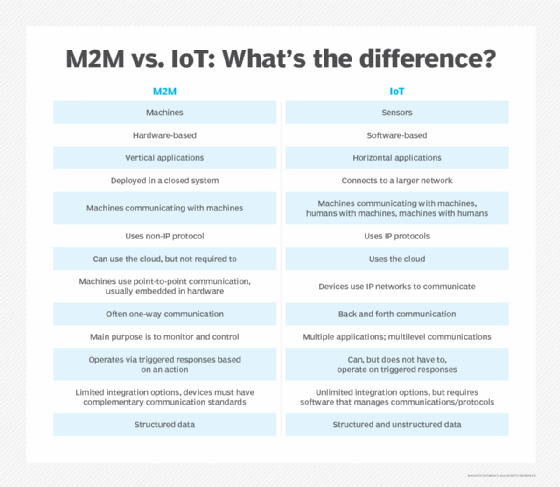

Embora muitos utilizem os termos permutavelmente, M2M e IoT não são a mesma coisa. IoT precisa de M2M, mas M2M não precisa de IoT.

ambos os termos referem-se à comunicação de dispositivos ligados, mas os sistemas M2M são frequentemente equipamentos isolados, autónomos e em rede. Os sistemas IoT levam o M2M ao nível seguinte, reunindo sistemas díspares num ecossistema grande e conectado.

Os sistemas M2M utilizam comunicações ponto-a-ponto entre máquinas, sensores e hardware através de redes celulares ou com fios, enquanto os sistemas IoT dependem de redes baseadas em IP para enviar dados recolhidos a partir de dispositivos ligados IoT para gateways, plataformas de nuvem ou middleware.

Os dados recolhidos de dispositivos M2M são utilizados por aplicações de gestão de serviços, enquanto que os dados IoT são frequentemente integrados com sistemas empresariais para melhorar o desempenho empresarial em múltiplos grupos. Outra forma de olhar para ela é que a M2M afecta a forma como as empresas operam, enquanto que a IdC faz isto e afecta os utilizadores finais.

Por exemplo, no exemplo de reabastecimento de produtos acima, a M2M envolve a máquina de venda automática a comunicar às máquinas do distribuidor que é necessária uma recarga. Incorporar IoT e uma camada adicional de análise é realizada; a máquina de venda automática pode prever quando determinados produtos necessitarão de reabastecimento com base em comportamentos de compra, oferecendo aos utilizadores uma experiência mais personalizada.

Segurança M2M

Sistemas máquina-a-máquina enfrentam uma série de problemas de segurança, desde o acesso não autorizado à intrusão sem fios até à pirataria de dispositivos. A segurança física, privacidade, fraude e a exposição de aplicações de missão crítica também devem ser consideradas.

As medidas de segurança típicas M2M incluem tornar os dispositivos e as máquinas resistentes à violação, incorporar a segurança nas máquinas, garantir a segurança das comunicações através de encriptação e proteger os servidores back-end, entre outros. Segmentar dispositivos M2M na sua própria rede e gerir a identidade do dispositivo, a confidencialidade dos dados e a disponibilidade do dispositivo também pode ajudar a combater os riscos de segurança M2M.

P>Padrão M2M

Tecnologia M2M não tem uma plataforma de dispositivo padronizada, e muitos sistemas M2M são construídos para serem específicos da tarefa ou do dispositivo. Várias normas chave M2M, muitas das quais são também utilizadas em configurações de LOT, têm surgido ao longo dos anos, incluindo:

- li>OMA DM (Open Mobile Alliance Device Management), um protocolo de gestão de dispositivosli>OMA LightweightM2M, um protocolo de gestão de dispositivosli> MQTT, um protocolo de mensagensli>TR-069 (Relatório Técnico 069), um protocolo de camada de aplicaçãoli>HyperCat, um protocolo de descoberta de dadosOneM2M, um protocolo de comunicaçãoli>Google Thread, um protocolo de rede sem fiosli>AllJoyn, uma estrutura de software de código aberto

Concertezas sobre M2M

As principais preocupações em torno de M2M estão todas relacionadas com a segurança. Espera-se que os dispositivos M2M funcionem sem direcção humana. Isto aumenta o potencial de ameaças à segurança, tais como hacking, violações de dados e monitorização não autorizada. Para se reparar após ataques maliciosos ou falhas, um sistema M2M deve permitir a gestão remota, como actualizações de firmware.

A necessidade de gestão remota também se torna uma preocupação quando se considera o tempo que a tecnologia M2M passa a ser utilizada. A capacidade de manutenção do equipamento M2M móvel torna-se irrealista, uma vez que é impossível enviar pessoal para trabalhar neles.

A incapacidade de manutenção adequada do equipamento M2M cria várias vulnerabilidades de segurança únicas para os sistemas M2M e as redes sem fios que estes utilizam para comunicar.

História do M2M

Embora as origens da sigla não sejam verificadas, a primeira utilização da comunicação máquina-a-máquina é frequentemente creditada a Theodore Paraskevakos, que inventou e patenteou tecnologia relacionada com a transmissão de dados através de linhas telefónicas, a base para o ID de quem chama nos dias de hoje.

Nokia foi uma das primeiras empresas a utilizar a sigla no final dos anos 90. Em 2002, associou-se à Opto 22 para oferecer serviços de comunicação sem fios M2M aos seus clientes.

Em 2003, foi lançada a Revista M2M. Desde então, a publicação definiu os seis pilares da M2M como monitorização remota, RFID, redes de sensores, serviços inteligentes, telemática e telemetria.