La tecnologia di accesso remoto è uno strumento incredibilmente utile, che consente al personale di supporto IT di accedere rapidamente e controllare le workstation e i dispositivi attraverso vaste distanze fisiche. Quando distribuita in modo efficace, la tecnologia ha il potenziale per massimizzare l’efficienza dei dipartimenti IT e fornire un supporto rapido e reattivo per gli utenti finali di un’organizzazione.

Tuttavia, come qualsiasi altra connessione di rete, applicazione o dispositivo, la tecnologia di accesso remoto richiede misure di sicurezza per garantire che rimanga protetta da potenziali attori cattivi. La capacità di accedere e controllare direttamente sistemi e processi da lontano può essere disastrosa se cade nelle mani sbagliate.

Salta avanti:

Che cos’è il software RAT?

In che modo i RAT sono utili agli hacker?

Come proteggersi dal software RAT

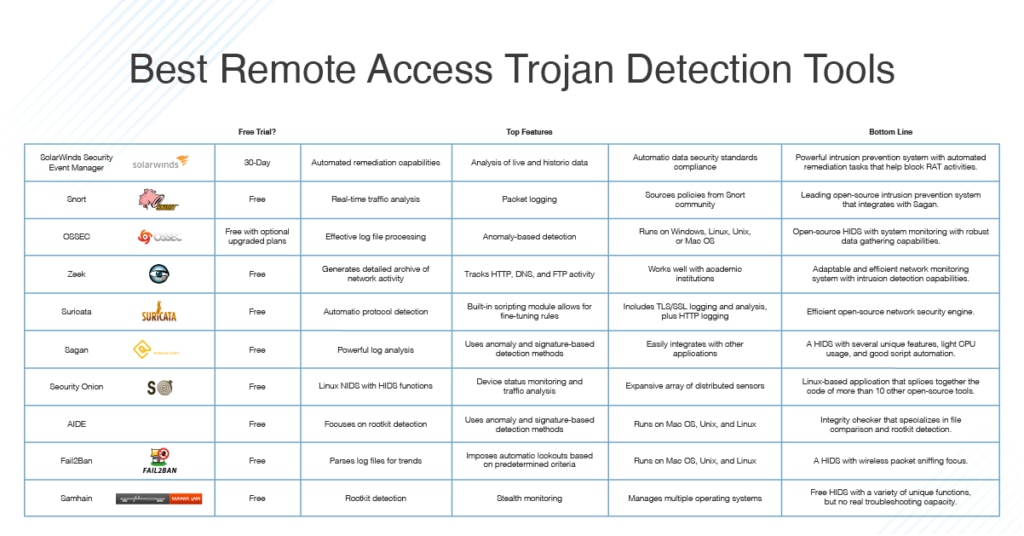

I 10 migliori strumenti di rilevamento del software RAT:

-

- SolarWinds Security Event Manager

- Snort

- OSSEC

- Zeek

- Suricata

- Sagan

- Security Onion

- AIDE

- Fail2Ban

- Samhain

Selezionare il giusto software per il rilevamento di trojan ad accesso remoto

Cos’è il software RAT?

Un esempio dannoso di tecnologia di accesso remoto è un Remote Access Trojan (RAT), una forma di malware che permette a un hacker di controllare il tuo dispositivo in remoto. Una volta che un programma RAT è collegato al tuo computer, l’hacker può esaminare i file locali, acquisire le credenziali di accesso e altre informazioni personali, o utilizzare la connessione per scaricare virus che potresti inconsapevolmente diffondere ad altri.

Come la maggior parte delle altre forme di malware, i trojan di accesso remoto sono spesso allegati a file che sembrano legittimi, come e-mail o pacchetti di software. Tuttavia, ciò che rende i trojan di accesso remoto particolarmente insidiosi è che spesso possono imitare i programmi di accesso remoto. Di solito non si annunciano una volta che sono stati installati – non appariranno in una lista di programmi attivi o processi in esecuzione, per esempio – perché è più vantaggioso per gli hacker mantenere un basso profilo ed evitare il rilevamento. Senza prendere misure di sicurezza adeguate, è possibile che tu abbia un trojan di accesso remoto sul tuo computer per un lungo periodo senza che venga rilevato.

Come sono utili i RAT agli hacker?

La pratica di hacking furtivo e continuo che cerca di accumulare dati nel tempo, invece di causare danni alle informazioni o ai sistemi, è nota come una minaccia avanzata persistente (APT). I trojan ad accesso remoto sono uno strumento potente in questo tipo di attacco, perché non rallentano le prestazioni di un computer o iniziano automaticamente a cancellare i file una volta installati – e perché sono così adattabili.

A differenza di altri tipi di virus, come i keylogger, che registrano tutto ciò che qualcuno digita sul computer infetto, o il ransomware, che essenzialmente tiene in ostaggio un computer o i file finché l’hacker non viene pagato – i trojan ad accesso remoto danno agli hacker il controllo amministrativo totale sul sistema infetto, finché non vengono rilevati.

Come si può immaginare, questo può portare a situazioni difficili. Un trojan di accesso remoto accoppiato con un keylogger, per esempio, può facilmente acquisire informazioni di accesso per conti bancari e carte di credito. Usati insieme, questi approcci possono discretamente accendere la fotocamera o il microfono di un computer, o accedere a foto e documenti sensibili. Possono anche utilizzare la vostra rete domestica come una sorta di server proxy, attraverso il quale un hacker può commettere crimini in modo anonimo e, per la maggior parte, impunemente.

I trojan di accesso remoto possono essere utilizzati anche per fini più direttamente dannosi. L’accesso amministrativo che forniscono significa che gli hacker possono ricorrere alla cancellazione dei dischi rigidi, al download di contenuti illegali, se lo desiderano, o anche impersonare l’utente su Internet.

Questo può avere ripercussioni geopolitiche. Se gli hacker riescono a installare trojan di accesso remoto in importanti aree infrastrutturali, come le centrali elettriche, i sistemi di controllo del traffico o le reti telefoniche, possono portare il caos nei quartieri, nelle città e persino in intere nazioni.

Un esempio di questo si è verificato nel 2008, quando la Russia ha utilizzato una campagna coordinata di guerra fisica e informatica per conquistare il territorio della vicina Repubblica della Georgia. Il governo russo ha fatto questo utilizzando attacchi DDoS (distributed denial-of-service) che hanno tagliato la copertura internet in tutta la Georgia, in combinazione con APT e RAT che hanno permesso al governo di raccogliere informazioni e interrompere le operazioni militari e l’hardware georgiano. Anche le agenzie di stampa in tutta la Georgia sono state prese di mira, molte delle quali hanno avuto i loro siti web abbattuti o radicalmente alterati.

La linea di fondo: i problemi che le APT e i Remote Access Trojans sono in grado di causare sono pari alla perversione dell’hacker (o degli hacker) dietro di loro. I trojan ad accesso remoto sono una cattiva notizia, ed è per questo che è così importante proteggere i vostri sistemi da loro.

Torna all’inizio

Come proteggersi dal software RAT

Anche se può sembrare semplice o ovvio, il modo migliore per evitare i trojan ad accesso remoto è evitare di scaricare file da fonti non affidabili. Non aprite gli allegati di e-mail da persone che non conoscete (o anche da persone che conoscete se il messaggio sembra strano o sospetto in qualche modo), e non scaricate file da strani siti web. Assicurarsi che i browser web e i sistemi operativi siano sempre aggiornati è anche essenziale.

Creare nuovi Trojan di accesso remoto in grado di evitare il rilevamento è un processo che richiede molto tempo, il che significa che di solito è più utile per gli hacker usarli contro obiettivi più grandi come i governi, le aziende e le istituzioni finanziarie. Le reti domestiche e delle piccole imprese possono spesso beneficiare di software antivirus come Malwarebytes e Kaspersky, entrambi i quali aggiornano continuamente i loro database di minacce alla sicurezza identificate, rendendoli buoni rilevatori di RAT. Detto questo, il software antivirus non servirà a molto se gli utenti scaricano ed eseguono attivamente cose che non dovrebbero.

Le cose diventano più complicate quando si cerca di aumentare le pratiche di sicurezza. È relativamente facile per una persona monitorare l’attività sul proprio computer ed evitare di cliccare su link sospetti, ma le grandi aziende o le imprese presentano un maggior numero di variabili, compreso il grado di consapevolezza della sicurezza che ogni utente finale all’interno dell’organizzazione porta con sé. L’educazione continua alla sicurezza per gli utenti è sempre una buona idea, ma se ci si trova nella posizione di dover rilevare i RAT sui computer in un ambiente di rete, ci sono ulteriori misure che gli amministratori possono prendere.

Il fatto che continuiamo a sentire parlare di Remote Access Trojans che non vengono rilevati per anni su stazioni di lavoro e reti indica che il software antivirus non è infallibile e non dovrebbe essere trattato come l’alfa e l’omega per la protezione APT. I RAT possono facilmente passare inosservati tra i molteplici processi che i programmi paralleli generano, e se utilizzano tecniche di rootkit – che possono mascherare un’intrusione o interferire con il software specificamente progettato per individuare il malware – possono essere difficili da rimuovere. Mentre la formattazione di un computer o di un server è una mossa drastica e può essere scomoda, soprattutto se il malware si è diffuso in più dispositivi, è un modo sicuro per eliminare i trojan di accesso remoto.

L’opzione migliore, soprattutto per le grandi organizzazioni, è quella di utilizzare un sistema di rilevamento delle intrusioni, che può essere basato su host o su rete. I sistemi di rilevamento delle intrusioni basati su host (HIDS), che sono installati su un dispositivo specifico, monitorano i file di log e i dati delle applicazioni alla ricerca di segni di attività dannose; i sistemi di rilevamento delle intrusioni basati sulla rete (NIDS), d’altra parte, tracciano il traffico di rete in tempo reale, alla ricerca di comportamenti sospetti. Se usati insieme, gli HIDS e i NIDS creano un sistema di gestione delle informazioni e degli eventi di sicurezza (SIEM). Il SIEM è una parte incredibilmente vantaggiosa di un forte regime di sicurezza e può aiutare a bloccare le intrusioni di software che hanno superato i firewall, il software antivirus e altre contromisure di sicurezza.

Le grandi aziende, soprattutto i fornitori di servizi gestiti (MSP), hanno anche bisogno di un modo per proteggere i loro dati e-mail e quelli dei loro clienti. Un sacco di malware e altri attacchi vengono consegnati via e-mail, rendendo questa una potenziale vulnerabilità nelle reti dei vostri clienti.

Per aiutare a gestire questo rischio, controllate Mail Assure. Questo strumento è progettato specificamente per gli MSP, anche se funziona bene anche per le grandi organizzazioni di tutti i tipi. Offre una suite di strumenti basati sul cloud per migliorare la sicurezza delle e-mail.

Mail Assure fornisce una protezione avanzata contro le minacce sia per le e-mail in entrata che in uscita. Include anche l’archiviazione delle e-mail a lungo termine, crittografata per aiutare a mantenere i dati al sicuro. Queste caratteristiche possono fare molto per ridurre al minimo i rischi di Trojan e altri attacchi malware.

Ho messo insieme una lista di 10 sistemi di rilevamento delle intrusioni che raccomando per l’uso nel rilevamento di Trojan in accesso remoto. La mia prima scelta è SolarWinds® Security Event Manager (SEM), una soluzione premium a pagamento che va oltre il rilevamento per bloccare i trojan di accesso remoto. Mentre la maggior parte dei rilevatori di RAT sul mercato sono gratuiti e open source, non sono dotati delle capacità o del supporto che otterrete con SEM.

Torna all’inizio

10 Migliori strumenti di rilevamento software RAT

- SolarWinds Security Event Manager

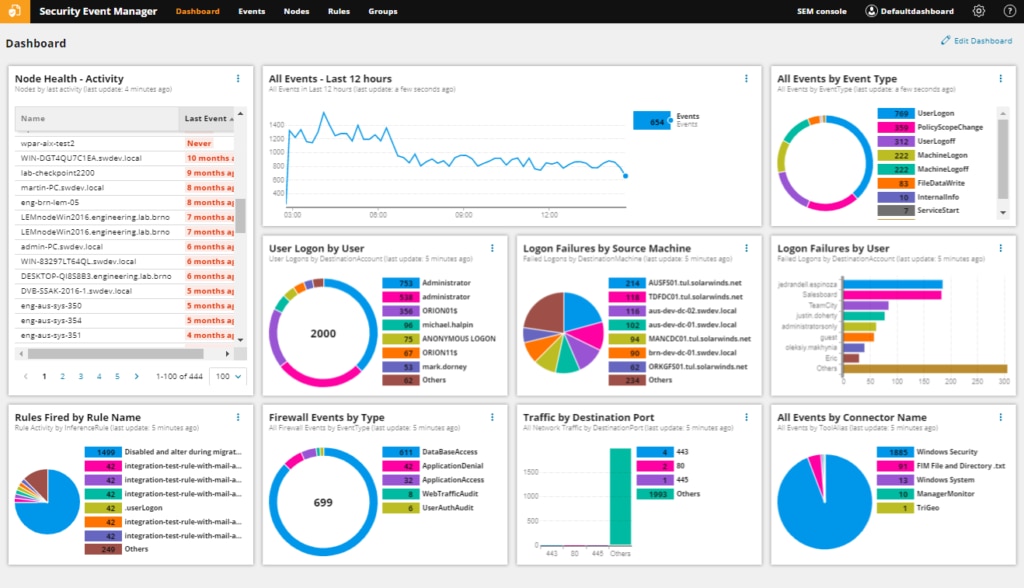

Security Event Manager (SEM) è l’opzione che raccomando maggiormente. SEM è un sistema di rilevamento delle intrusioni basato sull’host che include diverse potenti funzioni di rimedio automatico delle minacce. Il software di rilevamento delle intrusioni SEM è progettato per compilare e ordinare le grandi quantità di dati di log generati dalle reti; in quanto tale, uno dei principali vantaggi che offre è la capacità di analizzare grandi quantità di dati storici alla ricerca di modelli che un sistema di rilevamento in tempo reale più granulare potrebbe non essere in grado di identificare. Questo rende Security Event Manager uno strumento di rilevamento RAT incredibilmente utile, considerando come le APT tendono a rimanere sotto il radar per lunghi periodi di tempo.

Una caratteristica distintiva di SEM è il modo in cui può incorporare e analizzare i log da Snort così come altri connettori per fornire una maggiore visibilità sulle minacce alla sicurezza nella rete. Questa funzione di repository dei log dà essenzialmente a questo strumento molte delle stesse intuizioni del rilevamento delle intrusioni basato sulla rete e di altri fornitori supportati, permettendovi di usarlo per l’analisi dei dati sia storici che in tempo reale. (Maggiori informazioni su Snort di seguito; la cosa importante qui è che le funzioni di sniffing dei pacchetti dell’applicazione sono ampiamente utilizzate in tutto il settore.)

La capacità di avere una piattaforma centralizzata di monitoraggio dei log per combinare e normalizzare i dati dai sistemi di rilevamento basati su host e rete rende Security Event Manager uno strumento SIEM all-in-one che crea un ambiente di monitoraggio coesivo specificamente progettato per identificare e rispondere ai cyberattacchi APT, dandovi la possibilità di individuare le firme di intrusione nei vostri file di log e di monitorare e fermare eventi di intrusione dal vivo.

Oltre alle porzioni dell’applicazione per il rilevamento di Trojan ad accesso remoto, Security Event Manager include diversi altri elementi di sicurezza utili, tra cui la segnalazione semplificata per aiutare a dimostrare di essere in conformità con una serie di standard di integrità dei dati, come PCI DSS, HIPAA, SOX e DISA STIG. Anche se può essere installato solo su Windows, SEM è in grado di raccogliere e analizzare i dati di log da altri sistemi operativi come Linux, Mac e altri ancora.

Se volete provare prima di comprare, approfittate dei 30 giorni di prova gratuita, durante i quali SEM è completamente funzionale.

Back to top

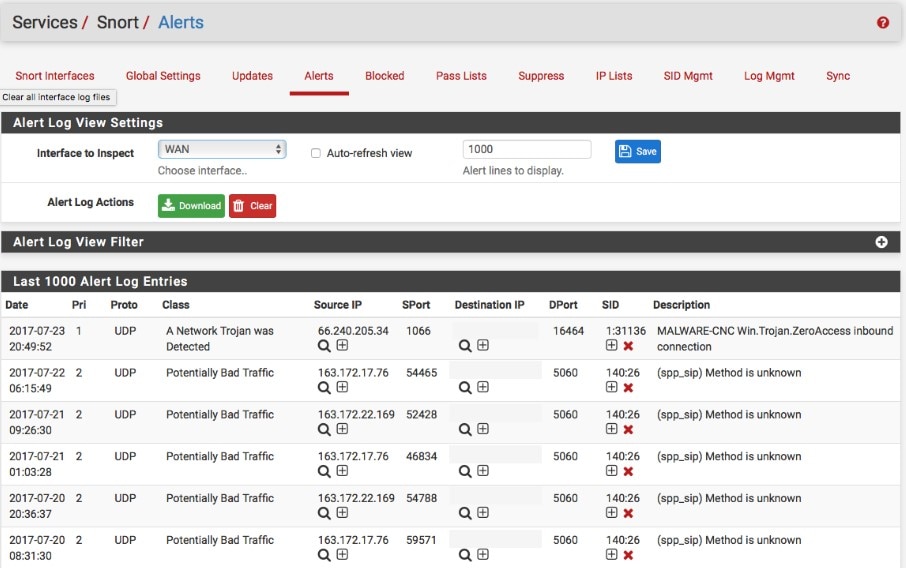

- Snort

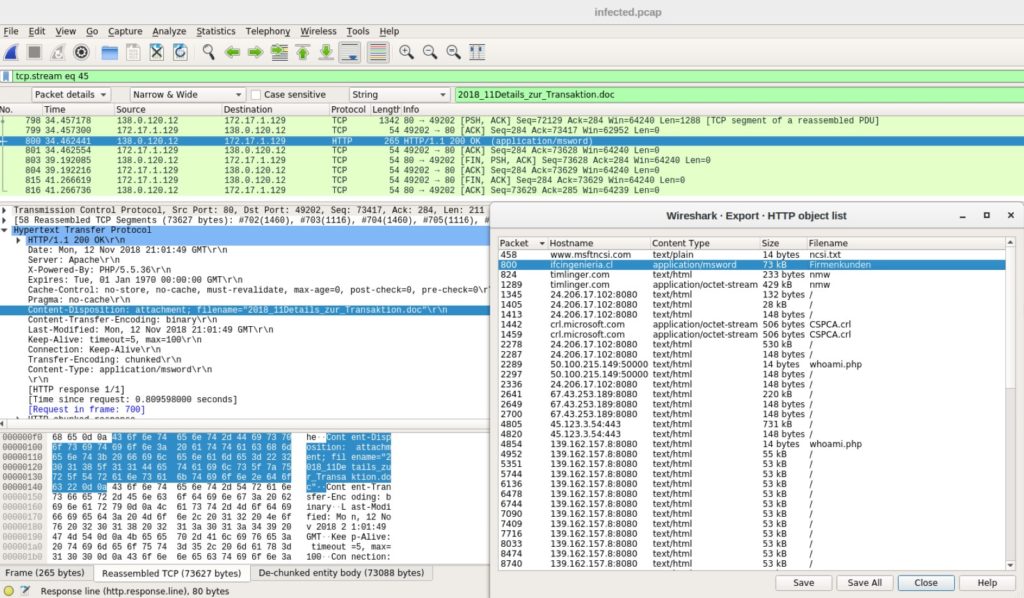

Snort è un’applicazione NIDS open-source usata in tutto il settore, in parte perché include così tante utili funzioni di sicurezza. Snort è dotato di tre modalità di monitoraggio: una modalità packet sniffer, di cui sopra, per monitorare i pacchetti di dati che si muovono attraverso la rete in tempo reale; una modalità packet logger per registrare su file il traffico dei pacchetti; e una modalità di rilevamento delle intrusioni che include funzioni di analisi.

La modalità di rilevamento delle intrusioni funziona applicando politiche di intelligence delle minacce ai dati che raccoglie, e Snort ha regole predefinite disponibili sul loro sito web, dove è anche possibile scaricare le politiche generate dalla comunità di utenti Snort. È inoltre possibile creare le proprie politiche o modificare quelle fornite da Snort. Queste includono sia politiche basate su anomalie che su firme, rendendo l’ambito dell’applicazione abbastanza ampio e inclusivo. Le politiche di base di Snort possono segnalare diverse potenziali minacce alla sicurezza, tra cui OS fingerprinting, SMB probes e stealth port scanning.

Mentre Snort è gratuito da usare, è anche disponibile tramite abbonamenti annuali a pagamento, per garantire che le vostre politiche di threat intelligence siano pertinenti e includano gli aggiornamenti più recenti. Si integra facilmente con altre applicazioni, e quando è accoppiato con altri strumenti open-source (come Sagan, di cui parleremo più avanti) può creare un potente set di strumenti SIEM per gli amministratori IT con un budget o che amano personalizzare i protocolli alle proprie specifiche.

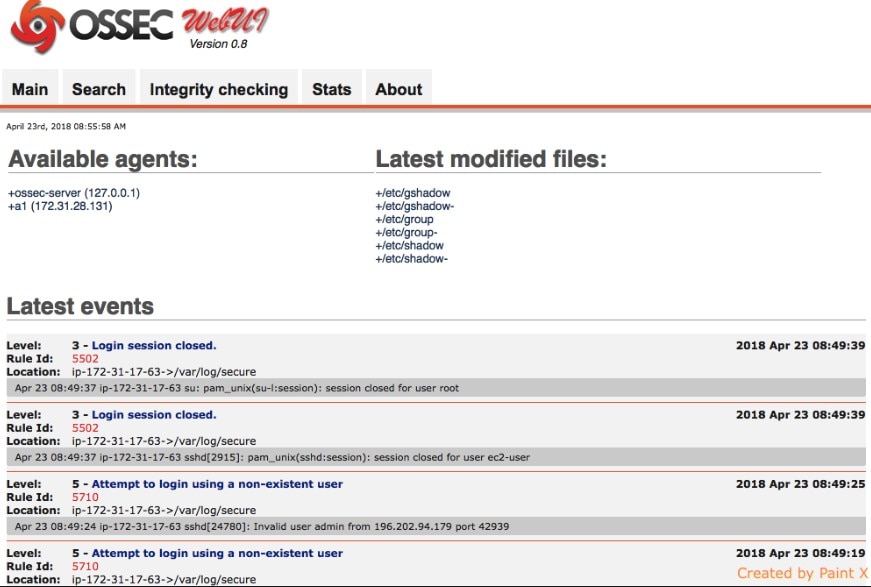

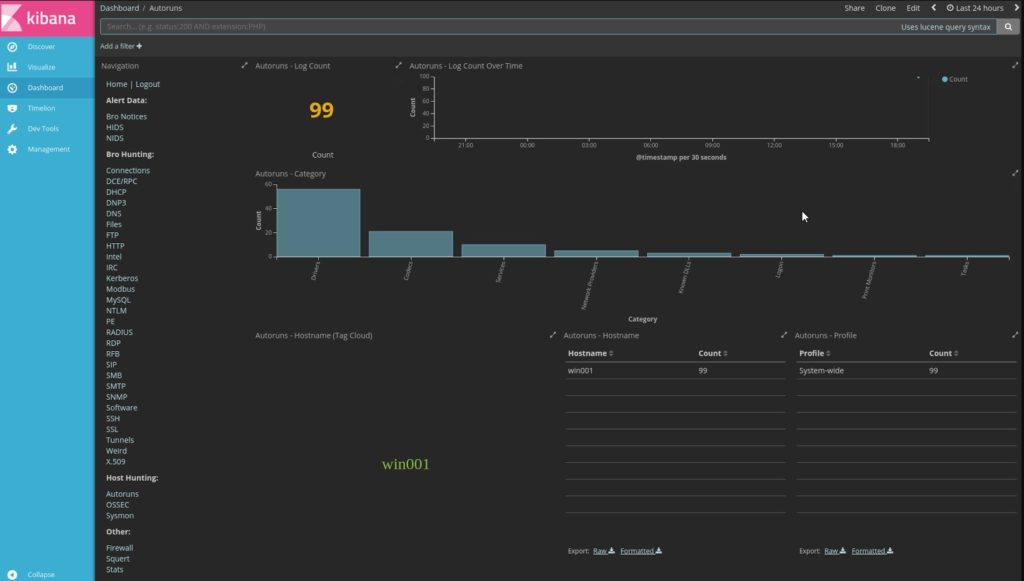

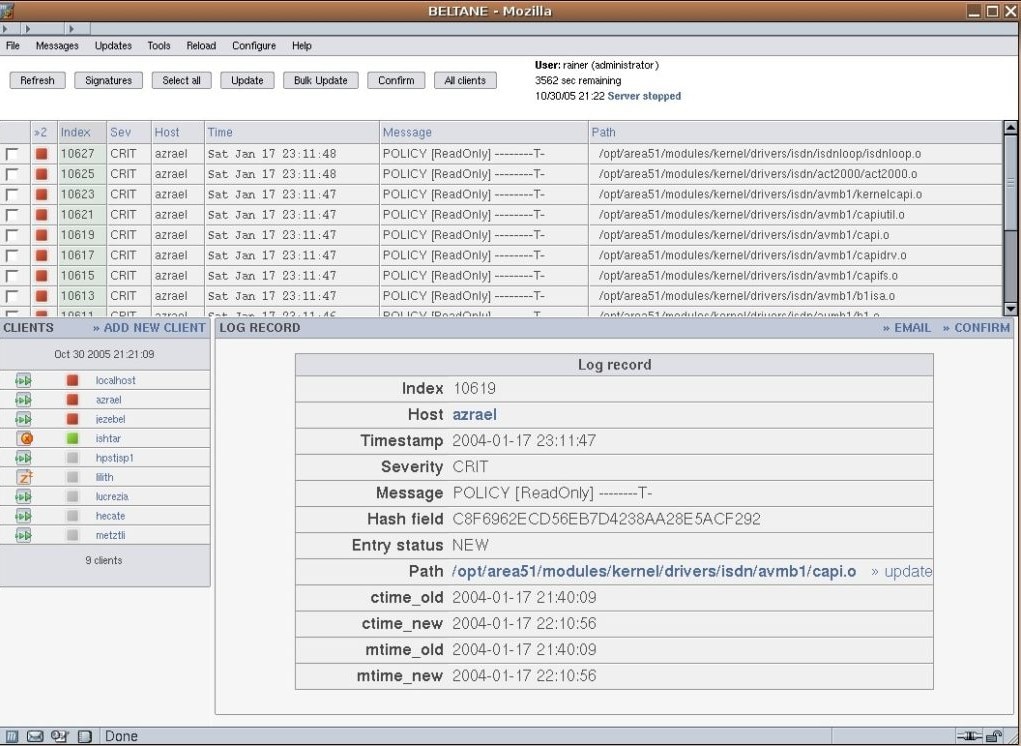

- OSSEC

OSSEC è un sistema di rilevamento delle intrusioni basato su host open-source che include strumenti di monitoraggio del sistema più comunemente trovati nei sistemi di rilevamento delle intrusioni basati sulla rete. È incredibilmente efficiente nell’elaborazione dei dati di log e, come con Snort, vi dà accesso alle regole di intelligence delle minacce create dalla sua comunità di utenti, che potete personalizzare per adattarle alle vostre esigenze.

Lo svantaggio? L’interfaccia utente di OSSEC non è così facile da usare. Tuttavia, OSSEC può facilmente integrarsi con altre applicazioni le cui dashboard sono più facili da usare: Graylog, Kibana e Splunk sono comunemente abbinati a OSSEC.

OSSEC ordina e monitora i file di log e impiega strategie basate sulle anomalie per il rilevamento dei trojan di accesso remoto. Se avete bisogno di supporto tecnico per qualcosa relativo a OSSEC, l’attiva comunità di utenti fornisce aiuto gratuito, mentre un pacchetto di supporto professionale è disponibile da Trend Micro, l’azienda che pubblica l’applicazione, per una quota di abbonamento.

OSSEC funziona su sistemi operativi Linux, Mac OS, Unix e Windows. Per i sistemi Windows, OSSEC non solo monitora i log degli eventi per il rilevamento di APT, ma controlla anche il registro di sistema per i segni di manomissione. Per i sistemi Mac OS, Linux e Unix, protegge l’account di root. Offre anche funzioni di reporting per mantenere la conformità della sicurezza dei dati.

Back to top

- Zeek

Zeek (precedentemente noto come Bro) è un sistema gratuito e open-source di rilevamento delle intrusioni basato sulla rete per Linux, Mac OS e Unix. Zeek non solo traccia l’attività in tempo reale, ma crea anche registri completi del comportamento nel tempo, creando un archivio di alto livello di tutte le attività che si verificano sulla rete che monitora – una parte necessaria per condurre l’analisi forense durante una violazione della sicurezza.

Un modo in cui i trojan di accesso remoto possono eludere l’analisi dei dati dal vivo che i NIDS forniscono è dividendo la messaggistica di comando inviata attraverso il malware in più pacchetti di dati. I NIDS come Zeek, che si concentrano maggiormente sui livelli applicativi, sono in grado di rilevare meglio la messaggistica di comando divisa eseguendo analisi su più pacchetti di dati. Questo è un vantaggio di Zeek rispetto a Snort.

Zeek combatte i tentativi di intrusione segnalando prima i potenziali eventi scatenanti – incluse le richieste HTTP o le nuove connessioni TCP – e poi applicando politiche e script modificabili per determinare il modo migliore per affrontare e rimediare alla minaccia alla sicurezza identificata. Oltre a tracciare l’attività DNS, FTP e HTTP, Zeek tiene traccia delle notifiche SNMP e può sollevare allarmi di sicurezza quando rileva modifiche non autorizzate alle configurazioni dei dispositivi o alla messaggistica SNMP Trap. Zeek può consentire una facile interfaccia con applicazioni di terze parti per passare rapidamente le informazioni rilevanti lungo più programmi e sistemi.

Da quando l’applicazione è nata, più di due decenni fa, i creatori di Zeek sono stati interessati a sfruttare la ricerca e i dati empirici per perfezionare la sua funzionalità. Il risultato finale è un sistema di rilevamento delle intrusioni flessibile e adattabile, che non si limita a una serie di approcci di rilevamento delle intrusioni ed evita di utilizzare firme di intrusioni generiche. Gli editori di Zeek sono orientati alla comunità e incoraggiano fortemente il coinvolgimento degli utenti del programma. Hanno anche diversi progetti di ricerca in corso attraverso l’International Computer Science Institute della UC Berkeley, rendendo questo NIDS particolarmente adatto per entità accademiche e ricercatori.

- Suricata

Un sistema di rilevamento delle intrusioni basato su rete open-source in gran parte equivalente a Snort, Suricata può essere installato su Linux, Mac OS, Unix e sistemi Windows. Simile a Zeek, Suricata utilizza l’analisi del livello dell’applicazione per identificare le firme dei Trojan di accesso remoto divise in più pacchetti di dati.

Suricata sfrutta una combinazione di rilevamento delle intrusioni in tempo reale, monitoraggio della sicurezza della rete e prevenzione delle intrusioni in linea per tracciare vari protocolli, tra cui IP, TLS, TCP e UDP. Lo fa attraverso l’implementazione di un linguaggio di firma completo utilizzato per segnalare i comuni vettori di cyberattacco e le violazioni delle politiche, e il comportamento sospetto che può essere un’indicazione di una minaccia alla sicurezza. Il motore di Suricata è compatibile con Snort, quindi i pacchetti di regole possono essere importati senza problemi da quest’ultimo al primo.

Il rilevamento automatico integrato del protocollo significa che quando il motore di Suricata identifica una potenziale minaccia, amministrerà automaticamente una risposta presente basata su un insieme di regole e logiche predefinite, ma personalizzabili. L’automazione di questi processi riduce il tempo di risposta alle potenziali minacce, il che rende facile l’identificazione e la rimozione di malware come i trojan di accesso remoto. Un’altra caratteristica integrata è un modulo di scripting che consente la modifica e la combinazione di regole, permettendo di personalizzare e mettere a punto le politiche di rilevamento delle intrusioni che Suricata applica in tutta la rete.

Altre caratteristiche includono la capacità di registrare, memorizzare ed esaminare i certificati TLS; di estrarre i file potenzialmente infetti dai flussi di dati e memorizzarli su disco per l’analisi; e di sfruttare lo scripting Lua per assistere nel rilevamento di minacce alla sicurezza più complesse. Suricata registra anche le richieste di attività HTTP, riducendo così la necessità di hardware aggiuntivo che svolge una funzione simile.

Suricata è progettato per gestire in modo efficiente grandi quantità di traffico di rete, e una singola istanza può monitorare più gigabyte di dati ogni secondo. Il codice base per il motore di Suricata è intenzionalmente scalabile e include il supporto per l’accelerazione hardware, rendendolo un’eccellente opzione open-source per le organizzazioni che prevedono che le loro reti si espandano o cambino in qualche modo. È anche dotato di una sofisticata interfaccia utente che fornisce ampie rappresentazioni visive dei dati per una facile analisi e identificazione del problema.

Suricata può richiedere un sacco di utilizzo della CPU per eseguire tutte le sue varie funzioni, ma la sua architettura distribuisce i compiti su più processori – può anche sfruttare la vostra scheda grafica per un po’ di potenza extra – per l’attività multithreaded mantenendo l’intero sistema dall’impantanare le risorse di calcolo di un singolo host.

Back to top

- Sagan

Sagan è un altro sistema di rilevamento delle intrusioni basato su host open-source che impiega politiche di rilevamento basate su anomalie e firme. L’applicazione include contromisure di rimedio alle minacce che aiutano a mettere in quarantena le violazioni della sicurezza una volta che sono state identificate. Questo HIDS presenta anche un sacco di opzioni di personalizzazione integrate per dare un maggiore controllo sui trigger di intrusione e sulle soglie che creano gli avvisi, così come sulla definizione delle azioni automatiche che Sagan intraprenderà per affrontare tali minacce. Interagendo con le tabelle del firewall, Sagan può anche bloccare una rete per prevenire ulteriori violazioni della sicurezza.

Un altro strumento unico che Sagan offre è una funzione di geolocalizzazione IP, che creerà avvisi se rileva attività nuove o non autorizzate da più indirizzi IP basati sulla stessa posizione fisica, che può essere un segno di attività sospetta.

Sagan si integra facilmente con diversi altri programmi in questa lista. È stato progettato per essere compatibile con il modulo di sniffing dei pacchetti di Snort, e i dati da Suricata e Zeek possono anche alimentare il dashboard di Sagan.

La funzione primaria di Sagan è l’analisi dei log, ma le sue caratteristiche di rilevamento e le capacità nell’area di esecuzione degli script lo rendono degno di nota come un componente utile in un sistema di rilevamento delle intrusioni più grande. Anche se può essere installato solo su Linux, Mac e Unix, Sagan può comunque raccogliere e analizzare i log degli eventi di Windows.

- Security Onion

Security Onion è un’opzione interessante per il rilevamento di Trojan ad accesso remoto, anche se non la consiglierei ai principianti, o a coloro che vogliono un approccio abbastanza hands-off al loro sistema di rilevamento delle intrusioni.

Molte delle opzioni in questa lista sono open source, il che significa – e questo è ovvio, lo so, ma abbiate pazienza – che il codice sorgente di ogni programma può essere scaricato e modificato. Quindi, non si è lontani dal chiedersi se qualcuno potrebbe combinare i vari rilevatori RAT open-source disponibili in un’unica applicazione di sicurezza potente.

Questo è esattamente ciò che Security Onion si propone di fare. Utilizzando elementi del codice sorgente di OSSEC, Snort, Suricata e Zeek, questo ibrido HIDS-NIDS basato su Linux è progettato per funzionare su Ubuntu e raccoglie pezzi da altri noti strumenti di analisi open-source come Kibana, NetworkMiner, Snorby e Sguil. La combinazione di funzioni basate sull’host e sulla rete permette a Security Onion non solo di esaminare il traffico di rete alla ricerca di attività dannose, ma anche di monitorare i file di configurazione e di registro ed eseguire checksum su questi file per rilevare le modifiche non autorizzate. Security Onion impiega politiche di allarme basate sulle anomalie e sulle firme e tiene traccia dello stato dei dispositivi e dei modelli di traffico.

Mentre questo può sembrare all’inizio un sogno open-source che diventa realtà – e Security Onion include diversi strumenti utili, non fate errori – ci sono dei lati negativi. Il primo è che Security Onion può essere un po’ complicato da usare. Le funzionalità di ciascuno dei programmi open-source da cui estrae il codice sono essenzialmente cucite insieme e non integrate senza soluzione di continuità. La gamma di strutture operative incluse in Security Onion – specialmente quando si tratta dei moduli di analisi dell’applicazione – significa che ogni strumento funziona in modo diverso e un po’ separato, il che può portare gli utenti a ignorare alcuni degli strumenti interamente.

La dashboard Kibana fornisce utili rappresentazioni grafiche per una più facile identificazione del problema, ma la mancanza di materiale di lettura disponibile su tutto ciò che Onion è in grado di fare significa che sarà necessaria qualche sperimentazione da parte degli amministratori di rete. Security Onion manca anche di alcune delle funzioni automatizzate di altri strumenti, il che significa che richiede un approccio più manuale.

Linea di fondo: Questo non è uno strumento che raccomanderei ai principianti, o agli amministratori che non hanno il tempo di armeggiare con il programma per capire tutte le sue funzionalità. Per coloro che amano avere un approccio pratico alle loro procedure di sicurezza e di prevenzione dei trojan di accesso remoto, Security Onion offre diversi strumenti da testare e implementare.

Back to top

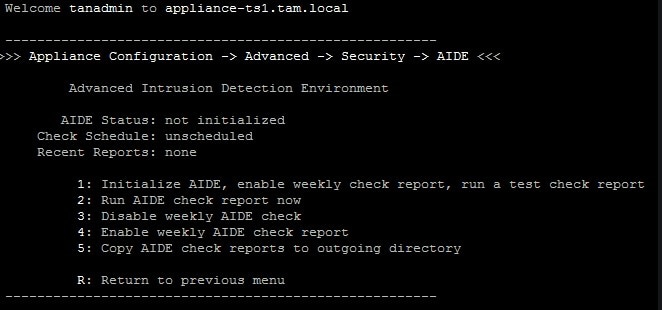

- AIDE

AIDE – abbreviazione di Advanced Intrusion Detection Environment – è un HIDS progettato specificamente per concentrarsi sul rilevamento di rootkit e sul confronto delle firme dei file, entrambi incredibilmente utili per rilevare APT come Remote Access Trojans.

La funzionalità offerta da AIDE è abbastanza paragonabile a quella del software di rilevamento delle minacce Tripwire, ma con l’ulteriore vantaggio che è disponibile gratuitamente (la società che pubblica Tripwire offre anche una versione gratuita dell’applicazione, ma molti degli strumenti che rendono Tripwire utile sono disponibili solo nella versione Enterprise). Progettato per i sistemi operativi Unix, AIDE funzionerà anche su Linux e Mac OS.

Una volta installato, AIDE utilizza i file di configurazione per creare un database di dati amministrativi, che poi utilizza come una sorta di punto di riferimento. AIDE include metodi di rilevamento basati sulle anomalie e sulle firme, e se vengono rilevate modifiche alle impostazioni di sistema o ai file di registro, può facilmente ripristinare tali alterazioni alla linea di base originale.

Ci sono degli aspetti negativi in questo sistema di rilevamento delle intrusioni basato sull’host, uno dei quali è che i controlli di sistema, per impostazione predefinita, vengono eseguiti solo su richiesta e non continuamente. Tuttavia, poiché AIDE opera come una funzione a riga di comando, è possibile configurarlo con cron o un altro metodo operativo per eseguire i controlli di sistema periodicamente. Mentre questo non consente il monitoraggio in tempo reale dei file di log, è possibile creare un’approssimazione vicina programmando AIDE per eseguire i controlli di sistema a brevi intervalli.

Mentre è buono per il confronto dei dati, AIDE non include linguaggi di scripting; questo può non essere un problema per coloro che hanno qualche trucchetto di scripting di shell, ma può rendere la ricerca dei dati e l’implementazione delle regole più difficile. Ciò che manca in strumenti completi di rilevamento delle intrusioni, è compensato dalle capacità di gestione della configurazione.

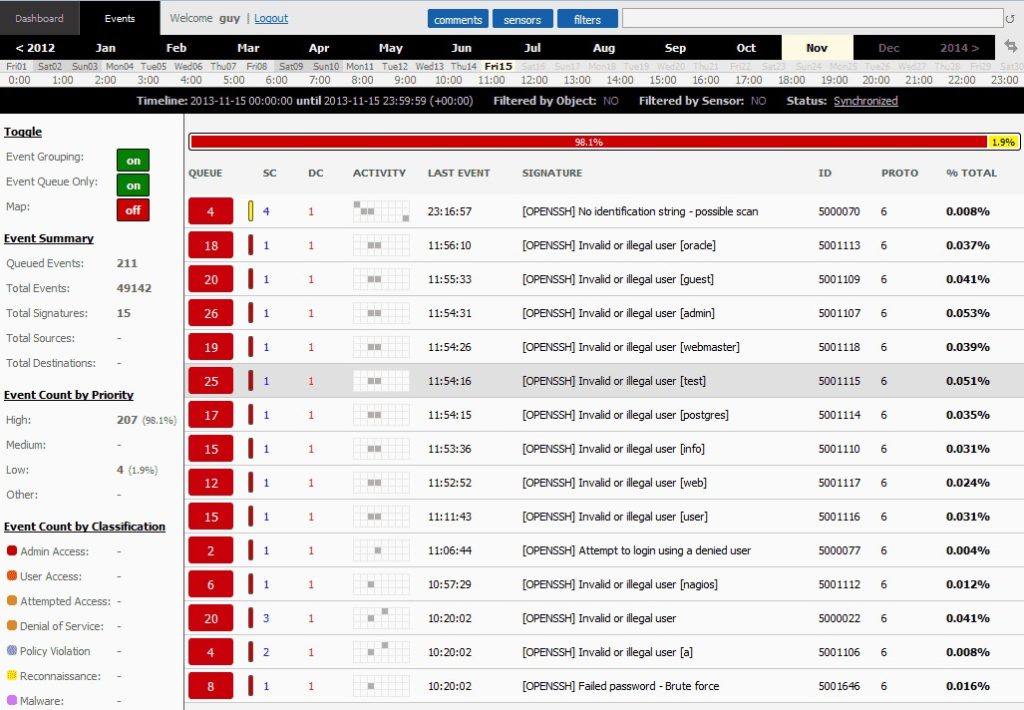

- Fail2Ban

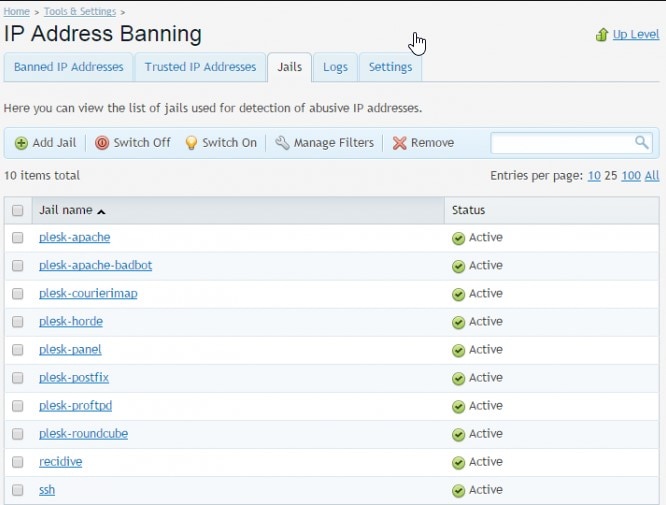

Il design di questo sistema di rilevamento delle intrusioni basato su host mira specificamente a eventi sospetti o insoliti nei file di log e lavora per prevenire tentativi di hacking imponendo blocchi sugli indirizzi IP. Per esempio, se Fail2Ban nota un numero sproporzionato di tentativi di login falliti, blocca l’indirizzo IP che genera i tentativi. Questo può ostacolare i tentativi di cracking di password a forza bruta e può anche rivelarsi un deterrente efficace per gli attacchi denial-of-service (DDoS). I divieti che Fail2Ban istituisce non sono permanenti, però – la loro durata è regolabile, e per impostazione predefinita di solito durano pochi minuti.

Fail2Ban utilizza combinazioni di filtri per definire il suo ambito di monitoraggio, e i servizi che supervisiona includono Apache, Courier Mail Server, Lighttpd e Postfix. Inoltre, accoppia i filtri con azioni di risposta automatica, la cui combinazione è nota come “jail”, per attivarsi quando vengono innescate determinate condizioni di minaccia. Scritto in Python, Fail2Ban ha la capacità di scrivere nelle tabelle di sistema per bloccare gli indirizzi che identifica come fonte di attività sospette. I blocchi avvengono in netfilter/iptables e nelle regole del firewall PF, e nella tabella hosts.deny di TCP Wrapper.

Una cosa di cui essere consapevoli con Fail2Ban è che ha alcune funzioni del sistema di protezione dalle intrusioni. Poiché l’applicazione può intervenire automaticamente per porre rimedio a ciò che considera minacce, gli amministratori dovranno assicurarsi che le loro politiche non siano configurate in modo così rigido da bloccare gli utenti legittimi dall’accesso alle reti, alle applicazioni o ad altri ambienti informatici necessari per svolgere le loro attività quotidiane. Anche l’attenzione su azioni ripetute da singoli indirizzi IP può essere limitante. Quindi, mentre Fail2Ban è buono per fermare gli attacchi DOS, non è altrettanto efficace nel prevenire gli attacchi DDoS o i tentativi distribuiti di crackare le password.

Fail2Ban può essere usato su Mac OS, Linux e sistemi operativi Unix.

Torna all’inizio

- Samhain

Samhain è un altro sistema libero e open-source di rilevamento delle intrusioni basato su host. Una caratteristica distintiva è che può essere eseguito su un singolo dispositivo o su più dispositivi: l’applicazione compila i dati dai file di log degli eventi raccolti dagli agenti in esecuzione su ogni macchina monitorata. Questi agenti possono eseguire vari compiti, tra cui il rilevamento di virus rootkit, il monitoraggio delle porte, il rilevamento dell’accesso utente disonesto e il rilevamento di processi nascosti. Questo permette a Samhain di gestire più sistemi – anche quelli che eseguono diversi sistemi operativi – da un’interfaccia centralizzata, utilizzando la crittografia per proteggere la comunicazione tra gli agenti e la console centrale. Rigorosi protocolli di autenticazione aiutano a impedire agli hacker di interrompere o fermare i processi di monitoraggio, pure.

Una caratteristica estremamente utile che Samhain offre è il monitoraggio in modalità stealth. Quando entrano in un sistema, gli hacker saranno spesso in grado di individuare e fermare i processi di rilevamento per rimanere nascosti, ma Samhain nasconde questi processi con ciò che viene chiamato steganografia.

Mentre i dati che Samhain raccoglie e compila segnalano le intrusioni e permettono agli amministratori di analizzare l’attività sugli host in tutta la rete, lo strumento manca della capacità di bloccare gli intrusi o di uccidere processi canaglia e non autorizzati. Per questo motivo, mantenere i backup delle identità degli utenti e dei file di configurazione è una parte necessaria per farlo funzionare efficacemente. Samhain utilizza anche una chiave PGP per proteggere i file di log centrali e i backup di configurazione da modifiche o manomissioni da parte degli hacker.

Samhain può essere installato su Linux, Mac OS, e sistemi operativi Unix, e forse anche Windows sotto Cygwin.

Come selezionare il giusto software di rilevamento dei trojan di accesso remoto

Tutte le APT sono cattive notizie, e i trojan di accesso remoto sono particolarmente pericolosi. Mentre ci sono diverse misure che possono essere utili a seconda delle dimensioni dell’ambiente che si sta cercando di proteggere, tra cui la formazione sulla consapevolezza della sicurezza e il software antivirus, i sistemi di rilevamento delle intrusioni sono la scelta migliore per evitare che un trojan di accesso remoto sfugga alla vostra configurazione di sicurezza.

Abbinare un sistema d’intrusione basato sull’host con uno basato sulla rete è il modo più efficace per fornire una copertura completa al vostro ambiente. Questa combinazione aiuta a garantire che qualsiasi attività insolita o sospetta rilevata nelle modifiche di configurazione e nell’accesso root sui vostri dispositivi monitorati venga immediatamente segnalata come una potenziale minaccia alla sicurezza; inoltre, garantisce l’identificazione di attività strane nei flussi di traffico sulla vostra rete. SolarWinds Security Event Manager ha tutto a questo proposito: le sue caratteristiche vanno oltre il rilevamento, incorporando risposte automatiche agli incidenti per porre rimedio alle minacce.

Naturalmente, quale strumento è giusto per la vostra organizzazione sarà una questione di budget, convenienza, così come pesare quali caratteristiche non si può fare a meno e quali sarebbero belle ma non sono assolutamente necessarie. Mentre c’è molto da dire per la convenienza, l’automazione e l’accesso ai team di supporto che le opzioni a pagamento offrono, molti strumenti gratuiti hanno comunità di utenti attivi per aiutare a risolvere i problemi o rispondere alle domande. Se si opta per una soluzione open-source, si dovrebbe approfittare di queste risorse dinamiche e in espansione. Tuttavia, investire in uno strumento completo come SolarWinds SEM varrà bene nel lungo periodo.