Es ist erstaunlich, wie viele Menschen daran interessiert sind, zu lernen, wie man hackt. Könnte es daran liegen, dass sie in der Regel eine auf Hollywood basierende Vorstellung im Kopf haben?

Dank der Open-Source-Gemeinschaft können wir jedenfalls eine Reihe von Hacking-Tools auflisten, die für jeden Ihrer Bedürfnisse geeignet sind. Denken Sie nur daran, es ethisch zu halten!

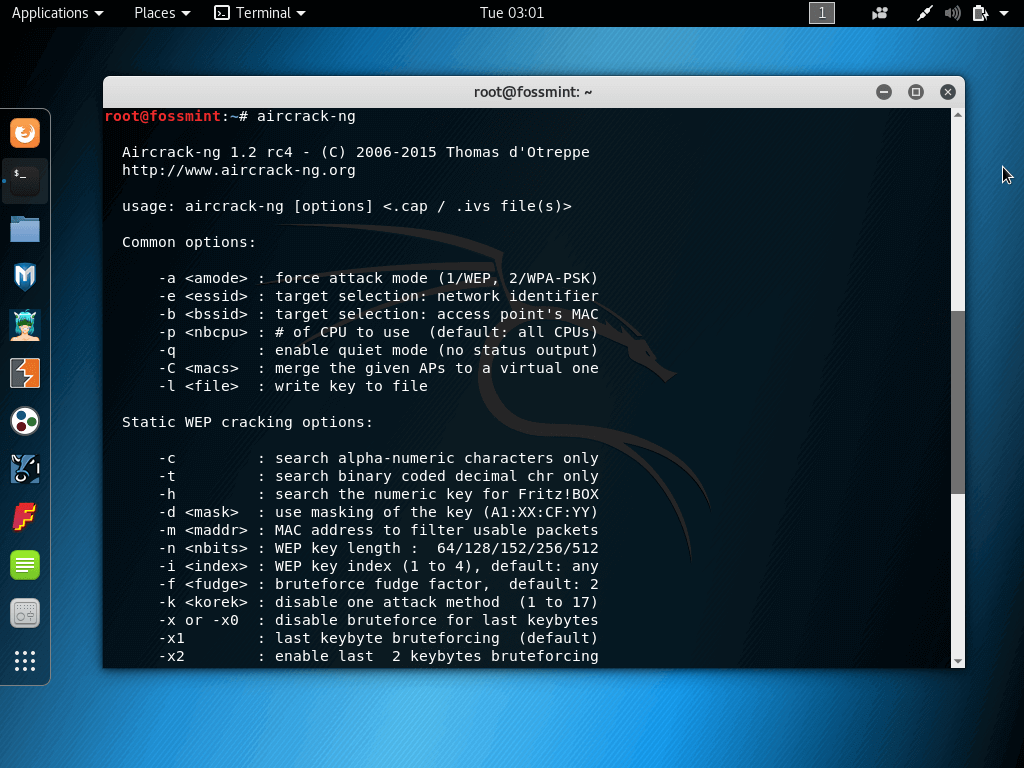

Aircrack-ng

Aircrack-ng ist eines der besten drahtlosen Passwort-Hack-Tools zum Knacken von WEP/WAP/WPA2, das weltweit eingesetzt wird!

Es funktioniert, indem es Pakete des Netzwerks aufnimmt und über die wiedergefundenen Passwörter analysiert. Außerdem verfügt es über eine Konsolenschnittstelle. Darüber hinaus nutzt Aircrack-ng auch den Standard-FMS-Angriff (Fluhrer, Mantin und Shamir) zusammen mit einigen Optimierungen wie den KoreK-Angriffen und dem PTW-Angriff, um den Angriff zu beschleunigen, der schneller als WEP ist.

Wenn Sie Aircrack-ng schwer zu bedienen finden, schauen Sie einfach nach online verfügbaren Tutorials.

Aircrack-ng Wifi Network Security

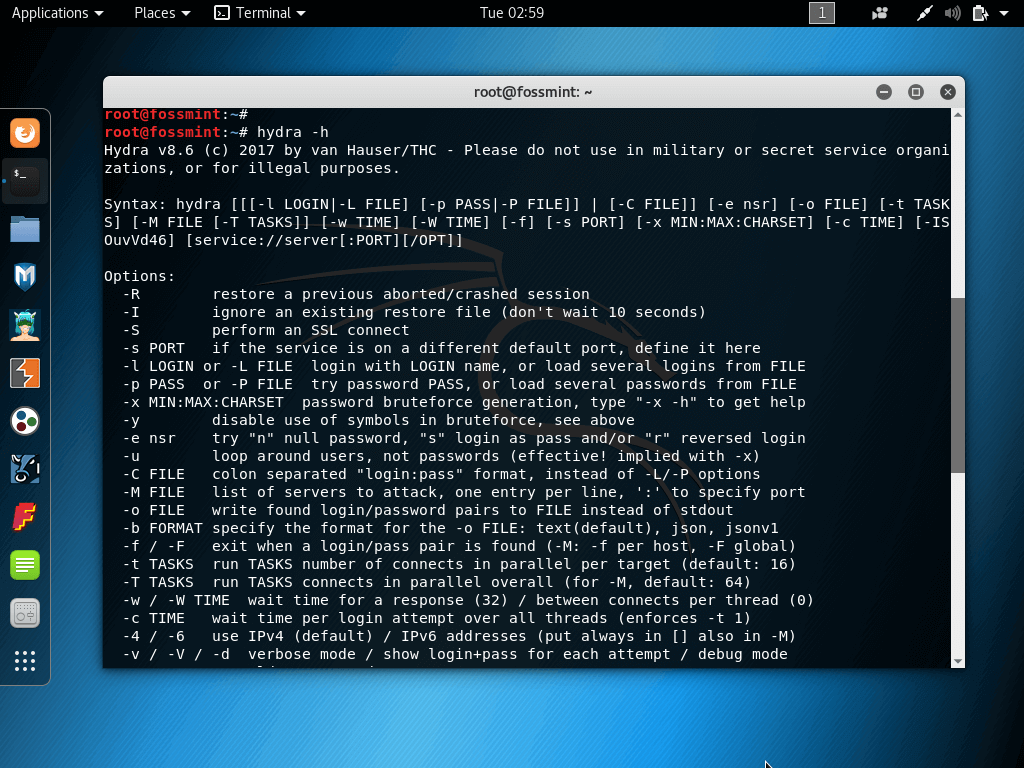

THC Hydra

THC Hydra nutzt Brute-Force-Angriffe, um praktisch jeden Remote-Authentifizierungsdienst zu knacken. Es unterstützt schnelle Wörterbuchangriffe für mehr als 50 Protokolle, darunter ftp, https, telnet usw.

Sie können damit Webscanner, drahtlose Netzwerke, Packet Crafter, Gmail usw. knacken.

Hydra – Login Cracker

John the Ripper

John the Ripper ist ein weiteres beliebtes Cracking-Tool, das in der Penetrationstest- (und Hacking-) Community verwendet wird. Es wurde ursprünglich für Unix-Systeme entwickelt, ist aber mittlerweile auf über 10 OS-Distros verfügbar.

Es bietet einen anpassbaren Cracker, automatische Passwort-Hash-Erkennung, Brute-Force-Angriff und Wörterbuch-Angriff (neben anderen Cracking-Modi).

John The Ripper Password Cracker

Metasploit Framework

Metasploit Framework ist ein Open-Source-Framework, mit dem Sicherheitsexperten und -teams Schwachstellen verifizieren sowie Sicherheitsbewertungen durchführen, um das Sicherheitsbewusstsein zu verbessern.

Es bietet eine Fülle von Werkzeugen, mit denen sich Sicherheitsumgebungen für Schwachstellentests erstellen lassen, und arbeitet als Penetrationstestsystem.

Metasploit Framework Penetration Testing Tool

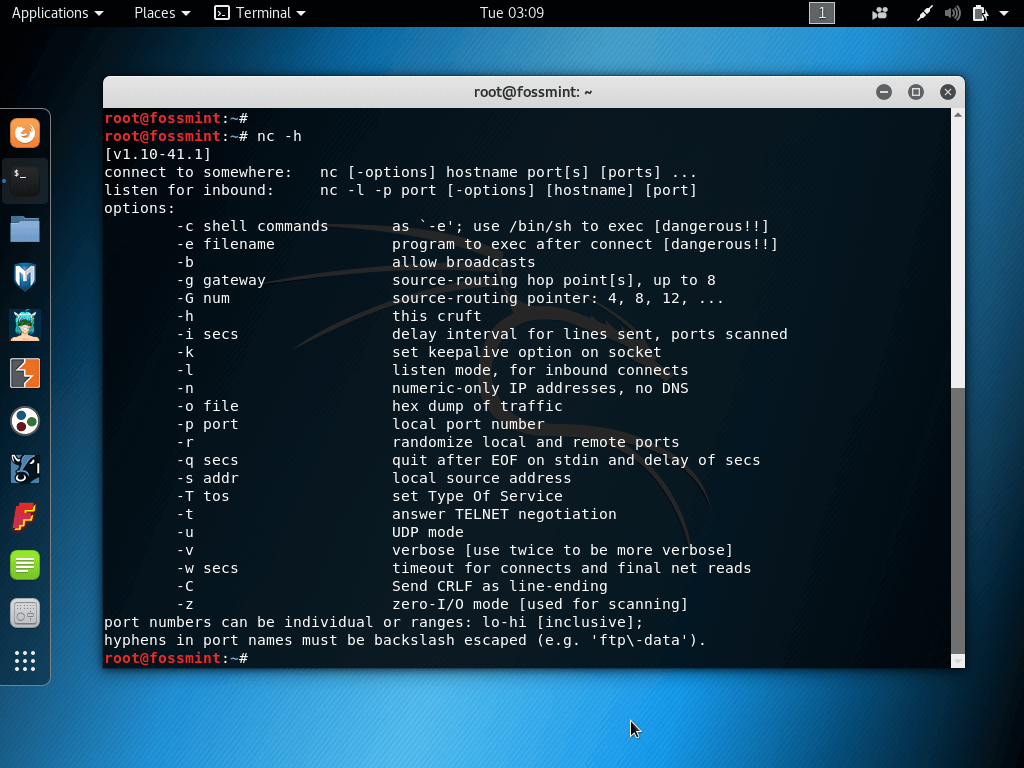

Netcat

Netcat, üblicherweise mit nc abgekürzt, ist ein Netzwerkdienstprogramm, mit dem Sie TCP/IP-Protokolle zum Lesen und Schreiben von Daten über Netzwerkverbindungen verwenden können.

Sie können damit jede Art von Verbindung herstellen sowie Netzwerke mit Tunneling-Modus, Port-Scanning usw. untersuchen und debuggen.

Netcat Netzwerk-Analyse-Tool

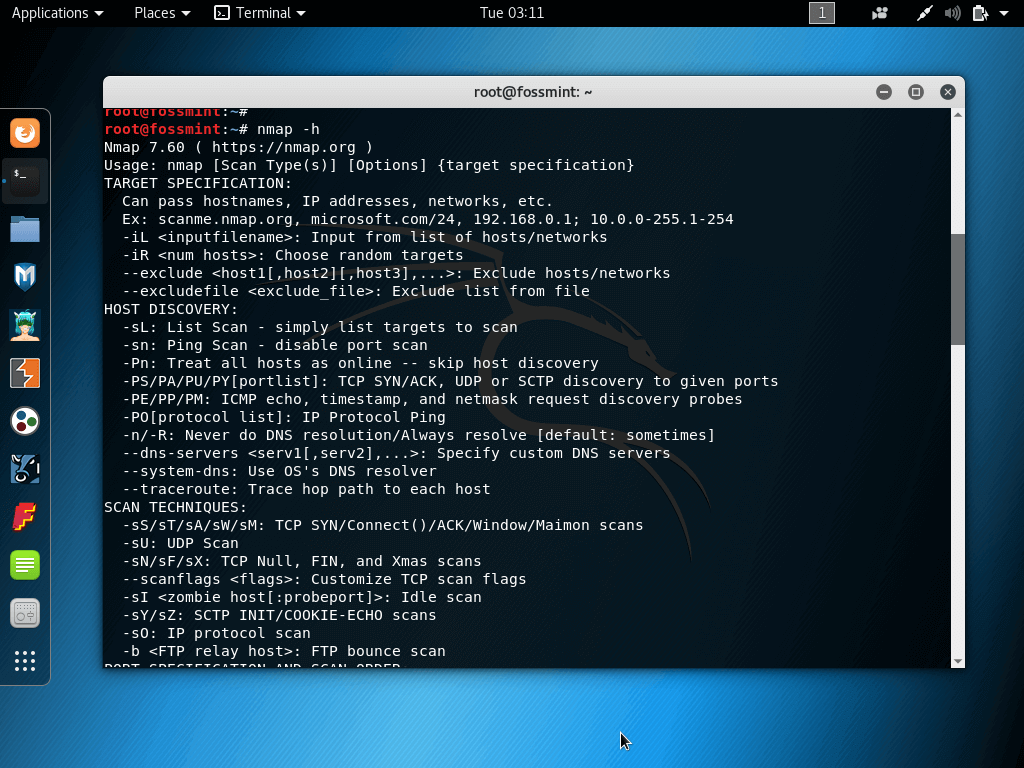

Nmap („Network Mapper“)

Network Mapper ist ein freies und quelloffenes Dienstprogramm, das von Systemadministratoren verwendet wird, um Netzwerke zu entdecken und deren Sicherheit zu überprüfen.

Es ist schnell im Einsatz, gut dokumentiert, verfügt über eine grafische Oberfläche, unterstützt Datentransfer, Netzwerkinventarisierung usw.

Nmap Network Discovery and Security Auditing Tool

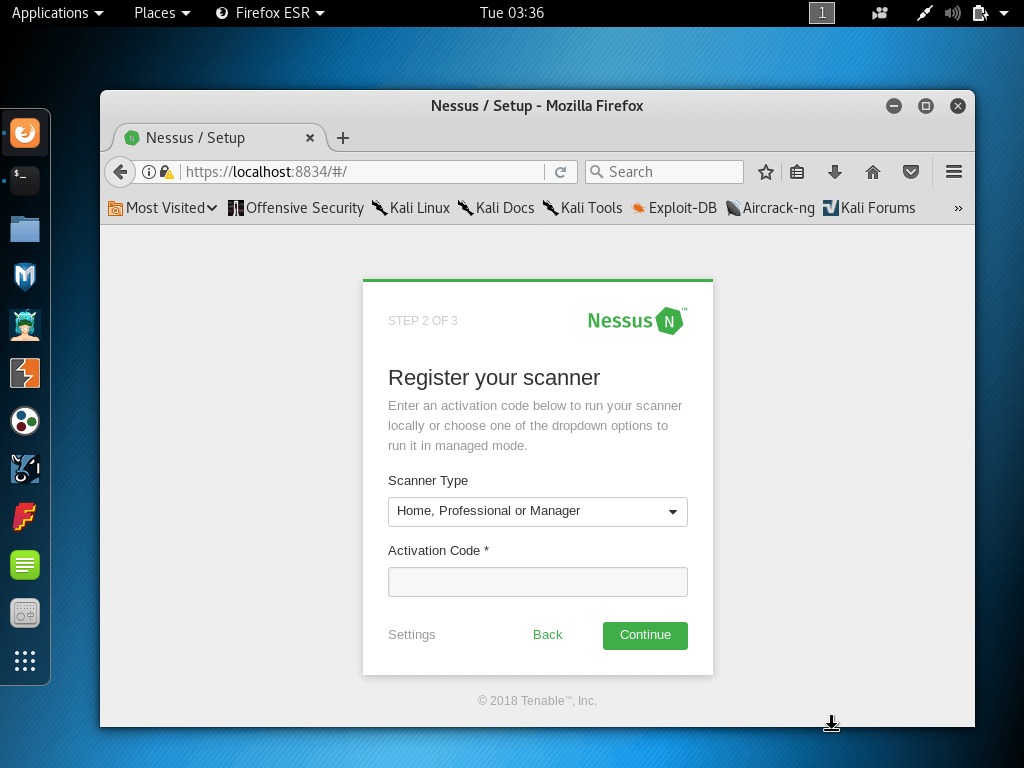

Nessus

Nessus ist ein Remote-Scanning-Tool, mit dem Sie Computer auf Sicherheitslücken überprüfen können. Es blockiert nicht aktiv alle Schwachstellen, die Ihre Computer haben, aber es ist in der Lage, sie aufzuspüren, indem es schnell 1200+ Schwachstellenprüfungen durchführt und Warnungen ausgibt, wenn Sicherheits-Patches gemacht werden müssen.

Nessus Vulnerability Scanner

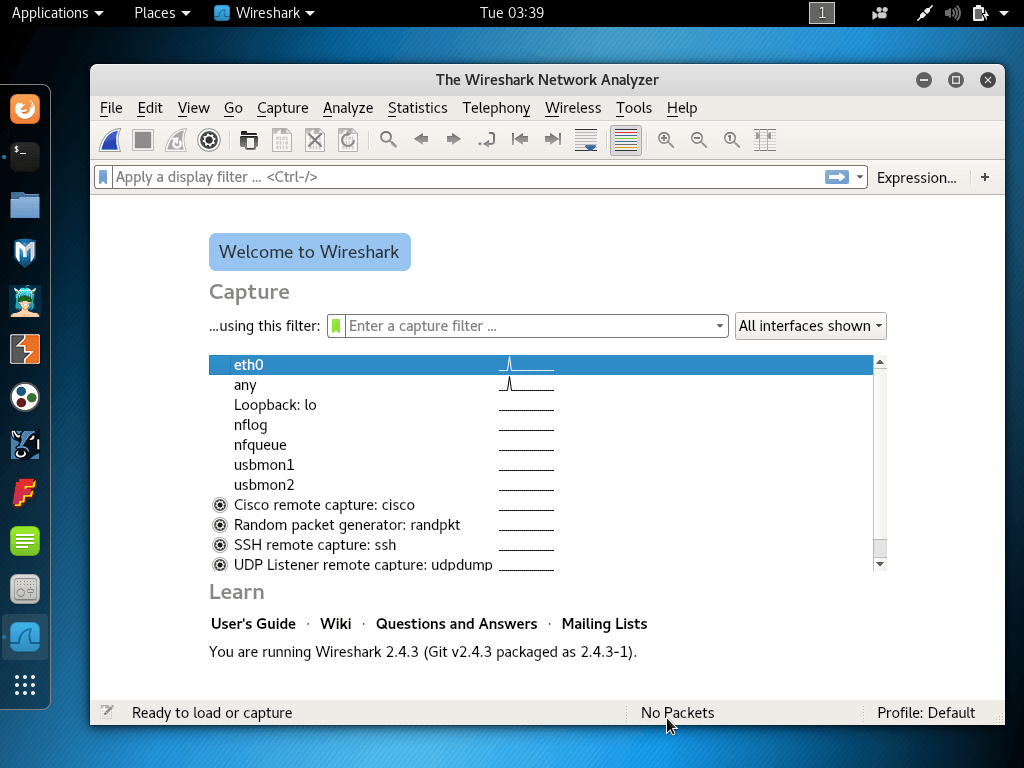

WireShark

WireShark ist ein Open-Source-Paketanalysator, den Sie kostenlos nutzen können. Mit ihm können Sie die Aktivitäten in einem Netzwerk auf mikroskopischer Ebene sehen, gekoppelt mit pcap-Dateizugriff, anpassbaren Berichten, erweiterten Triggern, Alarmen usw.

Es ist angeblich der weltweit am häufigsten verwendete Netzwerkprotokoll-Analysator für Linux.

Wireshark Network Analyzer

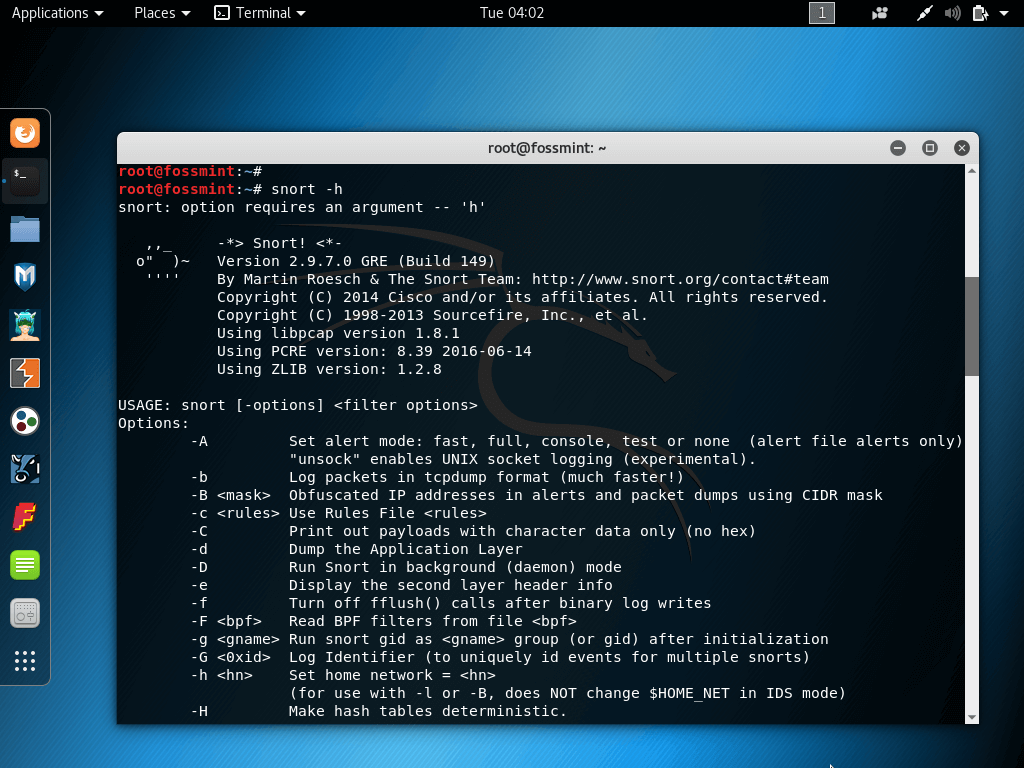

Snort

Snort ist ein freies und quelloffenes NIDS, mit dem Sie Sicherheitslücken in Ihrem Computer aufspüren können.

Mit ihm können Sie unter anderem Verkehrsanalysen durchführen, Inhalte suchen und abgleichen, Pakete in IP-Netzwerken protokollieren und eine Vielzahl von Netzwerkangriffen erkennen – und das alles in Echtzeit.

Snort Network Intrusion Prevention Tool

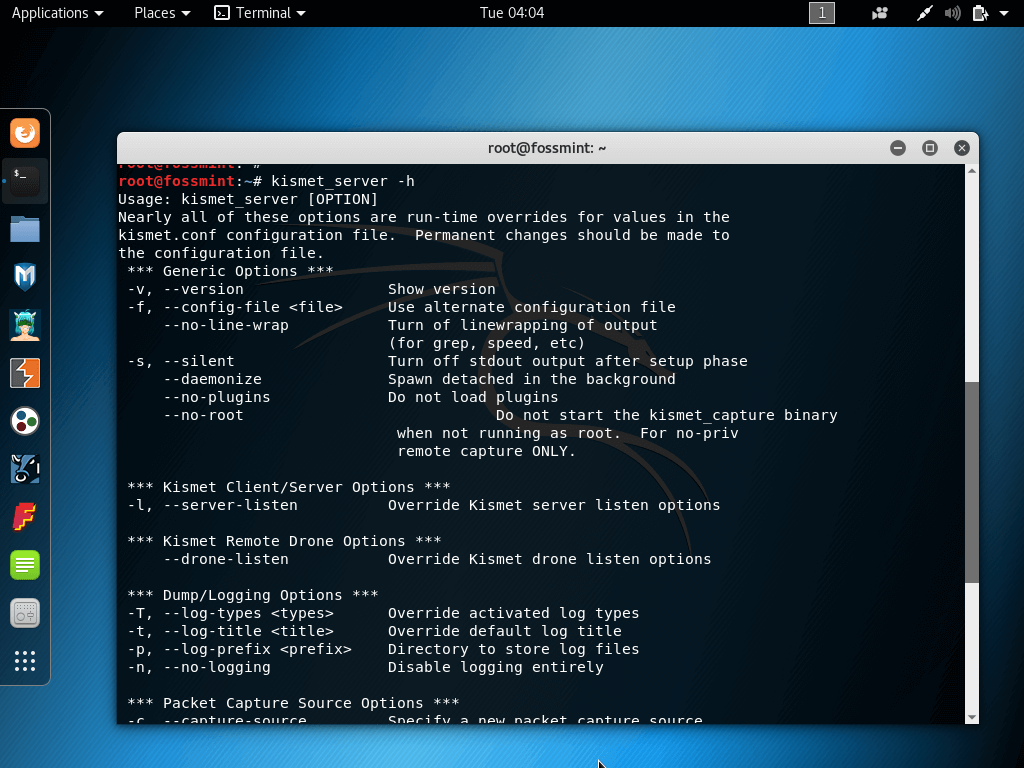

Kismet Wireless

Kismet Wireless ist ein Intrusion Detection System, Netzwerkdetektor und Passwort-Sniffer. Es arbeitet vorwiegend mit Wi-Fi (IEEE 802.11) Netzwerken und kann durch Plugins in seiner Funktionalität erweitert werden.

Kismet Wireless Network Detector

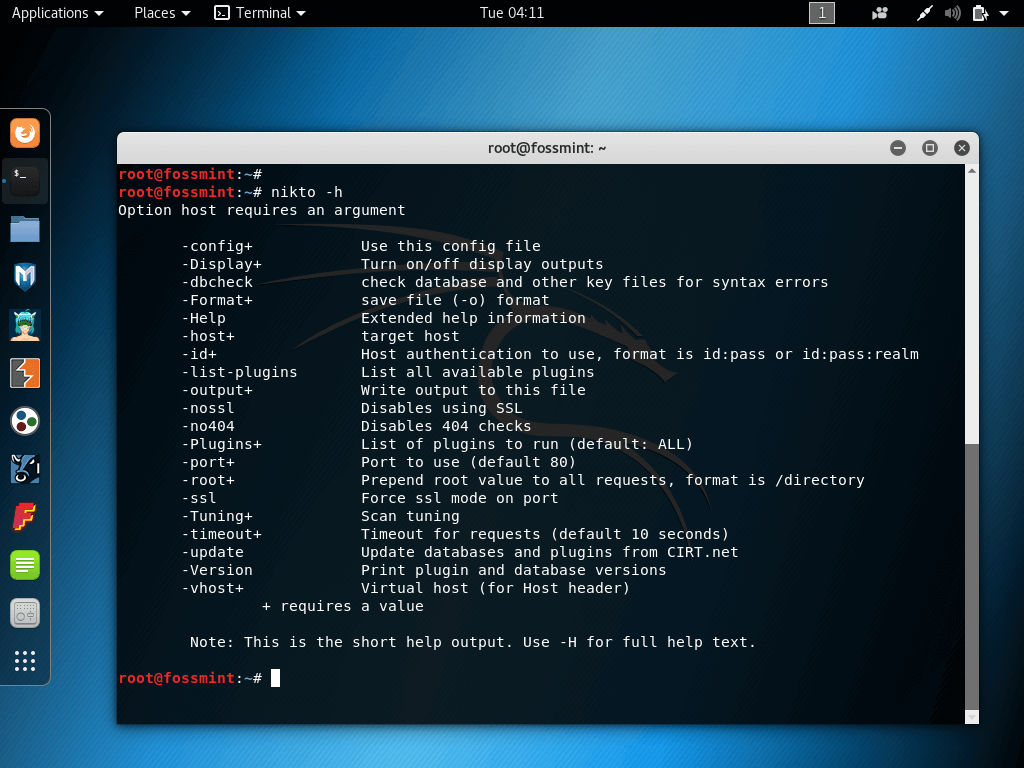

Nikto

Nikto2 ist ein freier und quelloffener Web-Scanner, der schnelle und umfassende Tests gegen Objekte im Web durchführt. Dazu sucht er nach über 6500 potenziell gefährlichen Dateien, veralteten Programmversionen, verwundbaren Serverkonfigurationen und serverspezifischen Problemen.

Nikto Web Server Scanner

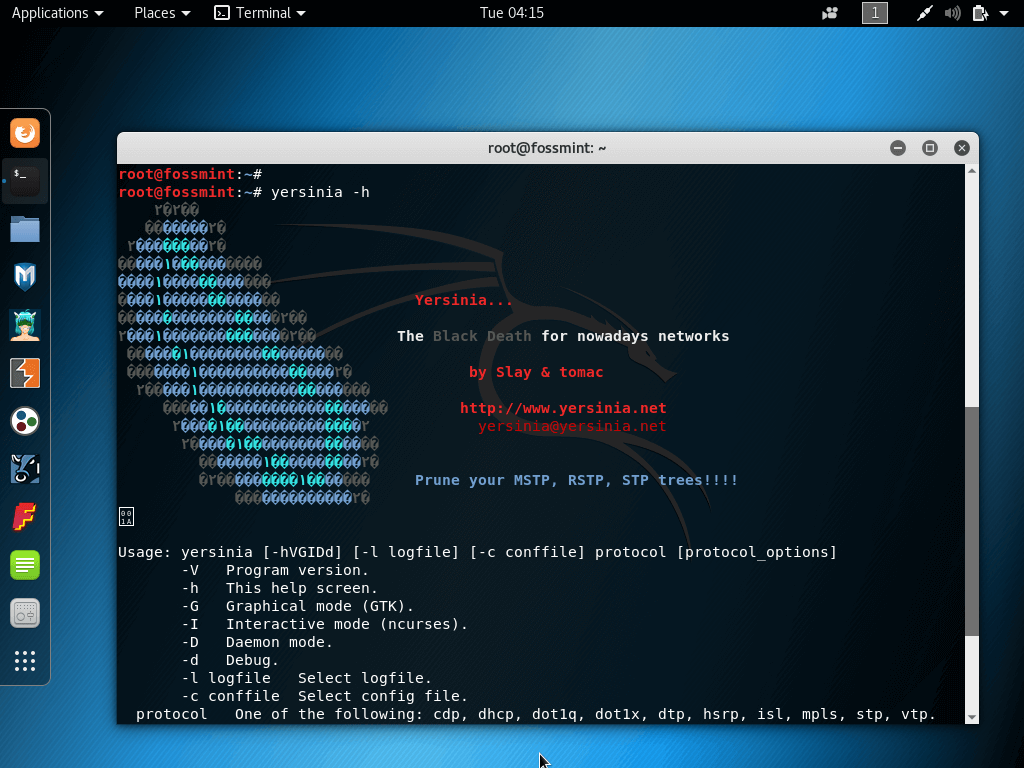

Yersinia

Yersinia, benannt nach dem Bakterium Yersinia, ist ein Netzwerkprogramm, das ebenfalls darauf ausgelegt ist, verwundbare Netzwerkprotokolle auszunutzen, indem es vorgibt, ein Framework zum Analysieren und Testen von sicheren Netzwerksystemen zu sein.

Es bietet Angriffe für IEEE 802.1Q, Hot Standby Router Protocol (HSRP), Cisco Discovery Protocol (CDP), etc.

Yersinia Network Analyzing Tool

Burp Suite Scanner

Burp Suite Scanner ist eine professionelle integrierte GUI-Plattform zum Testen der Sicherheitslücken von Webanwendungen.

Es bündelt alle seine Test- und Penetrationswerkzeuge in einer Community-Edition (kostenlos) und einer Professional-Edition ($349 /Benutzer/Jahr).

Burp Security Vulnerability Scanner

Hashcat

Hashcat ist in der Gemeinschaft der Sicherheitsexperten als das weltweit schnellste und fortschrittlichste Tool zum Knacken und Wiederherstellen von Passwörtern bekannt. Es ist Open-Source und verfügt über eine In-Kernel-Regel-Engine, mehr als 200 Hash-Typen, ein eingebautes Benchmarking-System usw.

Hashcat Password Recovery Tool

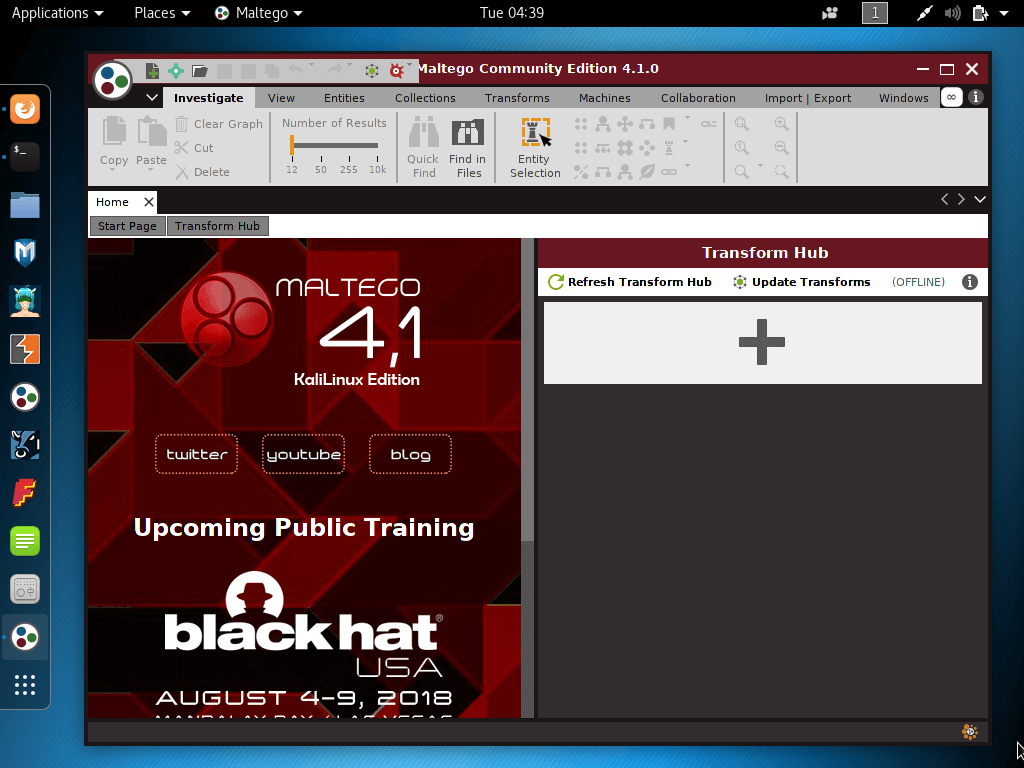

Maltego

Maltego ist eine proprietäre Software, wird aber häufig für Open-Source-Forensik und -Intelligenz verwendet. Es ist ein GUI-Werkzeug zur Link-Analyse, das Data Mining in Echtzeit zusammen mit illustrierten Informationssätzen unter Verwendung von knotenbasierten Graphen und Verbindungen mit mehreren Ordnungen bietet.

Maltego Intelligence and Forensics Tool

BeEF (The Browser Exploitation Framework)

BeEF ist, wie der Name schon sagt, ein Penetrationstool, das sich auf Browser-Schwachstellen konzentriert. Mit ihm können Sie die Sicherheitsstärke einer Zielumgebung anhand von clientseitigen Angriffsvektoren bewerten.

BeEF Browser Exploitation Framework

Fern Wifi Cracker

Fern Wifi Cracker ist ein Python-basiertes GUI-Tool für die Überprüfung von Netzwerkschwachstellen. Mit ihm können Sie WEP/WPA/WPS-Schlüssel sowie verschiedene netzwerkbasierte Angriffe auf Ethernet-basierte Netzwerke knacken und wiederherstellen.

Fern Wifi Cracker

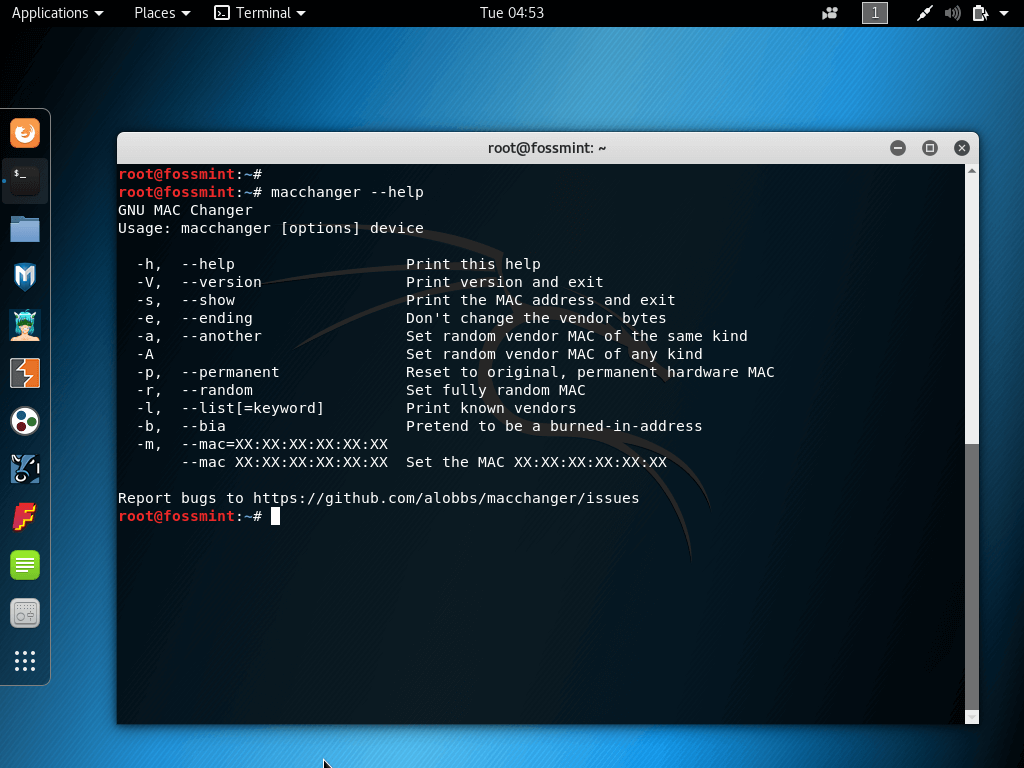

GNU MAC Changer

GNU MAC Changer ist ein Netzwerk-Utility, das eine einfache und schnelle Manipulation der MAC-Adressen von Netzwerkschnittstellen ermöglicht.

Gnu Mac Changer

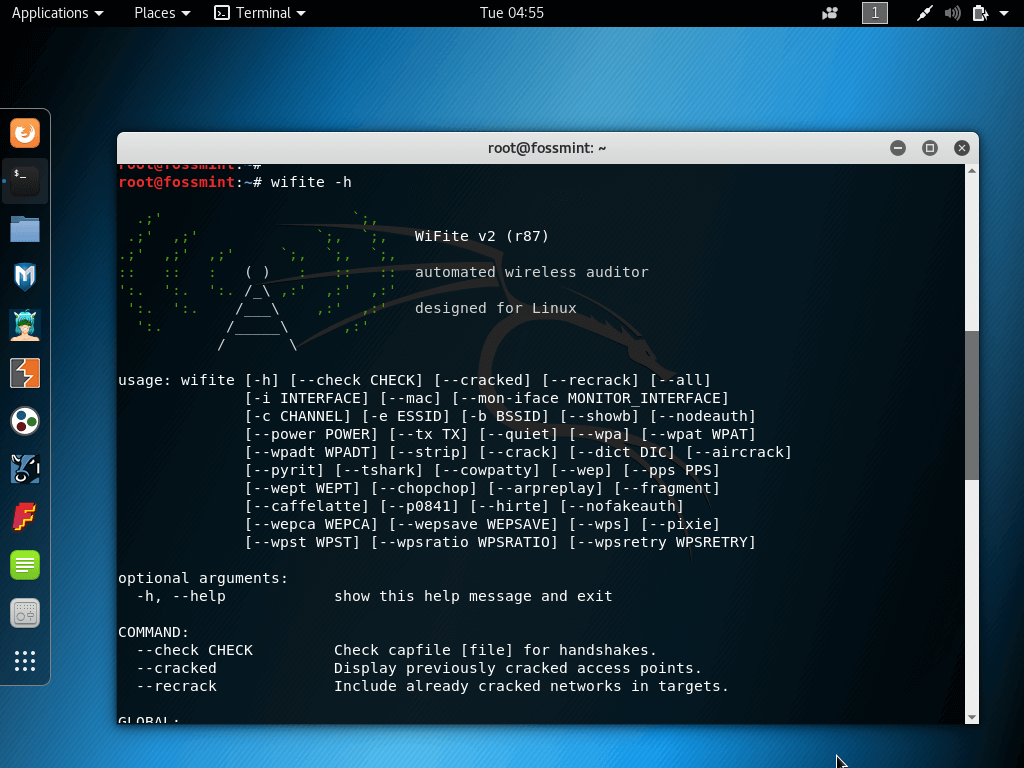

Wifite2

Wifite2 ist ein freies und quelloffenes Python-basiertes Dienstprogramm zur Überprüfung von drahtlosen Netzwerken, das perfekt mit Pen-Testing-Distros zusammenarbeitet. Es ist eine komplette Neuschreibung von Wifite und bietet daher eine verbesserte Leistung.

Es leistet gute Arbeit beim Enttarnen und Knacken von versteckten Zugangspunkten, beim Knacken von schwachen WEP-Passwörtern mithilfe einer Liste von Knacktechniken usw.

Wifite Wireless Network Auditing Tool

20 .Pixiewps

Pixiewps ist ein C-basiertes Brute-Force-Offline-Utility-Tool zum Ausnutzen von Software-Implementierungen mit wenig bis keiner Entropie. Es wurde 2004 von Dominique Bongard entwickelt, um den „Pixie-Staub-Angriff“ zu nutzen, mit der Absicht, Studenten zu unterrichten.

Abhängig von der Stärke der Passwörter, die Sie zu knacken versuchen, kann Pixiewps die Arbeit in wenigen Sekunden oder Minuten erledigen.

PixieWPS Brute Force Offline Tool

Tja, meine Damen und Herren, wir sind am Ende unserer langen Liste von Penetrationstests und Hacking-Tools für Kali Linux angelangt.