Máquina a máquina, o M2M, es una etiqueta amplia que puede utilizarse para describir cualquier tecnología que permita a los dispositivos conectados en red intercambiar información y realizar acciones sin la ayuda manual de los humanos. La inteligencia artificial (IA) y el aprendizaje automático (ML) facilitan la comunicación entre los sistemas, permitiéndoles tomar sus propias decisiones autónomas.

La tecnología M2M se adoptó por primera vez en entornos de fabricación e industriales, donde otras tecnologías, como SCADA y la monitorización remota, ayudaban a gestionar y controlar a distancia los datos de los equipos. Desde entonces, M2M ha encontrado aplicaciones en otros sectores, como la sanidad, las empresas y los seguros. M2M es también la base del internet de las cosas (IoT).

Cómo funciona M2M

El objetivo principal de la tecnología máquina a máquina es aprovechar los datos de los sensores y transmitirlos a una red. A diferencia de SCADA u otras herramientas de monitorización remota, los sistemas M2M suelen utilizar redes y métodos de acceso públicos -por ejemplo, celular o Ethernet- para que sea más rentable.

Los principales componentes de un sistema M2M incluyen sensores, RFID, un enlace de comunicaciones Wi-Fi o celular y un software de computación autónoma programado para ayudar a un dispositivo de red a interpretar los datos y tomar decisiones. Estas aplicaciones M2M traducen los datos, que pueden desencadenar acciones automatizadas preprogramadas.

Uno de los tipos más conocidos de comunicación entre máquinas es la telemetría, que se ha utilizado desde principios del siglo pasado para transmitir datos operativos. Los pioneros de la telemetría utilizaron primero las líneas telefónicas y, más tarde, las ondas de radio, para transmitir las mediciones de rendimiento recogidas de los instrumentos de control en lugares remotos.

Internet y la mejora de los estándares de la tecnología inalámbrica han ampliado el papel de la telemetría desde la ciencia pura, la ingeniería y la fabricación hasta su uso cotidiano en productos como unidades de calefacción, contadores eléctricos y dispositivos conectados a Internet, como los electrodomésticos.

Más allá de poder supervisar a distancia los equipos y sistemas, los principales beneficios de M2M incluyen:

- reducción de costes al minimizar el mantenimiento de los equipos y el tiempo de inactividad;

- impulso de los ingresos al revelar nuevas oportunidades de negocio para el mantenimiento de los productos sobre el terreno; y

- mejora del servicio al cliente al supervisar y mantener los equipos de forma proactiva antes de que fallen o sólo cuando se necesitan.

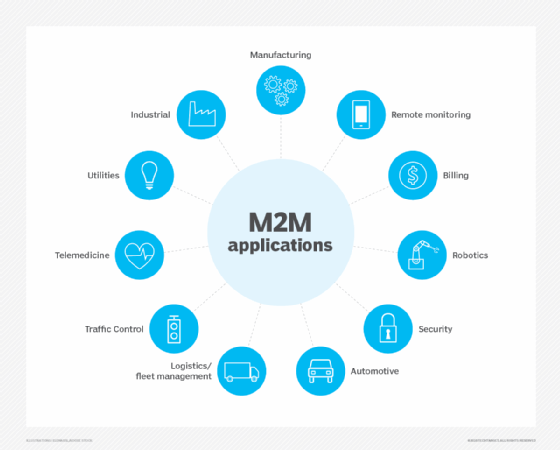

Aplicaciones y ejemplos de M2M

La comunicación de máquina a máquina se utiliza a menudo para la supervisión remota. En la reposición de productos, por ejemplo, una máquina expendedora puede enviar un mensaje a la red del distribuidor, o a la máquina, cuando un artículo concreto se está agotando para enviar una reposición. Como facilitador del seguimiento y la monitorización de activos, M2M es vital en los sistemas de gestión de almacenes (WMS) y en la gestión de la cadena de suministro (SCM).

Las empresas de servicios públicos a menudo confían en los dispositivos y aplicaciones M2M no sólo para recolectar energía, como el petróleo y el gas, sino también para facturar a los clientes -mediante el uso de contadores inteligentes- y para detectar factores del lugar de trabajo, como la presión, la temperatura y el estado de los equipos.

En telemedicina, los dispositivos M2M pueden permitir la monitorización en tiempo real de las estadísticas vitales de los pacientes, la dispensación de medicamentos cuando se requiera o el seguimiento de activos sanitarios.

La combinación del IoT, la IA y el ML está transformando y mejorando los procesos de pago por móvil y creando nuevas oportunidades para diferentes comportamientos de compra. Los monederos digitales, como Google Wallet y Apple Pay, contribuirán muy probablemente a la adopción generalizada de las actividades financieras M2M.

Los sistemas domésticos inteligentes también han incorporado la tecnología M2M. El uso de M2M en este sistema embebido permite que los electrodomésticos y otras tecnologías tengan un control en tiempo real de las operaciones, así como la capacidad de comunicarse a distancia.

El M2M es también un aspecto importante del software de control remoto, la robótica, el control del tráfico, la seguridad, la logística y la gestión de flotas y la automoción.

Características principales de M2M

Las características principales de la tecnología M2M incluyen:

- Bajo consumo de energía, en un esfuerzo por mejorar la capacidad del sistema para dar servicio eficaz a las aplicaciones M2M.

- Un operador de red que proporciona un servicio de conmutación de paquetes

- Capacidades de monitorización que proporcionan funcionalidad para detectar eventos.

- Tolerancia de tiempo, lo que significa que las transferencias de datos pueden retrasarse.

- Control de tiempo, lo que significa que los datos sólo pueden enviarse o recibirse en períodos específicos predeterminados.

- Disparadores específicos de ubicación que alertan o despiertan a los dispositivos cuando entran en zonas concretas.

- La capacidad de enviar y recibir continuamente pequeñas cantidades de datos.

Requisitos M2M

Según el Instituto Europeo de Normas de Telecomunicaciones (ETSI), los requisitos de un sistema M2M incluyen:

- Escalabilidad: el sistema M2M debe ser capaz de seguir funcionando eficazmente a medida que se añaden más objetos conectados.

- Anonimato – El sistema M2M debe ser capaz de ocultar la identidad de un dispositivo M2M cuando se le solicite, sujeto a los requisitos normativos.

- Registro – Los sistemas M2M deben soportar el registro de eventos importantes, como intentos de instalación fallidos, servicios que no funcionan o la aparición de información defectuosa. Los registros deben estar disponibles bajo petición.

- Principios de comunicación de las aplicaciones M2M – Los sistemas M2M deben permitir la comunicación entre las aplicaciones M2M en la red y el dispositivo o pasarela M2M utilizando técnicas de comunicación, como el servicio de mensajes cortos (SMS) y el IP Los dispositivos conectados también deben ser capaces de comunicarse entre sí de manera peer-to-peer (P2P).

- Métodos de entrega: el sistema M2M debe admitir los modos de comunicación unicast, anycast, multicast y broadcast, sustituyendo el broadcast por multicast o anycast siempre que sea posible para minimizar la carga de la red de comunicación.

- Programación de la transmisión de mensajes – Los sistemas M2M deben ser capaces de controlar el acceso a la red y la programación de la mensajería y deben ser conscientes de la tolerancia al retraso en la programación de las aplicaciones M2M.

- Selección de la ruta de comunicación de los mensajes – La optimización de las rutas de comunicación de los mensajes dentro de un sistema M2M debe ser posible y estar basada en políticas como los fallos de transmisión, los retrasos cuando existen otras rutas y los costes de la red.

- OMA DM (Open Mobile Alliance Device Management), un protocolo de gestión de dispositivos

- OMA LightweightM2M, un protocolo de gestión de dispositivos

- MQTT, un protocolo de mensajería

- TR-069 (Technical Report 069), un protocolo de capa de aplicación

- HyperCat, un protocolo de descubrimiento de datos

- OneM2M, un protocolo de comunicaciones

- Google Thread, un protocolo de malla inalámbrica

- AllJoyn, un marco de software de código abierto

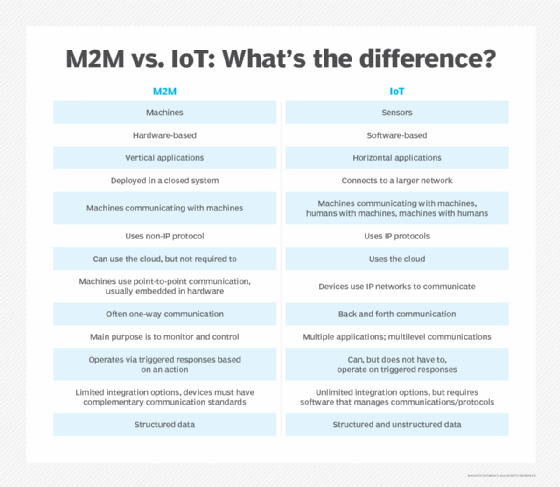

M2M vs. IoT

Aunque muchos utilizan los términos indistintamente, M2M e IoT no son lo mismo. IoT necesita a M2M, pero M2M no necesita a IoT.

Ambos términos se refieren a la comunicación de dispositivos conectados, pero los sistemas M2M suelen ser equipos aislados e independientes conectados en red. Los sistemas IoT llevan el M2M al siguiente nivel, reuniendo sistemas dispares en un gran ecosistema conectado.

Los sistemas M2M utilizan comunicaciones punto a punto entre máquinas, sensores y hardware a través de redes celulares o cableadas, mientras que los sistemas IoT se basan en redes basadas en IP para enviar los datos recogidos de los dispositivos conectados al IoT a las pasarelas, la nube o las plataformas de middleware.

Los datos recogidos de los dispositivos M2M son utilizados por las aplicaciones de gestión de servicios, mientras que los datos de IoT suelen integrarse con los sistemas empresariales para mejorar el rendimiento del negocio en múltiples grupos. Otra forma de verlo es que M2M afecta al funcionamiento de las empresas, mientras que IoT lo hace y afecta a los usuarios finales.

Por ejemplo, en el ejemplo de reposición de productos anterior, M2M implica que la máquina expendedora comunique a las máquinas del distribuidor que se necesita una reposición. Si se incorpora el IoT, se lleva a cabo una capa adicional de análisis; la máquina expendedora puede predecir cuándo necesitarán rellenar determinados productos en función de los comportamientos de compra, ofreciendo a los usuarios una experiencia más personalizada.

Seguridad M2M

Los sistemas de máquina a máquina se enfrentan a una serie de problemas de seguridad, desde el acceso no autorizado a la intrusión inalámbrica hasta la piratería de dispositivos. También hay que tener en cuenta la seguridad física, la privacidad, el fraude y la exposición de las aplicaciones de misión crítica.

Las medidas de seguridad típicas de los sistemas M2M incluyen hacer que los dispositivos y las máquinas sean resistentes a la manipulación, integrar la seguridad en las máquinas, garantizar la seguridad de las comunicaciones a través de la encriptación y asegurar los servidores back-end, entre otras. La segmentación de los dispositivos M2M en su propia red y la gestión de la identidad del dispositivo, la confidencialidad de los datos y la disponibilidad del dispositivo también pueden ayudar a combatir los riesgos de seguridad de M2M.

Normas de M2M

La tecnología de máquina a máquina no tiene una plataforma de dispositivo estandarizada, y muchos sistemas M2M se construyen para ser específicos de la tarea o del dispositivo. A lo largo de los años han surgido varios estándares clave de M2M, muchos de los cuales también se utilizan en entornos de IoT, entre los que se incluyen:

Preocupaciones sobre M2M

Las principales preocupaciones en torno a M2M están todas relacionadas con la seguridad. Se espera que los dispositivos M2M funcionen sin dirección humana. Esto aumenta el potencial de las amenazas a la seguridad, como la piratería informática, las violaciones de datos y la vigilancia no autorizada. Para poder repararse a sí mismo después de ataques maliciosos o fallos, un sistema M2M debe permitir la gestión remota, como las actualizaciones de firmware.

La necesidad de la gestión remota también se convierte en una preocupación cuando se considera el tiempo que pasa la tecnología M2M desplegada. La capacidad de dar servicio a los equipos M2M móviles se vuelve irreal, ya que es imposible enviar personal a trabajar en ellos.

La incapacidad de dar servicio adecuadamente a los equipos M2M crea varias vulnerabilidades de seguridad únicas para los sistemas M2M y las redes inalámbricas que utilizan para comunicarse.

Historia de M2M

Aunque los orígenes del acrónimo no están verificados, el primer uso de la comunicación máquina a máquina se suele atribuir a Theodore Paraskevakos, que inventó y patentó la tecnología relacionada con la transmisión de datos a través de las líneas telefónicas, la base del identificador de llamadas actual.

Nokia fue una de las primeras empresas en utilizar el acrónimo a finales de la década de 1990. En 2002, se asoció con Opto 22 para ofrecer servicios de comunicación inalámbrica M2M a sus clientes.

En 2003, se lanzó la revista M2M Magazine. Desde entonces, la publicación ha definido los seis pilares de M2M: monitorización remota, RFID, redes de sensores, servicios inteligentes, telemática y telemetría.