La tecnología de acceso remoto es una herramienta increíblemente útil, que permite al personal de soporte de TI acceder y controlar rápidamente estaciones de trabajo y dispositivos a través de grandes distancias físicas. Cuando se despliega con eficacia, la tecnología tiene el potencial de maximizar la eficiencia de los departamentos de TI y proporcionar un soporte rápido y sensible para los usuarios finales de una organización.

Sin embargo, como cualquier otra conexión en red, aplicación o dispositivo, la tecnología de acceso remoto requiere medidas de seguridad para garantizar que permanezca protegida de posibles malos actores. La capacidad de acceder y controlar directamente los sistemas y procesos desde lejos puede ser desastrosa si cae en las manos equivocadas.

Salte adelante:

¿Qué es el software RAT?

¿Cómo son útiles las RAT para los hackers?

Cómo protegerse del software RAT

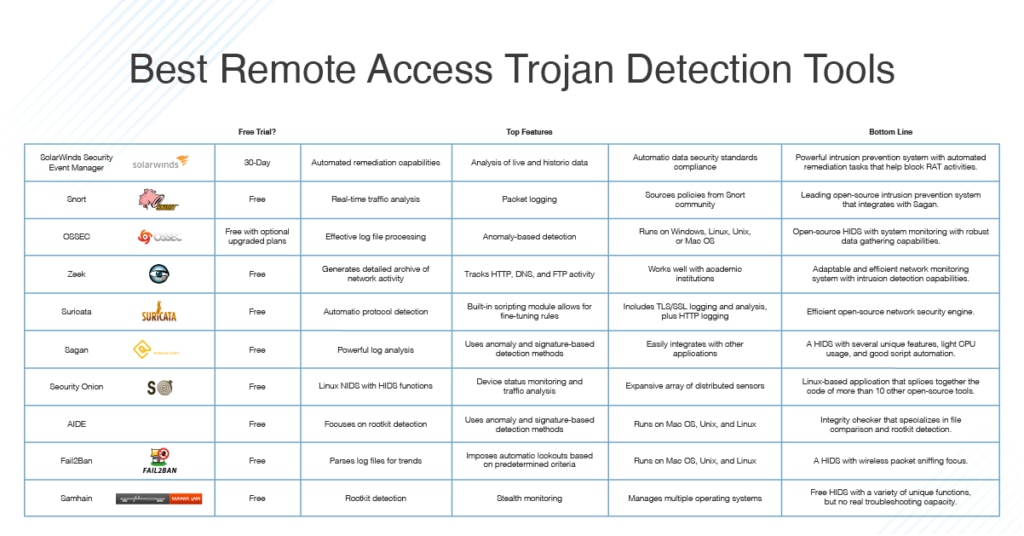

Las 10 mejores herramientas de detección de software RAT:

-

- SolarWinds Security Event Manager

- Snort

- OSSEC

- Zeek

- Suricata

- Sagan

- Security Onion

- AIDE

- Fail2Ban

- Samhain

.

Seleccionar el software de detección de troyanos de acceso remoto adecuado

¿Qué es el software RAT?

Un ejemplo malicioso de tecnología de acceso remoto es un troyano de acceso remoto (RAT), una forma de malware que permite a un hacker controlar su dispositivo de forma remota. Una vez que un programa RAT se conecta a su ordenador, el hacker puede examinar los archivos locales, adquirir credenciales de inicio de sesión y otra información personal, o utilizar la conexión para descargar virus que usted podría propagar involuntariamente a otros.

Al igual que la mayoría de las otras formas de malware, los troyanos de acceso remoto a menudo se adjuntan a archivos que parecen ser legítimos, como correos electrónicos o paquetes de software. Sin embargo, lo que hace que los troyanos de acceso remoto sean particularmente insidiosos es que a menudo pueden imitar programas de acceso remoto legítimos. Por lo general, no se anuncian una vez instalados -no aparecen en una lista de programas activos o procesos en ejecución, por ejemplo- porque es más ventajoso para los hackers mantener un perfil bajo y evitar la detección. Si no se toman las medidas de seguridad adecuadas, es posible que tenga un troyano de acceso remoto en su ordenador durante un largo periodo de tiempo sin que sea detectado.

¿Cómo son de útiles los RAT para los hackers?

La práctica del hacking sigiloso y continuo que busca acumular datos a lo largo del tiempo, en lugar de causar daños a la información o a los sistemas, se conoce como amenaza persistente avanzada (APT). Los troyanos de acceso remoto son una poderosa herramienta en este tipo de ataque, porque no ralentizan el rendimiento de un ordenador ni empiezan a borrar archivos automáticamente una vez instalados, y porque son muy adaptables.

A diferencia de otros tipos de virus -como los keyloggers, que registran todo lo que alguien escribe en el ordenador infectado, o el ransomware, que básicamente mantiene un ordenador o archivos como rehenes hasta que el hacker recibe el pago- los troyanos de acceso remoto dan a los hackers un control administrativo total sobre el sistema infectado, siempre y cuando no sean detectados.

Como se puede imaginar, esto puede llevar a situaciones complicadas. Un troyano de acceso remoto emparejado con un keylogger, por ejemplo, puede adquirir fácilmente información de acceso a cuentas bancarias y de tarjetas de crédito. Utilizados conjuntamente, estos métodos pueden encender discretamente la cámara o el micrófono de un ordenador, o acceder a fotos y documentos confidenciales. Incluso pueden utilizar la red doméstica como una especie de servidor proxy, a través del cual un hacker puede cometer delitos de forma anónima y, en su mayor parte, con impunidad.

Los troyanos de acceso remoto también pueden utilizarse con fines más directamente maliciosos. El acceso administrativo que proporcionan significa que los hackers pueden recurrir al borrado de discos duros, a la descarga de contenidos ilegales si así lo desean, o incluso a la suplantación de identidad en Internet.

Esto puede tener repercusiones geopolíticas. Si los hackers consiguen instalar troyanos de acceso remoto en áreas de infraestructura importantes -como centrales eléctricas, sistemas de control de tráfico o redes telefónicas- pueden causar estragos en barrios, ciudades e incluso naciones enteras.

Un ejemplo de esto ocurrió en 2008, cuando Rusia utilizó una campaña coordinada de guerra física y cibernética para arrebatarle territorio a la vecina República de Georgia. El gobierno ruso lo hizo mediante ataques de denegación de servicio distribuidos (DDoS) que cortaron la cobertura de Internet en toda Georgia, combinados con APTs y RATs que permitieron al gobierno tanto recopilar información como interrumpir las operaciones militares y el hardware georgianos. Las agencias de noticias de toda Georgia también fueron objeto de ataques, y muchas de ellas vieron cómo sus sitios web eran eliminados o alterados radicalmente.

La conclusión: los problemas que los APT y los troyanos de acceso remoto son capaces de causar están a la altura de la astucia del hacker (o los hackers) que están detrás de ellos. Los troyanos de acceso remoto son una mala noticia, y por eso es tan importante proteger sus sistemas contra ellos.

Volver al principio

Cómo protegerse del software RAT

Aunque quizás suene simple u obvio, la mejor manera de evitar los troyanos de acceso remoto es evitar la descarga de archivos de fuentes poco fiables. No abra los archivos adjuntos de correos electrónicos de personas que no conoce (o incluso de personas que conoce si el mensaje parece fuera de lugar o sospechoso de alguna manera), y no descargue archivos de sitios web extraños. Asegurarse de que los navegadores web y los sistemas operativos se mantienen parcheados y actualizados también es esencial.

Crear nuevos troyanos de acceso remoto capaces de evitar la detección es un proceso que requiere mucho tiempo, lo que significa que suele merecer más la pena que los hackers los utilicen contra objetivos más grandes como gobiernos, corporaciones e instituciones financieras. Las redes domésticas y de pequeñas empresas pueden beneficiarse a menudo de software antivirus como Malwarebytes y Kaspersky, que actualizan continuamente sus bases de datos de amenazas de seguridad identificadas, lo que los convierte en buenos detectores de RAT. Dicho esto, el software antivirus no servirá de mucho si los usuarios descargan y ejecutan activamente cosas que no deberían.

Las cosas se complican cuando se intenta ampliar las prácticas de seguridad. Es relativamente fácil para una persona supervisar la actividad en su ordenador y evitar hacer clic en enlaces sospechosos, pero los negocios o empresas más grandes presentan un mayor número de variables, incluyendo el grado de conciencia de seguridad que cada usuario final dentro de la organización trae a la mesa. La educación continua en materia de seguridad para los usuarios es siempre una buena idea, pero si se encuentra en la situación de tener que detectar RATs en ordenadores a través de un entorno de red, hay otras medidas que los administradores pueden tomar.

El hecho de que sigamos oyendo hablar de troyanos de acceso remoto que pasan desapercibidos durante años en estaciones de trabajo y redes indica que el software antivirus no es infalible y no debe ser tratado como el todo y el fin para la protección de APT. Las RAT pueden pasar fácilmente desapercibidas entre los múltiples procesos que generan los programas paralelos, y si emplean técnicas de rootkit -que pueden enmascarar una intrusión o interferir con el software específicamente diseñado para localizar el malware- pueden ser difíciles de eliminar. Aunque formatear un ordenador o servidor es una medida drástica y puede resultar incómoda, especialmente si el malware se ha extendido a varios dispositivos, es una forma segura de eliminar los troyanos de acceso remoto.

La mejor opción, especialmente para las grandes organizaciones, es emplear un sistema de detección de intrusiones, que puede estar basado en el host o en la red. Los sistemas de detección de intrusos basados en el host (HIDS), que se instalan en un dispositivo específico, supervisan los archivos de registro y los datos de las aplicaciones en busca de signos de actividad maliciosa; los sistemas de detección de intrusos basados en la red (NIDS), por otro lado, rastrean el tráfico de la red en tiempo real, en busca de comportamientos sospechosos. Cuando se utilizan conjuntamente, los HIDS y los NIDS crean un sistema de gestión de eventos e información de seguridad (SIEM). El SIEM es una parte increíblemente beneficiosa de un régimen de seguridad sólido y puede ayudar a bloquear las intrusiones de software que se han colado en los cortafuegos, el software antivirus y otras contramedidas de seguridad.

Las empresas más grandes, especialmente los proveedores de servicios gestionados (MSP), también necesitan una forma de proteger sus datos de correo electrónico y los de sus clientes. Una gran cantidad de malware y otros ataques se entregan a través del correo electrónico, lo que hace que sea una vulnerabilidad potencial en las redes de sus clientes.

Para ayudar a gestionar este riesgo, eche un vistazo a Mail Assure. Esta herramienta está diseñada específicamente para los MSP, aunque también funciona bien para grandes organizaciones de todo tipo. Ofrece un conjunto de herramientas basadas en la nube para mejorar la seguridad del correo electrónico.

Mail Assure proporciona protección avanzada contra amenazas tanto para los correos electrónicos entrantes como salientes. También incluye el archivado de correo electrónico a largo plazo, cifrado con el fin de ayudar a mantener los datos seguros. Estas características pueden contribuir en gran medida a minimizar los riesgos de ataques de troyanos y otros programas maliciosos.

He elaborado una lista de 10 sistemas de detección de intrusos que recomiendo para su uso en la detección de troyanos de acceso remoto. Mi mejor elección es SolarWinds® Security Event Manager (SEM), una solución premium de pago que va más allá de la detección para bloquear troyanos de acceso remoto. Aunque la mayoría de los detectores de RAT del mercado son gratuitos y de código abierto, no vienen con las capacidades o el soporte que obtendrá con SEM.

Volver al principio

10 mejores herramientas de detección de software RAT

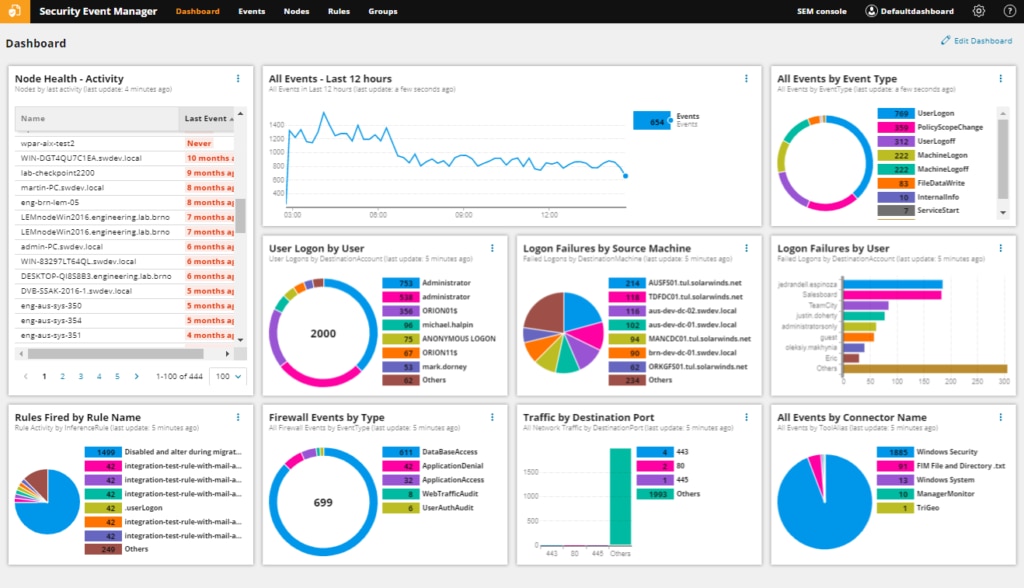

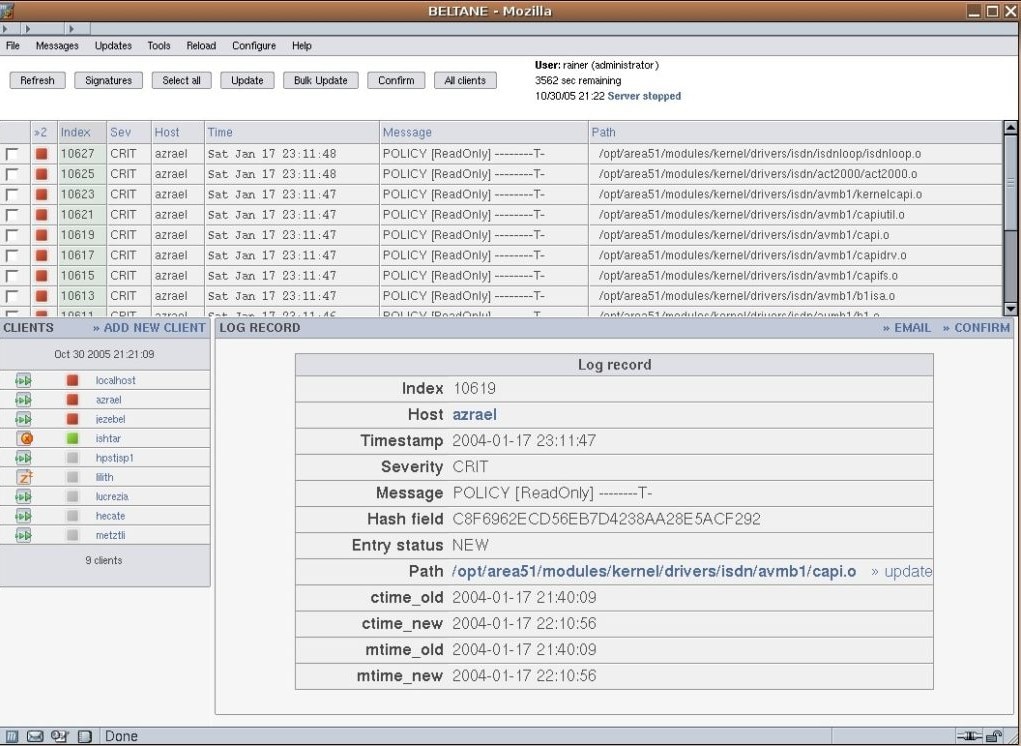

- SolarWinds Security Event Manager

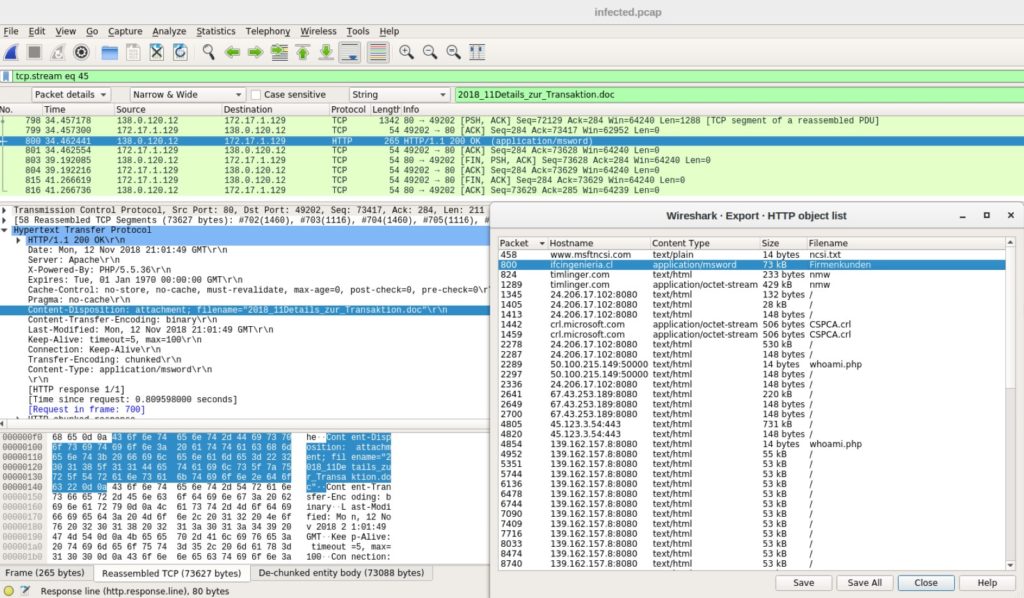

Security Event Manager (SEM) es la opción que más recomiendo. SEM es un sistema de detección de intrusos basado en el host que incluye varias funciones potentes de remediación de amenazas automatizadas. El software de detección de intrusos SEM está diseñado para compilar y clasificar las grandes cantidades de datos de registro que generan las redes; como tal, uno de los principales beneficios que ofrece es la capacidad de analizar grandes cantidades de datos históricos en busca de patrones que un sistema de detección más granular y en tiempo real no podría identificar. Esto hace que Security Event Manager sea una herramienta de detección de RATs increíblemente útil, teniendo en cuenta cómo las APTs tienden a permanecer bajo el radar durante largos períodos de tiempo.

Una característica destacada de SEM es cómo puede incorporar y analizar los registros de Snort, así como otros conectores, para proporcionar una mayor visibilidad de las amenazas de seguridad a través de su red. Esta función de repositorio de registros da esencialmente a esta herramienta muchas de las mismas percepciones que la detección de intrusos basada en la red y otros proveedores compatibles, lo que le permite utilizarla para el análisis de datos tanto históricos como en tiempo real. (Más información sobre Snort más adelante; lo importante aquí es que las funciones de rastreo de paquetes de la aplicación son ampliamente utilizadas en toda la industria.)

La capacidad de tener una plataforma de supervisión de registros centralizada para combinar y normalizar los datos de los sistemas de detección basados en el host y en la red hace que Security Event Manager sea una herramienta SIEM todo en uno que crea un entorno de supervisión cohesivo diseñado específicamente para identificar y responder a los ciberataques APT, dándole la capacidad de detectar firmas de intrusión en sus archivos de registro y de rastrear y detener eventos de intrusión en vivo.

Además de las partes de la aplicación dedicadas a la detección de troyanos de acceso remoto, Security Event Manager incluye otros elementos de seguridad útiles, como la elaboración de informes simplificados para ayudarle a demostrar que cumple con una serie de normas de integridad de datos, como PCI DSS, HIPAA, SOX y DISA STIG. Aunque sólo puede instalarse en Windows, SEM es capaz de recopilar y analizar datos de registro de otros sistemas operativos como Linux, Mac, etc.

Si quiere probar antes de comprar, aproveche la prueba gratuita de 30 días, durante la cual SEM es totalmente funcional.

Volver al principio

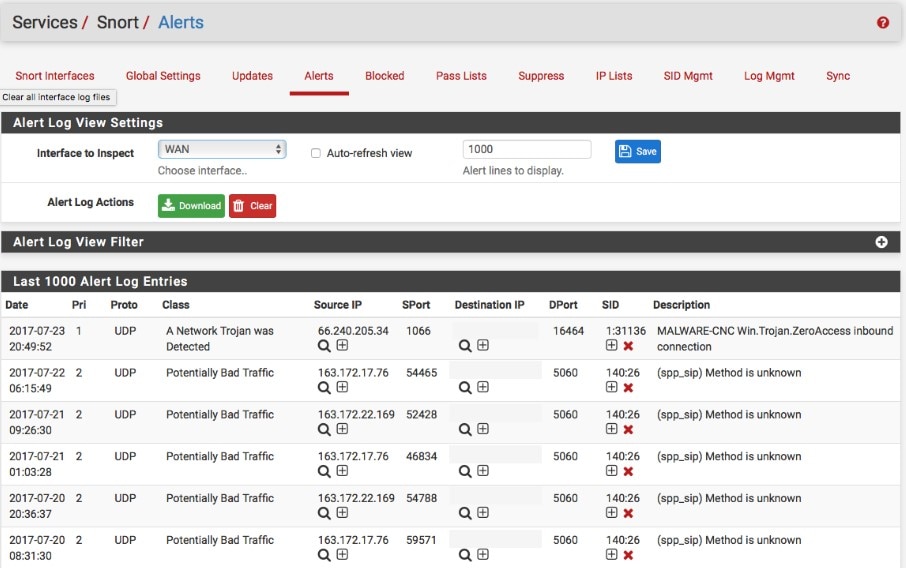

- Snort

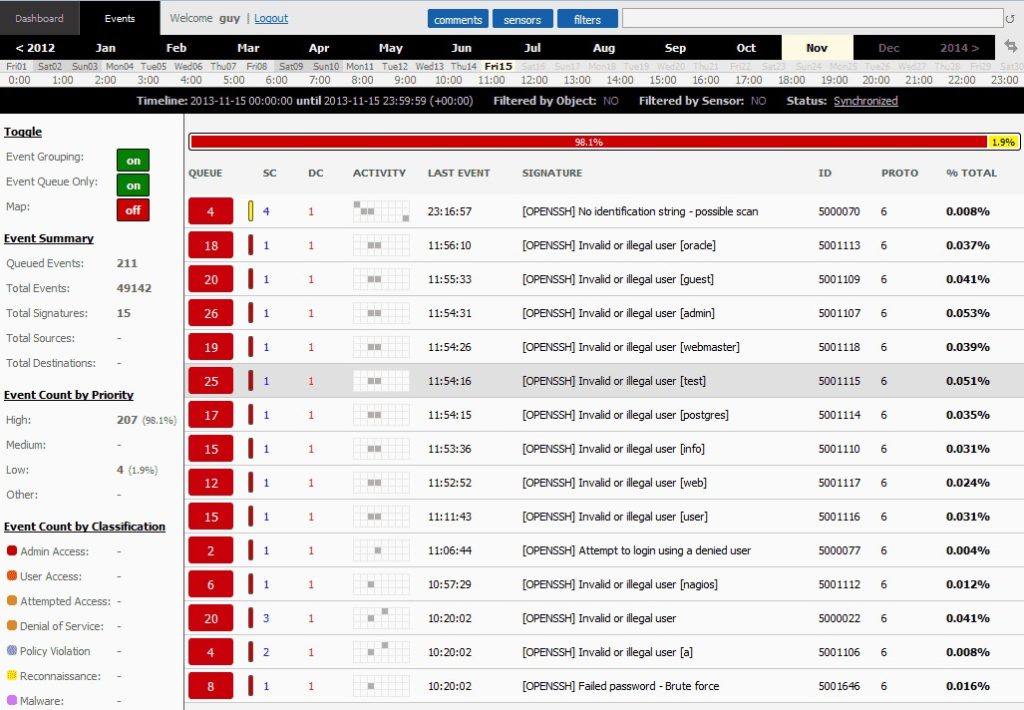

Snort es una aplicación NIDS de código abierto utilizada en todo el sector, en parte porque incluye muchas funciones de seguridad útiles. Snort viene con tres modos de monitoreo: un modo de sniffer de paquetes, mencionado anteriormente, para monitorear los paquetes de datos que se mueven a través de la red en tiempo real; un modo de registro de paquetes para hacer un registro de archivos del tráfico de paquetes; y un modo de detección de intrusos que incluye funciones de análisis.

El modo de detección de intrusos opera aplicando políticas de inteligencia de amenazas a los datos que recopila, y Snort tiene reglas predefinidas disponibles en su sitio web, donde también puede descargar políticas generadas por la comunidad de usuarios de Snort. También puedes crear tus propias políticas o ajustar las que Snort proporciona. Éstas incluyen tanto políticas basadas en anomalías como en firmas, lo que hace que el alcance de la aplicación sea bastante amplio e inclusivo. Las políticas básicas de Snort pueden señalar varias amenazas potenciales a la seguridad, incluyendo la huella digital del sistema operativo, las sondas SMB y el escaneo de puertos sigilosos.

Aunque Snort es de uso gratuito, también está disponible a través de suscripciones de pago de un año de duración, para asegurar que sus políticas de inteligencia de amenazas se mantienen relevantes e incluyen las actualizaciones más recientes. Se integra fácilmente con otras aplicaciones y, cuando se combina con otras herramientas de código abierto (como Sagan, de la que hablaremos más adelante), puede crear un potente conjunto de herramientas SIEM para los administradores de TI con un presupuesto reducido o a los que les gusta personalizar los protocolos según sus propias especificaciones.

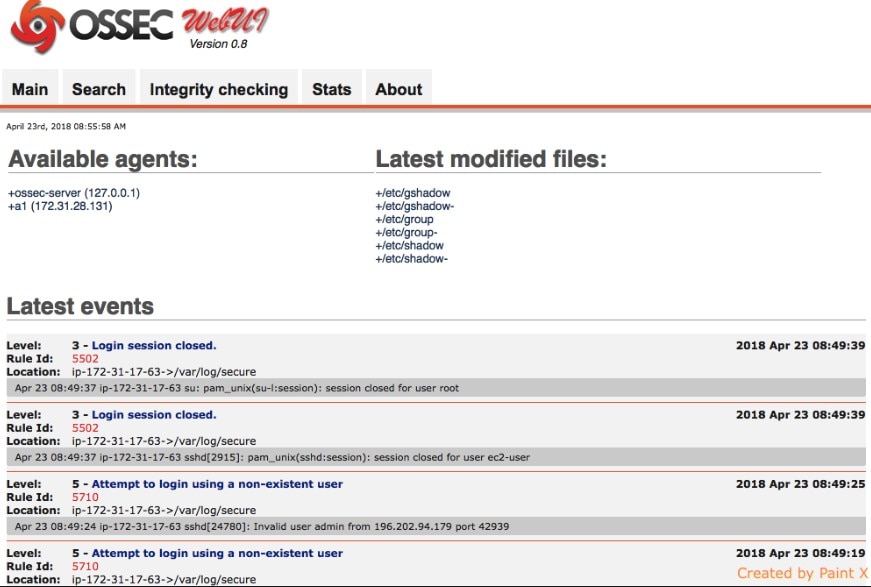

- OSSEC

OSSEC es un sistema de detección de intrusiones de código abierto basado en el host que incluye herramientas de monitorización del sistema que se encuentran más habitualmente en los sistemas de detección de intrusiones basados en la red. Es increíblemente eficiente a la hora de procesar los datos de registro y, al igual que Snort, te da acceso a las reglas de inteligencia de amenazas creadas por su comunidad de usuarios, que puedes personalizar para que se ajusten a tus necesidades.

¿El inconveniente? La interfaz de usuario de OSSEC no es tan fácil de usar. Sin embargo, OSSEC puede integrarse fácilmente con otras aplicaciones cuyos cuadros de mando son más fáciles de usar -Graylog, Kibana y Splunk se emparejan comúnmente con OSSEC.

OSSEC clasifica y supervisa los archivos de registro y emplea estrategias basadas en anomalías para la detección de troyanos de acceso remoto. Si alguna vez necesita asistencia técnica con algo relacionado con OSSEC, la activa comunidad de usuarios ofrece ayuda gratuita, mientras que Trend Micro -la empresa que publica la aplicación- ofrece un paquete de asistencia profesional por una cuota de suscripción.

OSSEC funciona en sistemas operativos Linux, Mac OS, Unix y Windows. En el caso de los sistemas Windows, OSSEC no sólo supervisa los registros de eventos para la detección de APT, sino que también supervisa el registro del sistema en busca de signos de manipulación. Para los sistemas Mac OS, Linux y Unix, protege la cuenta raíz. También ofrece funciones de informe para mantener el cumplimiento de la seguridad de los datos.

Volver al principio

- Zeek

Zeek (antes conocido como Bro) es un sistema de detección de intrusiones basado en la red, gratuito y de código abierto para Linux, Mac OS y Unix. Zeek no sólo rastrea la actividad en tiempo real, sino que también crea registros completos del comportamiento a lo largo del tiempo, creando un archivo de alta gama de toda la actividad que se produce en la red que supervisa, una parte necesaria para llevar a cabo el análisis forense durante una violación de la seguridad.

Una forma en la que los troyanos de acceso remoto pueden evadir el análisis de datos en vivo que proporcionan los NIDS es dividiendo la mensajería de comandos enviada a través del malware a través de múltiples paquetes de datos. Los NIDS como Zeek, que se centran más en las capas de aplicación, son más capaces de detectar la mensajería de comandos dividida mediante la ejecución de análisis a través de múltiples paquetes de datos. Esta es una de las ventajas que tiene Zeek sobre Snort.

Zeek combate los intentos de intrusión marcando primero los posibles eventos desencadenantes -como las solicitudes HTTP o las nuevas conexiones TCP- y aplicando después políticas y scripts modificables para determinar la mejor manera de abordar y remediar la amenaza de seguridad identificada. Además de rastrear la actividad de DNS, FTP y HTTP, Zeek rastrea las notificaciones de SNMP y puede emitir alertas de seguridad cuando detecta cambios no autorizados en las configuraciones de los dispositivos o en la mensajería SNMP Trap. Zeek puede permitir una fácil interconexión con aplicaciones de terceros para pasar rápidamente la información relevante a lo largo de múltiples programas y sistemas.

Desde la creación de la aplicación hace más de dos décadas, los creadores de Zeek se han interesado en aprovechar la investigación y los datos empíricos para perfeccionar su funcionalidad. El resultado final es un sistema de detección de intrusos flexible y adaptable que no se limita a ningún conjunto de enfoques de detección de intrusos y evita el uso de firmas de intrusión genéricas. Los editores de Zeek están orientados a la comunidad y fomentan fuertemente la participación de los usuarios del programa. También tienen varios proyectos de investigación en curso a través del Instituto Internacional de Ciencias de la Computación de la UC Berkeley, lo que hace que este NIDS sea especialmente adecuado para las entidades académicas y los investigadores.

- Suricata

Un sistema de detección de intrusos de código abierto basado en la red, equivalente en gran medida a Snort, Suricata puede instalarse en sistemas Linux, Mac OS, Unix y Windows. Al igual que Zeek, Suricata utiliza el análisis de la capa de aplicación para identificar firmas de troyanos de acceso remoto divididas en múltiples paquetes de datos.

Suricata aprovecha una combinación de detección de intrusiones en tiempo real, supervisión de la seguridad de la red y prevención de intrusiones en línea para rastrear varios protocolos, incluyendo la actividad IP, TLS, TCP y UDP. Lo hace a través de la implementación de un completo lenguaje de firmas que se utiliza para señalar los vectores de ciberataque más comunes y las violaciones de las políticas, así como el comportamiento sospechoso que puede ser un indicio de una amenaza a la seguridad. El motor de Suricata es compatible con Snort, por lo que los paquetes de reglas pueden importarse sin problemas de este último al primero.

La detección automática de protocolos integrada significa que cuando el motor de Suricata identifica una amenaza potencial, administrará automáticamente una respuesta presente basada en un conjunto de reglas y lógicas predefinidas, pero personalizables. La automatización de estos procesos reduce el tiempo de respuesta a las posibles amenazas, lo que facilita la identificación y eliminación de malware como los troyanos de acceso remoto. Otra característica incorporada es un módulo de scripting que permite la modificación y combinación de reglas, permitiéndole adaptar y afinar las políticas de detección de intrusos que Suricata aplica en su red.

Otras características incluyen la capacidad de registrar, almacenar y examinar certificados TLS; extraer archivos potencialmente infectados de los flujos de datos y almacenarlos en el disco para su análisis; y aprovechar el scripting Lua para ayudar a detectar amenazas de seguridad más complejas. Suricata también registra las solicitudes de actividad HTTP, reduciendo así la necesidad de hardware adicional que realice una función similar.

Suricata está diseñado para manejar eficientemente grandes cantidades de tráfico de red, y una sola instancia puede monitorear múltiples gigabytes de datos cada segundo. El código base del motor de Suricata es intencionadamente escalable e incluye soporte para la aceleración de hardware, lo que lo convierte en una excelente opción de código abierto para las organizaciones que prevén que sus redes se expandan o cambien de alguna manera. También cuenta con una sofisticada interfaz de usuario que proporciona amplias representaciones visuales de los datos para facilitar el análisis y la identificación de problemas.

Suricata puede requerir un gran uso de la CPU para realizar todas sus diversas funciones, pero su arquitectura reparte las tareas entre varios procesadores -incluso puede aprovechar su tarjeta gráfica para obtener un poco de potencia extra- para una actividad multihilo que evite que todo el sistema se atasque con los recursos informáticos de un solo host.

Volver al principio

- Sagan

Sagan es otro sistema de detección de intrusiones de código abierto basado en el host que emplea políticas de detección basadas en anomalías y firmas. La aplicación incluye contramedidas de remediación de amenazas que ayudan a poner en cuarentena las brechas de seguridad una vez que han sido identificadas. Este HIDS también cuenta con una gran cantidad de opciones de personalización integradas para ofrecerle un mayor control sobre los activadores de intrusión y los umbrales que crean las alertas, así como sobre la definición de las acciones automatizadas que Sagan llevará a cabo para hacer frente a esas amenazas. Al interactuar con las tablas del cortafuegos, Sagan puede incluso bloquear una red para evitar más brechas de seguridad.

Otra herramienta única que ofrece Sagan es una función de geolocalización de IP, que creará alertas si detecta actividad nueva o no autorizada desde múltiples direcciones IP basadas en la misma ubicación física, lo que puede ser un signo de actividad sospechosa.

Sagan se integra fácilmente con varios otros programas de esta lista. Fue diseñado para ser compatible con el módulo de sniffing de paquetes de Snort, y los datos de Suricata y Zeek también pueden alimentar el tablero de Sagan.

La función principal de Sagan es el análisis de registros, pero sus características de detección y capacidades en el área de ejecución de scripts hacen que valga la pena destacarlo como un componente útil en un sistema de detección de intrusos más grande. Aunque sólo se puede instalar en Linux, Mac y Unix, Sagan puede recoger y analizar los registros de eventos de Windows.

- Security Onion

Security Onion es una opción interesante para la detección de troyanos de acceso remoto, aunque no es una opción que sugeriría para los novatos, o para aquellos que quieren un enfoque bastante libre de manos para su sistema de detección de intrusiones.

Muchas de las opciones de esta lista son de código abierto, lo que significa -y esto es obvio, lo sé, pero tenedme en cuenta- que el código fuente de cada programa se puede descargar y editar. Por lo tanto, no está lejos de preguntarse si alguien podría combinar los diversos detectores de RAT de código abierto disponibles en una aplicación de seguridad potente.

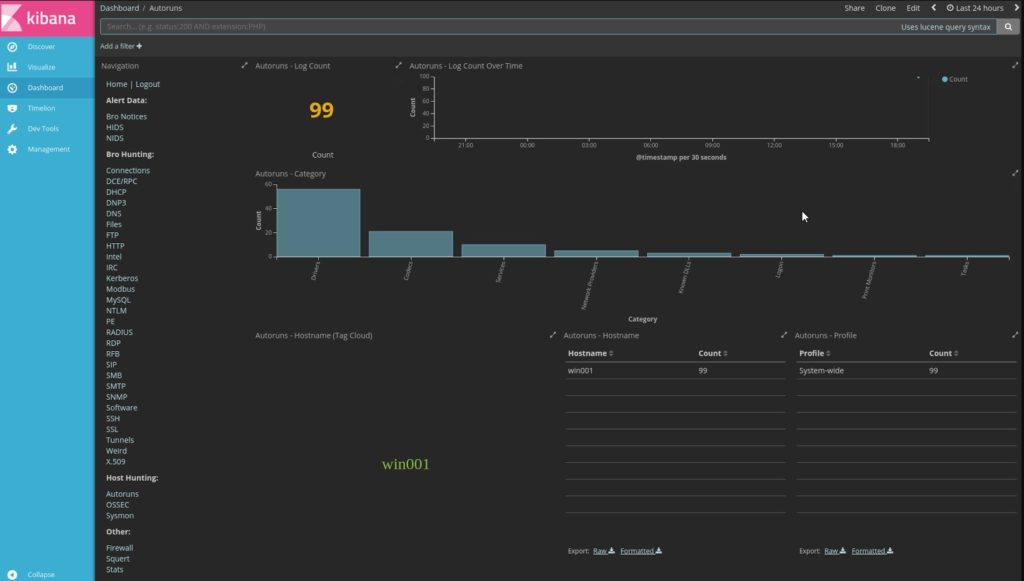

Eso es precisamente lo que Security Onion se propone hacer. Utilizando elementos del código fuente de OSSEC, Snort, Suricata y Zeek, este híbrido HIDS-NIDS basado en Linux está diseñado para funcionar en Ubuntu y recoge piezas de otras conocidas herramientas de análisis de código abierto como Kibana, NetworkMiner, Snorby y Sguil. La combinación de funciones basadas en el host y en la red permite a Security Onion no sólo examinar el tráfico de red en busca de actividad maliciosa, sino también supervisar los archivos de configuración y de registro y ejecutar sumas de comprobación en esos archivos para detectar cambios no autorizados. Security Onion emplea políticas de alerta basadas en anomalías y en firmas, y rastrea el estado de los dispositivos y los patrones de tráfico.

Aunque al principio esto pueda parecer un sueño de código abierto hecho realidad -y Security Onion incluye varias herramientas útiles, no se equivoque-, hay desventajas. El primero es que Security Onion puede ser algo complicado de usar. Las funcionalidades de cada uno de los programas de código abierto de los que extrae el código están esencialmente cosidas y no se integran a la perfección. La gama de estructuras operativas incluidas en Security Onion -especialmente cuando se trata de los módulos de análisis de la aplicación- significa que cada herramienta funciona de manera diferente y algo separada, lo que puede llevar a los usuarios a ignorar algunas de las herramientas por completo.

El panel de control de Kibana proporciona representaciones gráficas útiles para una identificación más fácil del problema, pero la falta de material de lectura disponible sobre todo lo que es capaz de hacer Security Onion significa que se requerirá algo de experimentación por parte de los administradores de red. Security Onion también carece de algunas de las funciones automatizadas de otras herramientas, lo que significa que requiere un enfoque más manual.

En resumen: Esta no es una herramienta que recomendaría para los principiantes, o para los administradores que no tienen el tiempo para jugar con el programa para averiguar su funcionalidad completa. Para aquellos que les gusta tomar un enfoque práctico para sus procedimientos de seguridad y prevención de troyanos de acceso remoto, Security Onion ofrece varias herramientas para probar e implementar.

Volver al principio

- AIDE

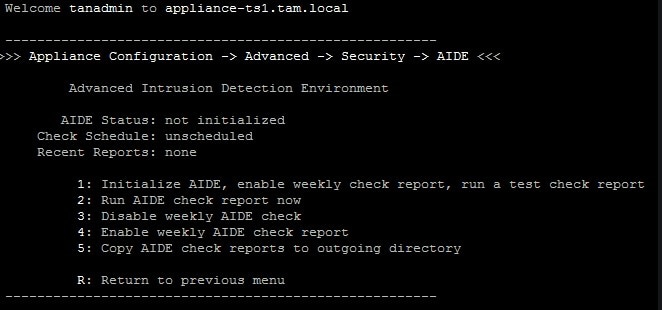

AIDE -abreviatura de Advanced Intrusion Detection Environment- es un HIDS diseñado específicamente para centrarse en la detección de rootkits y la comparación de firmas de archivos, ambas increíblemente útiles para detectar APTs como los troyanos de acceso remoto.

La funcionalidad que ofrece AIDE es bastante comparable a la del software de detección de amenazas Tripwire, pero con la ventaja añadida de que está disponible de forma gratuita (la empresa que publica Tripwire también ofrece una versión gratuita de la aplicación, pero muchas de las herramientas que hacen útil a Tripwire sólo están disponibles en la versión Enterprise). Diseñado para sistemas operativos Unix, AIDE también funcionará en Linux y Mac OS.

Cuando se instala, AIDE utiliza archivos de configuración para crear una base de datos de datos de administración, que luego utiliza como una especie de punto de referencia. AIDE incluye métodos de detección basados en anomalías y en firmas, y si se detecta algún cambio en la configuración de los sistemas o en los archivos de registro, puede revertir fácilmente esas alteraciones a la línea de base original.

Este sistema de detección de intrusos basado en el host tiene algunas desventajas, una de ellas es que las comprobaciones del sistema, por defecto, sólo se ejecutan bajo demanda y no de forma continua. Sin embargo, dado que AIDE opera como una función de línea de comandos, puede configurarlo con cron u otro método operativo para ejecutar las comprobaciones del sistema periódicamente. Aunque esto no permite la monitorización en tiempo real de los archivos de registro, puede crear una aproximación cercana programando AIDE para que ejecute las comprobaciones del sistema a intervalos cortos.

Aunque es bueno para la comparación de datos, AIDE no incluye lenguajes de scripting; esto puede no ser un problema para aquellos que tienen algunas chuletas de scripting de shell, pero puede hacer que la búsqueda de datos y la implementación de reglas sea más difícil. Lo que le falta en cuanto a herramientas completas de detección de intrusos, lo compensa con sus capacidades de gestión de la configuración.

- Fail2Ban

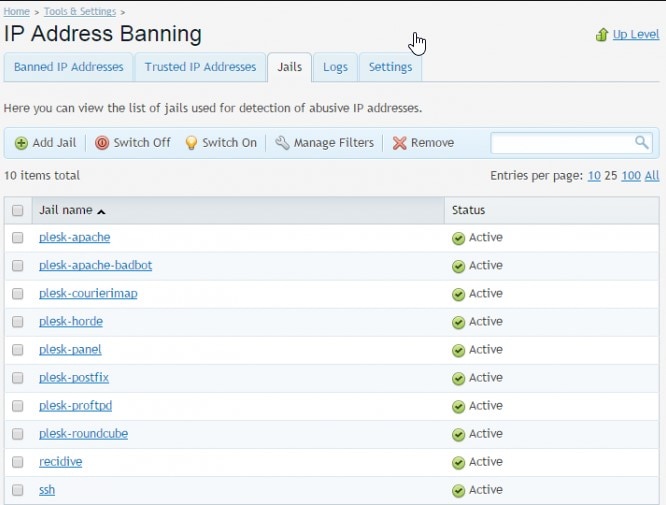

El diseño de este sistema de detección de intrusos basado en el host se centra específicamente en los eventos sospechosos o inusuales en los archivos de registro y trabaja para prevenir los intentos de hackeo imponiendo bloqueos en las direcciones IP. Por ejemplo, si Fail2Ban detecta un número desproporcionado de intentos de inicio de sesión fallidos, bloqueará la dirección IP que los genera. Esto puede obstaculizar los intentos de descifrado de contraseñas por fuerza bruta e incluso puede resultar un elemento disuasorio eficaz para los ataques de denegación de servicio (DDoS). Sin embargo, los bloqueos que Fail2Ban instituye no son permanentes: su duración es ajustable y, por defecto, suelen durar unos minutos.

Fail2Ban utiliza combinaciones de filtros para definir su ámbito de supervisión, y los servicios que supervisa incluyen Apache, Courier Mail Server, Lighttpd y Postfix. También empareja los filtros con acciones de respuesta automática -cuya combinación se conoce como «jaula»- para que se activen cuando se activen ciertas condiciones de amenaza. Escrito en Python, Fail2Ban tiene la capacidad de escribir en las tablas del sistema para bloquear las direcciones que identifique como fuente de actividad sospechosa. Los bloqueos se producen en las reglas de los cortafuegos netfilter/iptables y PF, y en la tabla hosts.deny de TCP Wrapper.

Una cosa a tener en cuenta con Fail2Ban es que tiene algunas funciones del sistema de protección contra intrusiones. Dado que la aplicación puede actuar automáticamente para remediar lo que considera amenazas, los administradores tendrán que asegurarse de que sus políticas no están configuradas de forma tan estricta que lleven a bloquear a los usuarios legítimos el acceso a las redes, aplicaciones u otros entornos informáticos necesarios para realizar sus tareas diarias. El hecho de centrarse en las acciones repetidas de direcciones IP individuales también puede ser limitante. Por lo tanto, aunque Fail2Ban es bueno para detener los ataques de DOS, no es tan eficaz para evitar los ataques DDoS o los intentos distribuidos de descifrar contraseñas.

Fail2Ban se puede utilizar en los sistemas operativos Mac OS, Linux y Unix.

Volver al principio

- Samhain

Samhain es otro sistema de detección de intrusos basado en host, gratuito y de código abierto. Una característica distintiva es que puede ejecutarse tanto en un solo dispositivo como en varios: la aplicación recopila datos de los archivos de eventos de registro recogidos de los agentes que se ejecutan en cada máquina monitorizada. Estos agentes pueden ejecutar diversas tareas, como la detección de virus rootkit, la monitorización de puertos, la detección de accesos de usuarios no autorizados y la detección de procesos ocultos. Esto permite a Samhain gestionar varios sistemas -incluso los que ejecutan sistemas operativos diferentes- desde una interfaz centralizada, utilizando el cifrado para proteger la comunicación entre los agentes y la consola central. Los estrictos protocolos de autenticación ayudan a evitar que los hackers interrumpan o detengan los procesos de monitorización.

Una característica extremadamente útil que ofrece Samhain es la monitorización en modo oculto. Al entrar en un sistema, los hackers a menudo podrán detectar y detener los procesos de detección para permanecer ocultos, pero Samhain oculta esos procesos con lo que se denomina esteganografía.

Aunque los datos que Samhain recoge y compila marcarán las intrusiones y permitirán a los administradores analizar la actividad en los hosts de toda la red, la herramienta carece de la capacidad de bloquear a los intrusos o de matar los procesos no autorizados. Por esta razón, el mantenimiento de copias de seguridad de las identidades de los usuarios y de los archivos de configuración es una parte necesaria para que funcione eficazmente. Samhain también utiliza una clave PGP para proteger los archivos de registro central y las copias de seguridad de configuración de modificaciones o manipulaciones por parte de los hackers.

Samhain puede instalarse en sistemas operativos Linux, Mac OS y Unix, y posiblemente incluso en Windows bajo Cygwin.

Cómo seleccionar el software de detección de troyanos de acceso remoto adecuado

Todos los APT son malas noticias, y los troyanos de acceso remoto son especialmente perniciosos. Aunque hay varias medidas que pueden ser útiles en función del tamaño del entorno que se quiere proteger -incluyendo la formación en materia de seguridad y el software antivirus-, los sistemas de detección de intrusiones son su mejor apuesta para evitar que un troyano de acceso remoto se cuele en su configuración de seguridad.

La combinación de un sistema de intrusión basado en el host con otro basado en la red es la forma más eficaz de proporcionar una cobertura completa a su entorno. Esta combinación ayuda a garantizar que cualquier actividad inusual o sospechosa que se detecte en los cambios de configuración y en el acceso de raíz en sus dispositivos supervisados se marcará inmediatamente como una posible amenaza para la seguridad; también garantiza que se identifique la actividad extraña en los flujos de tráfico de su red. SolarWinds Security Event Manager lo tiene todo en este sentido: sus características van más allá de la detección, incorporando respuestas automatizadas a incidentes para remediar las amenazas.

Por supuesto, qué herramienta es la adecuada para su organización será una cuestión de presupuesto, conveniencia, así como de sopesar de qué características no puede prescindir y cuáles estarían bien pero no son absolutamente necesarias. Aunque hay mucho que decir sobre la comodidad, la automatización y el acceso a los equipos de asistencia que ofrecen las opciones de pago, muchas herramientas gratuitas cuentan con comunidades de usuarios activas que ayudan a solucionar problemas o a responder preguntas. Si opta por una solución de código abierto, debería aprovechar estos recursos dinámicos y en expansión. Sin embargo, invertir en una herramienta completa como SolarWinds SEM merecerá la pena a largo plazo.