Macchina-a-macchina, o M2M, è un’etichetta ampia che può essere usata per descrivere qualsiasi tecnologia che permette ai dispositivi in rete di scambiarsi informazioni ed eseguire azioni senza l’assistenza manuale dell’uomo. L’intelligenza artificiale (AI) e l’apprendimento automatico (ML) facilitano la comunicazione tra i sistemi, permettendo loro di fare le proprie scelte autonome.

La tecnologia M2M è stata adottata per la prima volta in contesti produttivi e industriali, dove altre tecnologie, come SCADA e monitoraggio remoto, aiutavano a gestire e controllare a distanza i dati delle apparecchiature. Da allora l’M2M ha trovato applicazioni in altri settori, come la sanità, il commercio e le assicurazioni. M2M è anche il fondamento dell’internet delle cose (IoT).

Come funziona M2M

Lo scopo principale della tecnologia machine-to-machine è quello di attingere ai dati dei sensori e trasmetterli a una rete. A differenza dello SCADA o di altri strumenti di monitoraggio remoto, i sistemi M2M spesso usano reti e metodi di accesso pubblici – per esempio, cellulare o Ethernet – per renderli più convenienti.

I componenti principali di un sistema M2M includono sensori, RFID, un collegamento di comunicazione Wi-Fi o cellulare, e un software di calcolo autonomo programmato per aiutare un dispositivo di rete a interpretare i dati e prendere decisioni. Queste applicazioni M2M traducono i dati, che possono innescare azioni automatizzate e preprogrammate.

Uno dei tipi più noti di comunicazione machine-to-machine è la telemetria, che è stata utilizzata fin dall’inizio del secolo scorso per trasmettere dati operativi. I pionieri della telemetria hanno usato prima le linee telefoniche e poi le onde radio per trasmettere le misurazioni delle prestazioni raccolte dagli strumenti di monitoraggio in luoghi remoti.

Internet e i migliori standard per la tecnologia wireless hanno ampliato il ruolo della telemetria dalla scienza pura, dall’ingegneria e dalla produzione all’uso quotidiano in prodotti come unità di riscaldamento, contatori elettrici e dispositivi connessi a Internet, come gli elettrodomestici.

Oltre alla possibilità di monitorare a distanza attrezzature e sistemi, i principali vantaggi del M2M includono:

- la riduzione dei costi minimizzando la manutenzione delle attrezzature e i tempi di inattività;

- l’aumento delle entrate rivelando nuove opportunità di business per la manutenzione dei prodotti sul campo; e

- il miglioramento del servizio clienti attraverso il monitoraggio proattivo e la manutenzione delle attrezzature prima del guasto o solo quando è necessario.

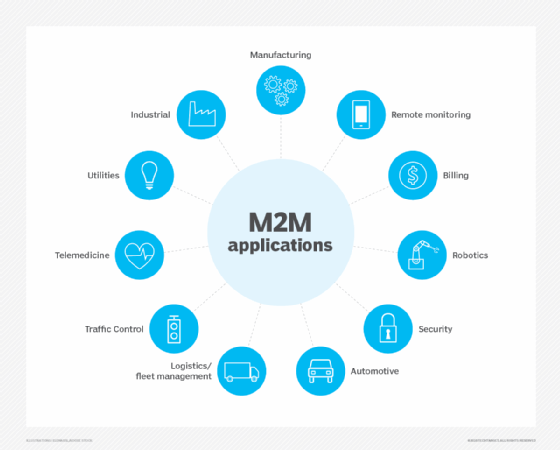

Applicazioni ed esempi di M2M

La comunicazione da macchina a macchina è spesso usata per il monitoraggio remoto. Nel rifornimento dei prodotti, per esempio, un distributore automatico può inviare un messaggio alla rete del distributore, o alla macchina, quando un particolare articolo sta finendo per inviare una ricarica. Un abilitatore di tracciamento e monitoraggio delle risorse, M2M è vitale nei sistemi di gestione del magazzino (WMS) e nella gestione della catena di approvvigionamento (SCM).

Le aziende di servizi spesso si affidano a dispositivi e applicazioni M2M non solo per raccogliere energia, come il petrolio e il gas, ma anche per fatturare ai clienti – attraverso l’uso di contatori intelligenti – e per rilevare fattori di cantiere, come pressione, temperatura e stato delle attrezzature.

Nella telemedicina, i dispositivi M2M possono consentire il monitoraggio in tempo reale delle statistiche vitali dei pazienti, erogando medicine quando necessario o tracciando le risorse sanitarie.

La combinazione di IoT, AI e ML sta trasformando e migliorando i processi di pagamento mobile e creando nuove opportunità per diversi comportamenti di acquisto. I portafogli digitali, come Google Wallet e Apple Pay, contribuiranno molto probabilmente all’adozione diffusa delle attività finanziarie M2M.

Anche i sistemi di smart home hanno incorporato la tecnologia M2M. L’uso del M2M in questo sistema embedded permette agli elettrodomestici e ad altre tecnologie di avere un controllo in tempo reale delle operazioni, nonché la capacità di comunicare a distanza.

Il M2M è anche un aspetto importante del software di controllo remoto, della robotica, del controllo del traffico, della sicurezza, della logistica e della gestione della flotta e dell’automotive.

Caratteristiche chiave del M2M

Le caratteristiche chiave della tecnologia M2M includono:

- Basso consumo energetico, nel tentativo di migliorare la capacità del sistema di servire efficacemente le applicazioni M2M.

- Un operatore di rete che fornisce un servizio a commutazione di pacchetto

- Capacità di monitoraggio che forniscono funzionalità per rilevare gli eventi.

- Tolleranza temporale, ovvero i trasferimenti di dati possono essere ritardati.

- Controllo temporale, ovvero i dati possono essere inviati o ricevuti solo in determinati periodi predeterminati.

- Inneschi specifici della posizione che avvisano o svegliano i dispositivi quando entrano in aree particolari.

- La capacità di inviare e ricevere continuamente piccole quantità di dati.

Requisiti del M2M

Secondo lo European Telecommunications Standards Institute (ETSI), i requisiti di un sistema M2M includono:

- Scalabilità – Il sistema M2M dovrebbe essere in grado di continuare a funzionare in modo efficiente man mano che si aggiungono altri oggetti connessi.

- Anonimato – Il sistema M2M deve essere in grado di nascondere l’identità di un dispositivo M2M quando richiesto, nel rispetto dei requisiti normativi.

- Registrazione – I sistemi M2M devono supportare la registrazione di eventi importanti, come tentativi di installazione falliti, servizio non funzionante o il verificarsi di informazioni difettose. I registri dovrebbero essere disponibili su richiesta.

- Principi di comunicazione delle applicazioni M2M – I sistemi M2M dovrebbero consentire la comunicazione tra le applicazioni M2M nella rete e il dispositivo M2M o il gateway utilizzando tecniche di comunicazione, come short message service (SMS) e IP I dispositivi connessi dovrebbero anche essere in grado di comunicare tra loro in modo peer-to-peer (P2P).

- Metodi di consegna – Il sistema M2M dovrebbe supportare le modalità di comunicazione unicast, anycast, multicast e broadcast, con il broadcast sostituito dal multicast o anycast quando possibile per minimizzare il carico sulla rete di comunicazione.

- Schedulazione della trasmissione dei messaggi – I sistemi M2M devono essere in grado di controllare l’accesso alla rete e la programmazione della messaggistica e devono essere consapevoli della tolleranza al ritardo di programmazione delle applicazioni M2M.

- Selezione del percorso di comunicazione dei messaggi – L’ottimizzazione dei percorsi di comunicazione dei messaggi all’interno di un sistema M2M deve essere possibile e basata su politiche come i fallimenti di trasmissione, i ritardi quando esistono altri percorsi e i costi di rete.

M2M vs. IoT

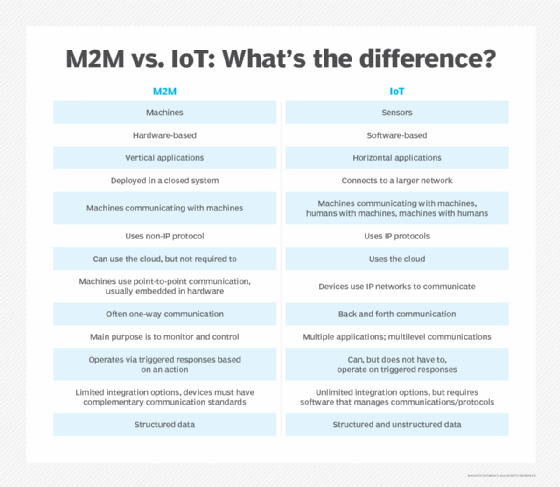

Mentre molti usano i termini in modo intercambiabile, M2M e IoT non sono la stessa cosa. L’IoT ha bisogno dell’M2M, ma l’M2M non ha bisogno dell’IoT.

Entrambi i termini si riferiscono alla comunicazione dei dispositivi connessi, ma i sistemi M2M sono spesso isolati, apparecchiature di rete indipendenti. I sistemi IoT portano l’M2M al livello successivo, riunendo sistemi disparati in un unico grande ecosistema connesso.

I sistemi M2M usano comunicazioni punto a punto tra macchine, sensori e hardware su reti cellulari o cablate, mentre i sistemi IoT si affidano a reti basate su IP per inviare i dati raccolti dai dispositivi connessi all’IoT a gateway, cloud o piattaforme middleware.

I dati raccolti dai dispositivi M2M sono utilizzati dalle applicazioni di gestione dei servizi, mentre i dati IoT sono spesso integrati con i sistemi aziendali per migliorare le prestazioni aziendali in più gruppi. Un altro modo di vedere la cosa è che M2M influisce su come operano le aziende, mentre IoT lo fa e influisce sugli utenti finali.

Per esempio, nell’esempio del rifornimento dei prodotti di cui sopra, M2M coinvolge il distributore automatico che comunica alle macchine del distributore che è necessaria una ricarica. Incorporando l’IoT viene eseguito un ulteriore livello di analisi; il distributore automatico può prevedere quando particolari prodotti avranno bisogno di essere riforniti in base ai comportamenti di acquisto, offrendo agli utenti un’esperienza più personalizzata.

Sicurezza M2M

I sistemi machine-to-machine affrontano una serie di problemi di sicurezza, dall’accesso non autorizzato all’intrusione wireless all’hacking dei dispositivi. Anche la sicurezza fisica, la privacy, le frodi e l’esposizione delle applicazioni mission-critical devono essere prese in considerazione.

Le misure di sicurezza M2M tipiche includono la fabbricazione di dispositivi e macchine a prova di manomissione, l’integrazione della sicurezza nelle macchine, la garanzia della sicurezza delle comunicazioni attraverso la crittografia e la protezione dei server back-end, tra le altre cose. Anche la segmentazione dei dispositivi M2M sulla propria rete e la gestione dell’identità del dispositivo, della riservatezza dei dati e della disponibilità del dispositivo possono aiutare a combattere i rischi per la sicurezza M2M.

Standard M2M

La tecnologia machine-to-machine non ha una piattaforma standard per i dispositivi, e molti sistemi M2M sono costruiti per essere specifici per ogni compito o dispositivo. Nel corso degli anni sono emersi diversi standard M2M chiave, molti dei quali sono utilizzati anche in contesti IoT, tra cui:

- OMA DM (Open Mobile Alliance Device Management), un protocollo di gestione dei dispositivi

- OMA LightweightM2M, un protocollo di gestione dei dispositivi

- MQTT, un protocollo di messaggistica

- TR-069 (Technical Report 069), un protocollo di livello applicazione

- HyperCat, un protocollo di data discovery

- OneM2M, un protocollo di comunicazione

- Google Thread, un protocollo mesh wireless

- AllJoyn, un framework software open source

Certezze sul M2M

Le maggiori preoccupazioni che circondano il M2M sono tutte legate alla sicurezza. Ci si aspetta che i dispositivi M2M operino senza direzione umana. Questo aumenta il potenziale delle minacce alla sicurezza, come l’hacking, la violazione dei dati e il monitoraggio non autorizzato. Per potersi riparare da solo dopo attacchi malevoli o guasti, un sistema M2M deve permettere la gestione remota, come gli aggiornamenti del firmware.

La necessità della gestione remota diventa anche una preoccupazione quando si considera la durata della tecnologia M2M. La capacità di assistere le apparecchiature mobili M2M diventa irrealistica, dal momento che è impossibile inviare personale a lavorare su di esse.

L’incapacità di assistere adeguatamente le apparecchiature M2M crea varie vulnerabilità di sicurezza uniche per i sistemi M2M e le reti wireless che utilizzano per comunicare.

Storia del M2M

Anche se le origini dell’acronimo non sono verificate, il primo uso della comunicazione machine-to-machine è spesso accreditato a Theodore Paraskevakos, che ha inventato e brevettato la tecnologia relativa alla trasmissione dei dati sulle linee telefoniche, la base per il moderno caller ID.

Nokia è stata una delle prime aziende a utilizzare l’acronimo alla fine degli anni ’90. Nel 2002, ha stretto una partnership con Opto 22 per offrire servizi di comunicazione wireless M2M ai suoi clienti.

Nel 2003, è stato lanciato M2M Magazine. Da allora, la pubblicazione ha definito i sei pilastri del M2M: monitoraggio remoto, RFID, rete di sensori, servizi intelligenti, telematica e telemetria.