To zaskakujące jak wiele osób jest zainteresowanych nauką hakowania. Czy to dlatego, że zazwyczaj mają w głowach hollywoodzkie wyobrażenia?

W każdym razie, dzięki społeczności open-source możemy wymienić wiele narzędzi hakerskich aby zaspokoić każdą z twoich potrzeb. Pamiętaj tylko, aby zachować etykę!

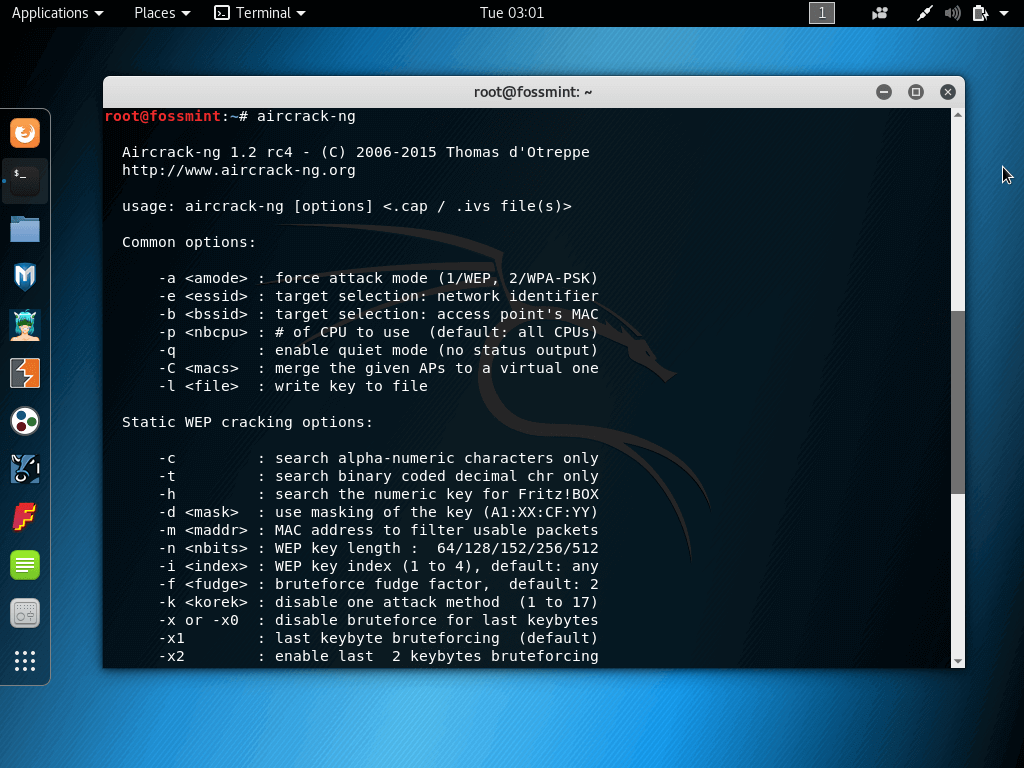

Aircrack-ng

Aircrack-ng jest jednym z najlepszych narzędzi do łamania haseł sieci bezprzewodowych WEP/WAP/WPA2 wykorzystywanych na całym świecie!

Działa poprzez pobieranie pakietów z sieci, analizowanie ich poprzez odzyskane hasła. Posiada również interfejs konsolowy. Dodatkowo Aircrack-ng wykorzystuje standardowy atak FMS (Fluhrer, Mantin i Shamir) wraz z kilkoma optymalizacjami, takimi jak ataki KoreK i PTW, aby przyspieszyć atak, który jest szybszy niż WEP.

Jeśli uważasz, że Aircrack-ng jest trudny w użyciu, po prostu sprawdź samouczki dostępne online.

Aircrack-ng Wifi Network Security

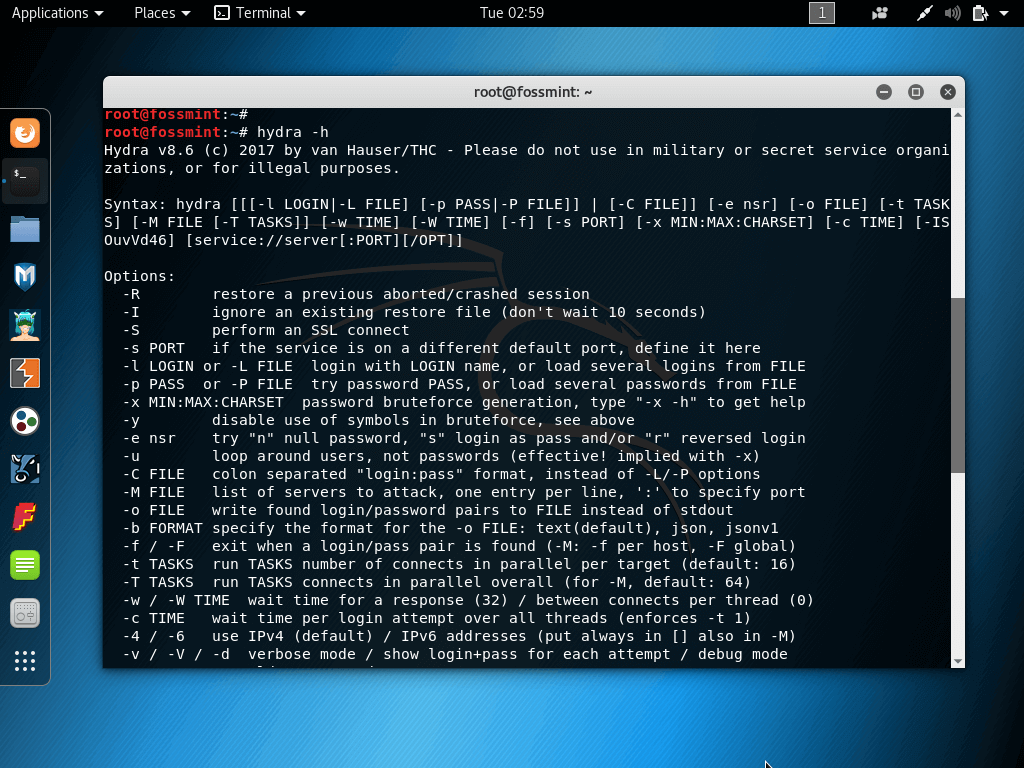

THC Hydra

THC Hydra wykorzystuje atak brute force do złamania praktycznie każdej usługi zdalnego uwierzytelniania. Obsługuje szybkie ataki słownikowe dla 50+ protokołów, w tym ftp, https, telnet, itp.

Możesz go użyć do złamania skanerów internetowych, sieci bezprzewodowych, packet crafterów, gmaila, itp.

Hydra – Login Cracker

John the Ripper

John the Ripper jest kolejnym popularnym narzędziem do łamania zabezpieczeń wykorzystywanym w społeczności testerów penetracyjnych (i hakerów). Początkowo został opracowany dla systemów uniksowych, ale stał się dostępny na ponad 10 systemach operacyjnych.

John Ripper posiada konfigurowalny cracker, automatyczne wykrywanie hash haseł, atak brute force i atak słownikowy (wśród innych trybów łamania).

John The Ripper Password Cracker

Metasploit Framework

Metasploit Framework to framework open source, za pomocą którego eksperci i zespoły zajmujące się bezpieczeństwem weryfikują podatności, jak również przeprowadzają oceny bezpieczeństwa w celu zwiększenia świadomości bezpieczeństwa.

Jest wyposażony w wiele narzędzi, za pomocą których można tworzyć środowiska bezpieczeństwa do testowania podatności oraz działa jako system testów penetracyjnych.

Metasploit Framework Narzędzie do testów penetracyjnych

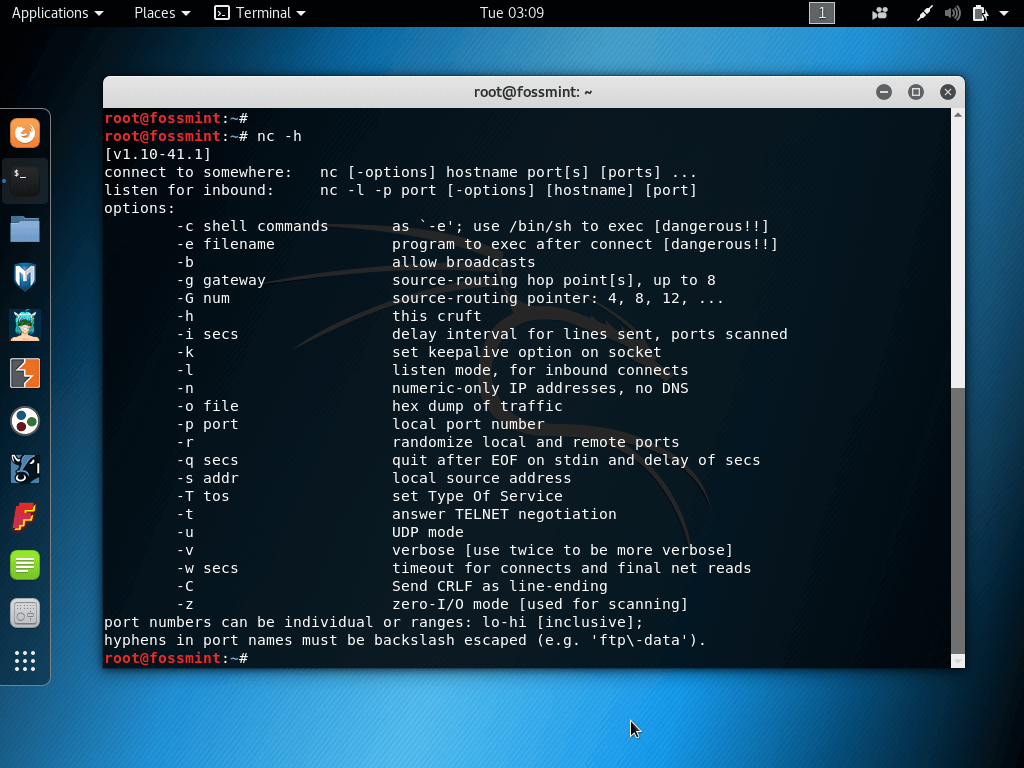

Netcat

Netcat, zwykle oznaczany skrótem nc, jest narzędziem sieciowym, za pomocą którego można używać protokołów TCP/IP do odczytu i zapisu danych w połączeniach sieciowych.

Można go używać do tworzenia dowolnego rodzaju połączeń, jak również do badania i debugowania sieci przy użyciu trybu tunelowania, skanowania portów itp.

Netcat Network Analysis Tool

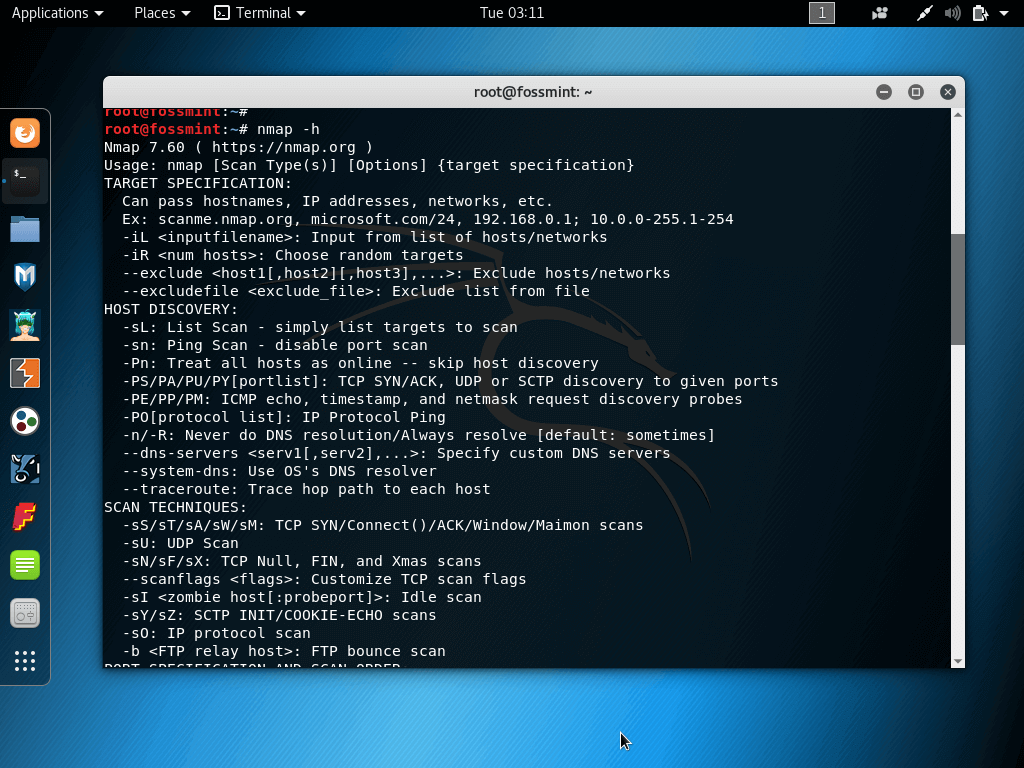

Nmap („Network Mapper”)

Network Mapper to darmowe i open-source’owe narzędzie użytkowe używane przez administratorów systemów do odkrywania sieci i audytowania ich bezpieczeństwa.

Jest szybki w działaniu, dobrze udokumentowany, posiada GUI, obsługuje transfer danych, inwentaryzację sieci, itp.

Nmap Network Discovery and Security Auditing Tool

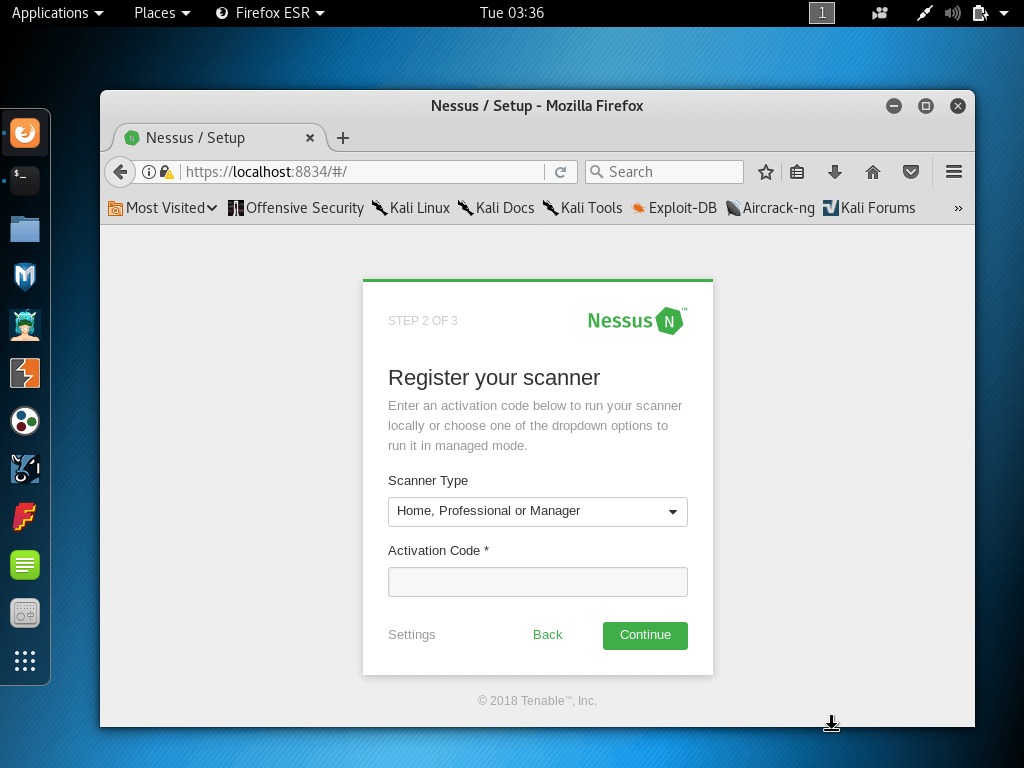

Nessus

Nessus jest narzędziem do zdalnego skanowania, które można wykorzystać do sprawdzania komputerów pod kątem luk w zabezpieczeniach. Nie blokuje on aktywnie żadnych luk w zabezpieczeniach komputerów, ale jest w stanie je wykryć, szybko uruchamiając ponad 1200 testów luk w zabezpieczeniach i alarmując o konieczności wprowadzenia poprawek.

Nessus Vulnerability Scanner

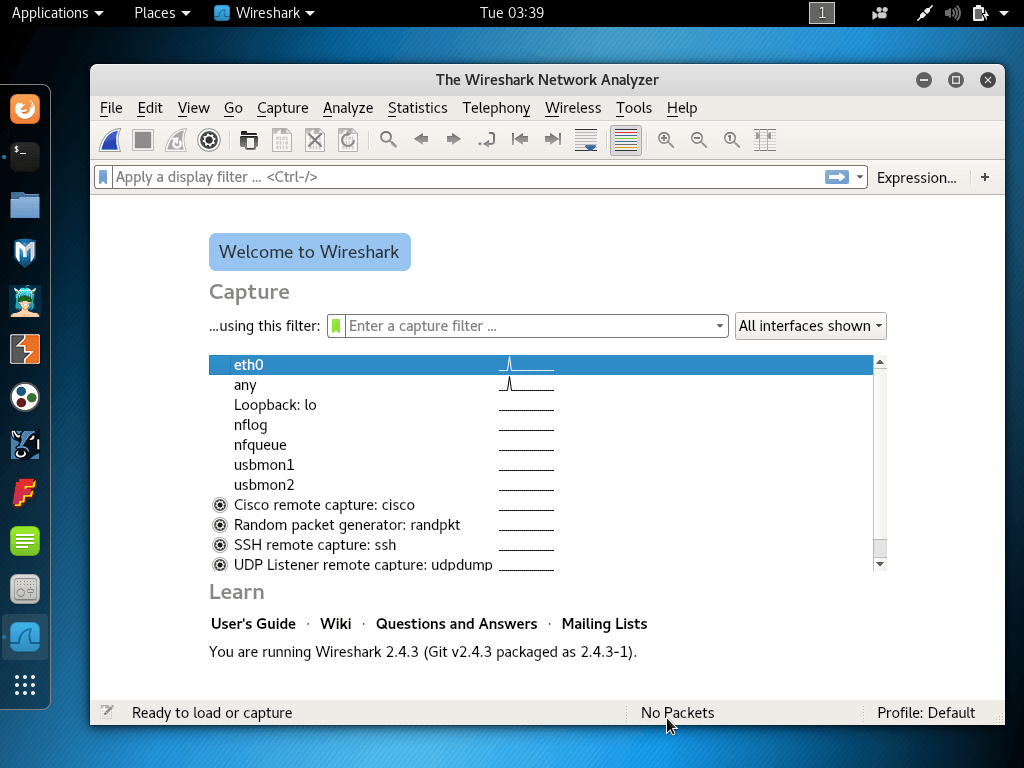

WireShark

WireShark jest open-source’owym analizatorem pakietów, którego możesz używać za darmo. Dzięki niemu można zobaczyć aktywność w sieci z mikroskopijnego poziomu w połączeniu z dostępem do plików pcap, konfigurowalnymi raportami, zaawansowanymi wyzwalaczami, alarmami itp.

Jest to podobno najczęściej używany na świecie analizator protokołów sieciowych dla Linuksa.

Analizator sieciowy Wireshark

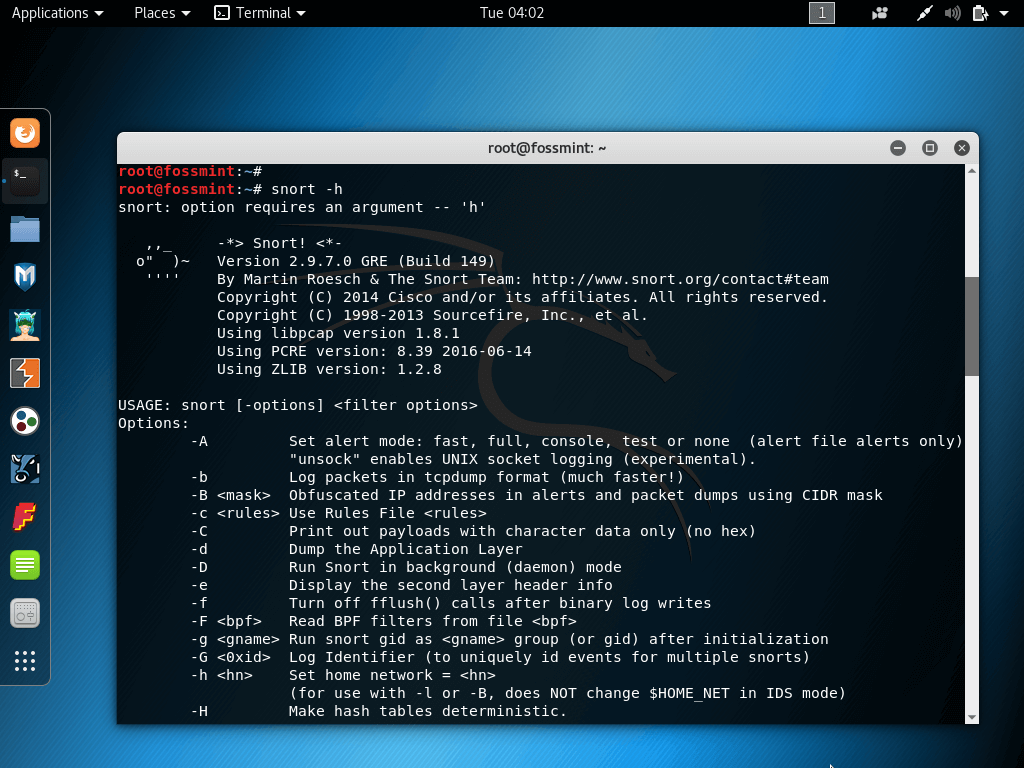

Snort

Snort to darmowy i open-source’owy NIDS, za pomocą którego można wykryć luki w zabezpieczeniach komputera.

Z jego pomocą można m.in. analizować ruch w sieci, wyszukiwać i dopasowywać treści, rejestrować pakiety w sieciach IP oraz wykrywać różne ataki sieciowe, a wszystko to w czasie rzeczywistym.

Snort Network Intrusion Prevention Tool

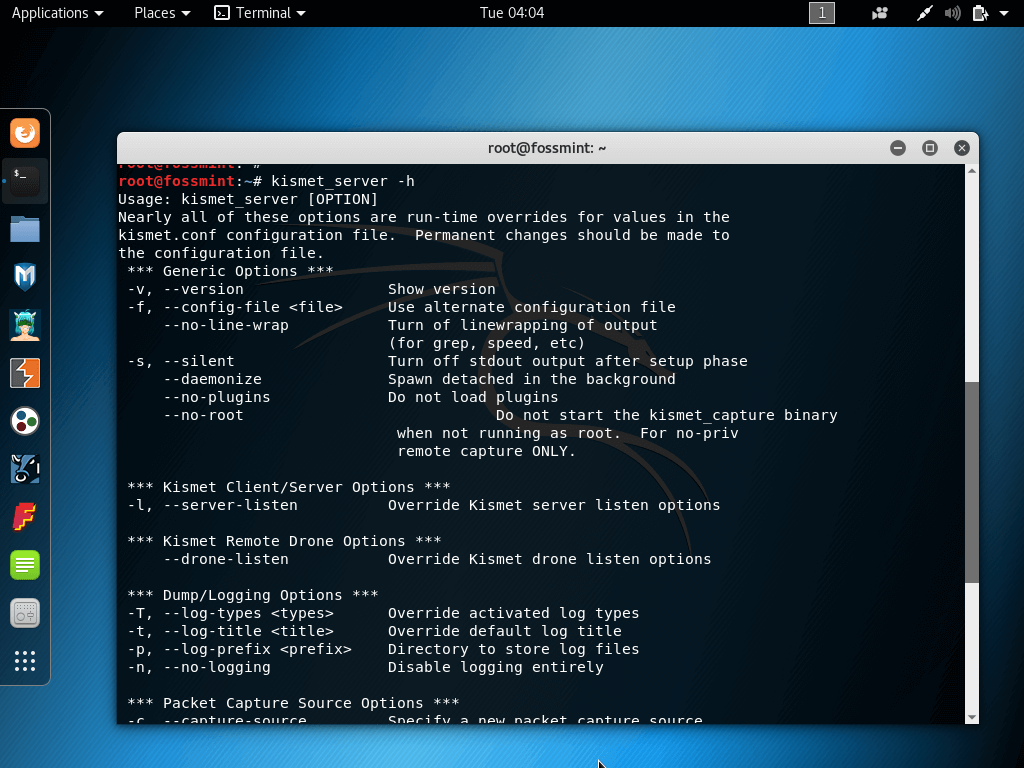

Kismet Wireless

Kismet Wireless to system wykrywania włamań, detektor sieci i sniffer haseł. Działa głównie z sieciami Wi-Fi (IEEE 802.11) i może mieć rozszerzoną funkcjonalność za pomocą wtyczek.

Kismet Wireless Network Detector

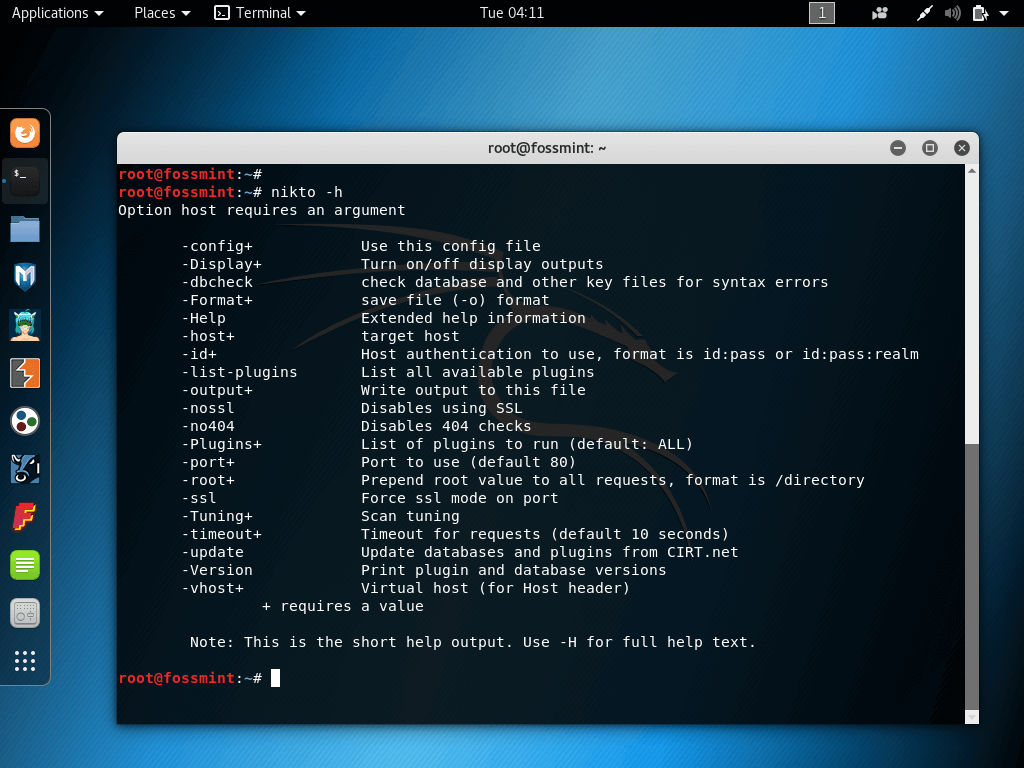

Nikto

Nikto2 to darmowy i open-source’owy skaner sieciowy do wykonywania szybkich, kompleksowych testów elementów w sieci. Wykonuje to poprzez wyszukiwanie ponad 6500 potencjalnie niebezpiecznych plików, nieaktualnych wersji programów, podatnych na ataki konfiguracji serwerów i problemów specyficznych dla danego serwera.

Nikto Web Server Scanner

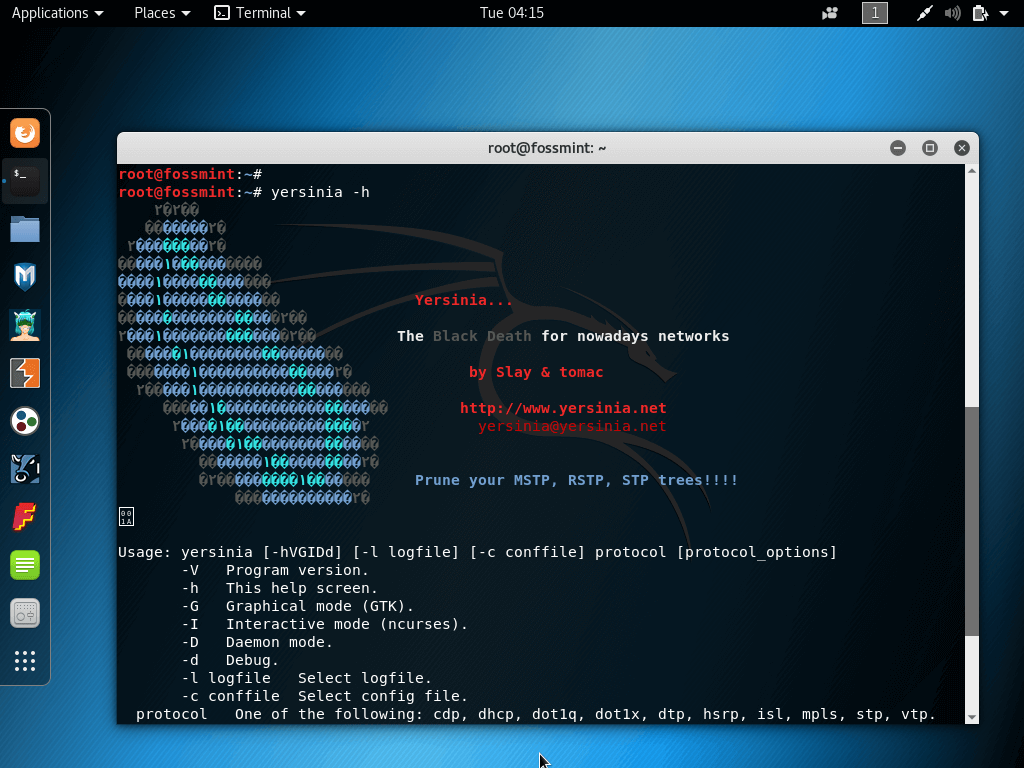

Yersinia

Yersinia, nazwana na cześć bakterii yersinia, jest narzędziem sieciowym zaprojektowanym do wykorzystywania podatnych na ataki protokołów sieciowych poprzez udawanie bezpiecznego systemu sieciowego do analizy i testowania.

Zawiera ataki na IEEE 802.1Q, Hot Standby Router Protocol (HSRP), Cisco Discovery Protocol (CDP), itd.

Yersinia Network Analyzing Tool

Burp Suite Scanner

Burp Suite Scanner to profesjonalna, zintegrowana platforma GUI do testowania podatności bezpieczeństwa aplikacji internetowych.

Połączenie wszystkich narzędzi testowych i penetracyjnych w edycji Community (darmowej) oraz Professional ($349 /użytkownik/rok).

Burp Security Vulnerability Scanner

Hashcat

Hashcat jest znany w społeczności ekspertów ds. bezpieczeństwa jako najszybsze i najbardziej zaawansowane narzędzie do łamania i odzyskiwania haseł. Jest oprogramowaniem open-source i posiada wbudowany silnik reguł jądra, 200+ typów Hash, wbudowany system porównawczy, itp.

Hashcat Password Recovery Tool

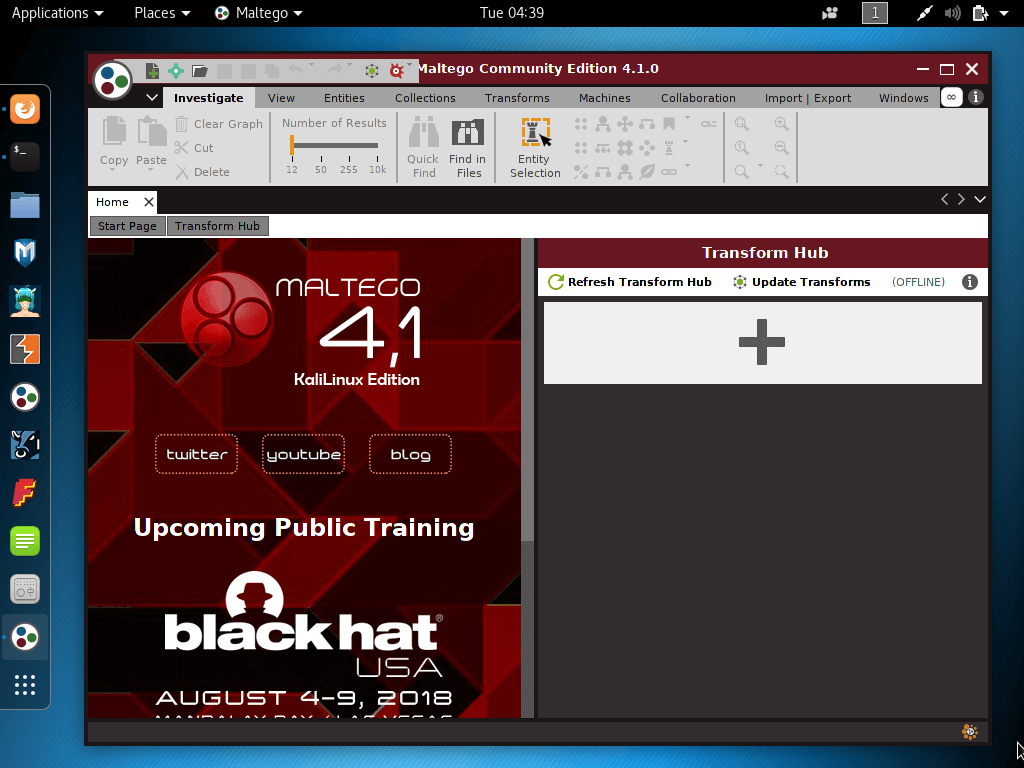

Maltego

Maltego jest oprogramowaniem własnościowym, ale jest szeroko stosowane w kryminalistyce i wywiadzie open-source. Jest to narzędzie GUI do analizy łączy, które zapewnia eksplorację danych w czasie rzeczywistym wraz z ilustrowanymi zestawami informacji przy użyciu grafów opartych na węzłach i połączeniach wielokrotnego rzędu.

Maltego Intelligence and Forensics Tool

BeEF (The Browser Exploitation Framework)

BeEF, jak sama nazwa wskazuje, jest narzędziem penetracyjnym, które koncentruje się na podatnościach w przeglądarkach. Za jego pomocą można ocenić siłę zabezpieczeń docelowego środowiska, wykorzystując wektory ataku po stronie klienta.

BeEF Browser Exploitation Framework

Fern Wifi Cracker

Fern Wifi Cracker jest opartym na Pythonie GUI narzędziem bezpieczeństwa sieci bezprzewodowych, służącym do audytowania podatności sieci. Za jego pomocą można złamać i odzyskać klucze WEP/WPA/WPS, jak również kilka ataków sieciowych na sieci oparte na Ethernecie.

Fern Wifi Cracker

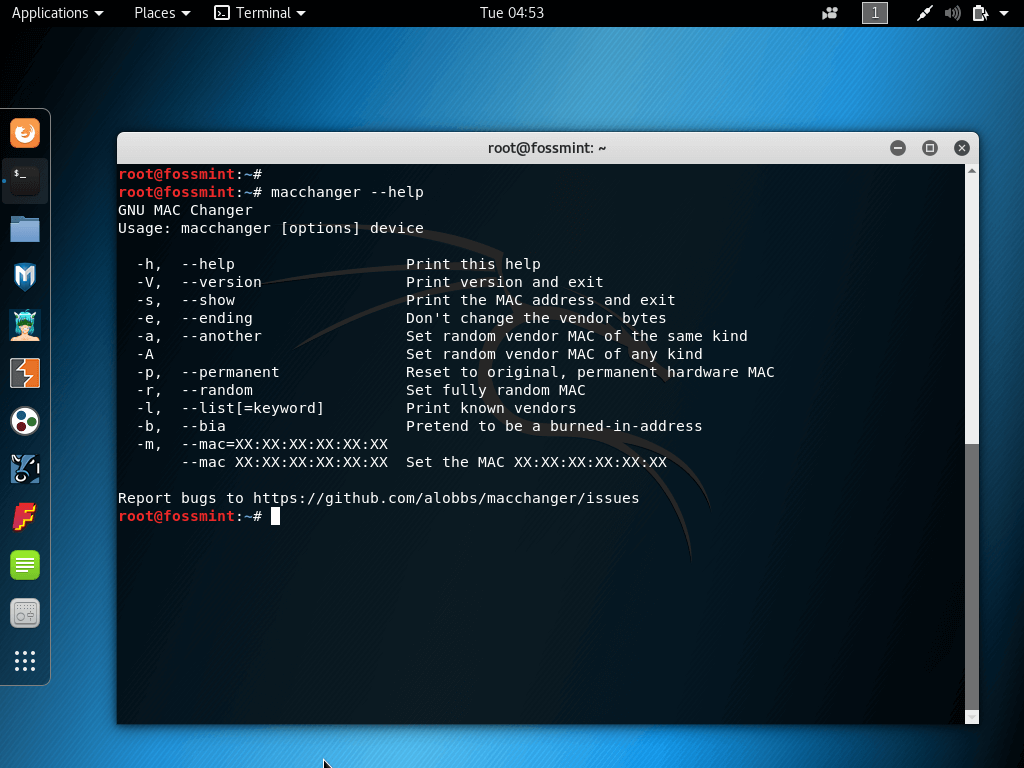

GNU MAC Changer

GNU MAC Changer jest narzędziem sieciowym, które ułatwia i przyspiesza manipulację adresami MAC interfejsów sieciowych.

Gnu Mac Changer

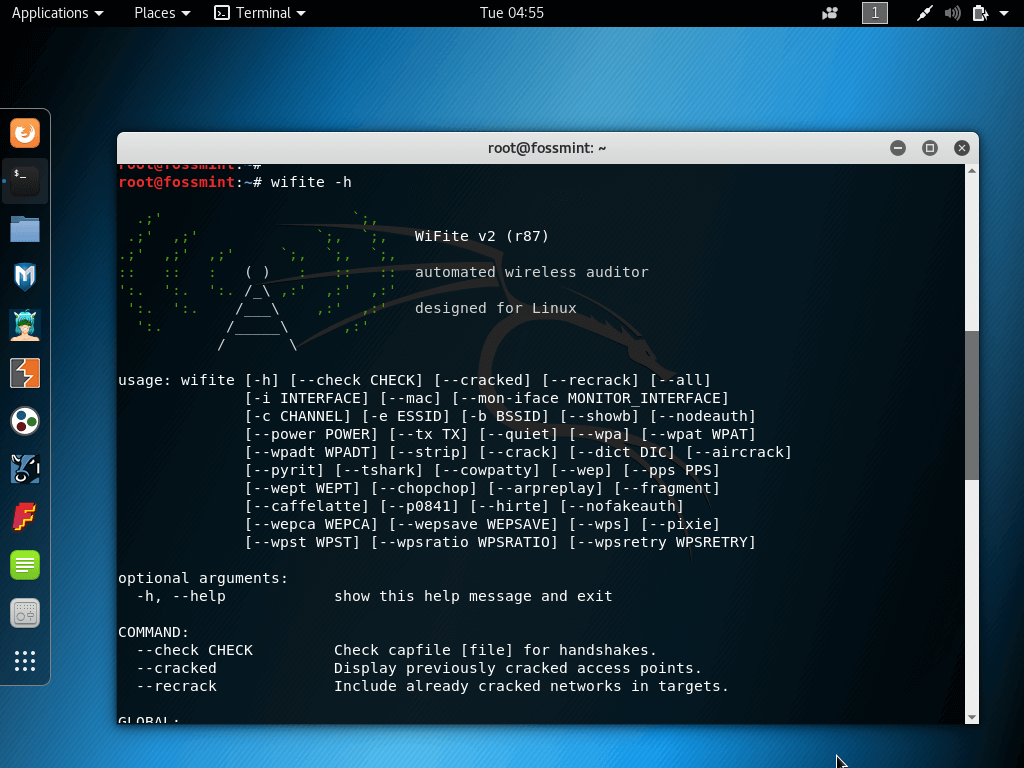

Wifite2

Wifite2 jest darmowym i opartym na otwartym kodzie źródłowym Pythonie narzędziem do audytu sieci bezprzewodowych, zaprojektowanym do idealnej współpracy z dystrybucjami pen-testingowymi. Jest on całkowitym przepisaniem Wifite i dlatego charakteryzuje się zwiększoną wydajnością.

Wykonuje dobrą robotę przy dekloakingu i łamaniu ukrytych punktów dostępowych, łamaniu słabych haseł WEP przy użyciu listy technik łamania, itp.

Wifite Wireless Network Auditing Tool

20 .Pixiewps

Pixiewps jest opartym na języku C narzędziem typu brute-force offline do wykorzystywania implementacji oprogramowania z małą lub żadną entropią. Został on stworzony przez Dominique Bongard w 2004 roku w celu wykorzystania „ataku pixie-dust” z zamiarem edukacji studentów.

Zależnie od siły haseł, które próbujesz złamać, Pixiewps może wykonać zadanie w ciągu kilku sekund lub minut.

PixieWPS Brute Force Offline Tool

Dobrze, panie i panowie, dotarliśmy do końca naszej długiej listy narzędzi do testów penetracyjnych i hackingu dla Kali Linux.