Es sorprendente la cantidad de gente que está interesada en aprender a hackear. ¿Podría ser porque suelen tener una impresión basada en Hollywood en sus mentes?

De todos modos, gracias a la comunidad de código abierto podemos enumerar una serie de herramientas de hacking para satisfacer cada una de sus necesidades. Sólo recuerde mantener la ética!

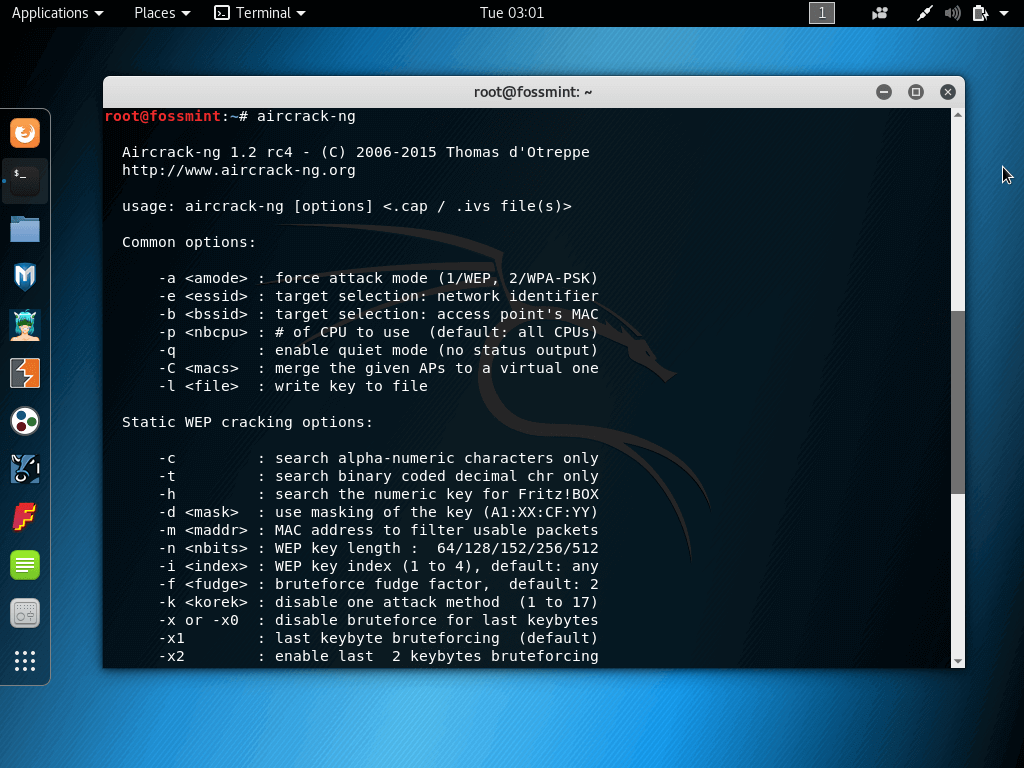

Aircrack-ng

Aircrack-ng es una de las mejores herramientas de hacking de contraseñas inalámbricas para crackear WEP/WAP/WPA2 utilizada en todo el mundo!

Funciona tomando paquetes de la red, los analiza a través de las contraseñas recuperadas. También posee una interfaz de consola. Además de esto, Aircrack-ng también hace uso del ataque estándar FMS (Fluhrer, Mantin y Shamir) junto con algunas optimizaciones como los ataques KoreK y el ataque PTW para acelerar el ataque que es más rápido que el WEP.

Si te parece que Aircrack-ng es difícil de usar, simplemente busca tutoriales disponibles en internet.

Aircrack-ng Wifi Network Security

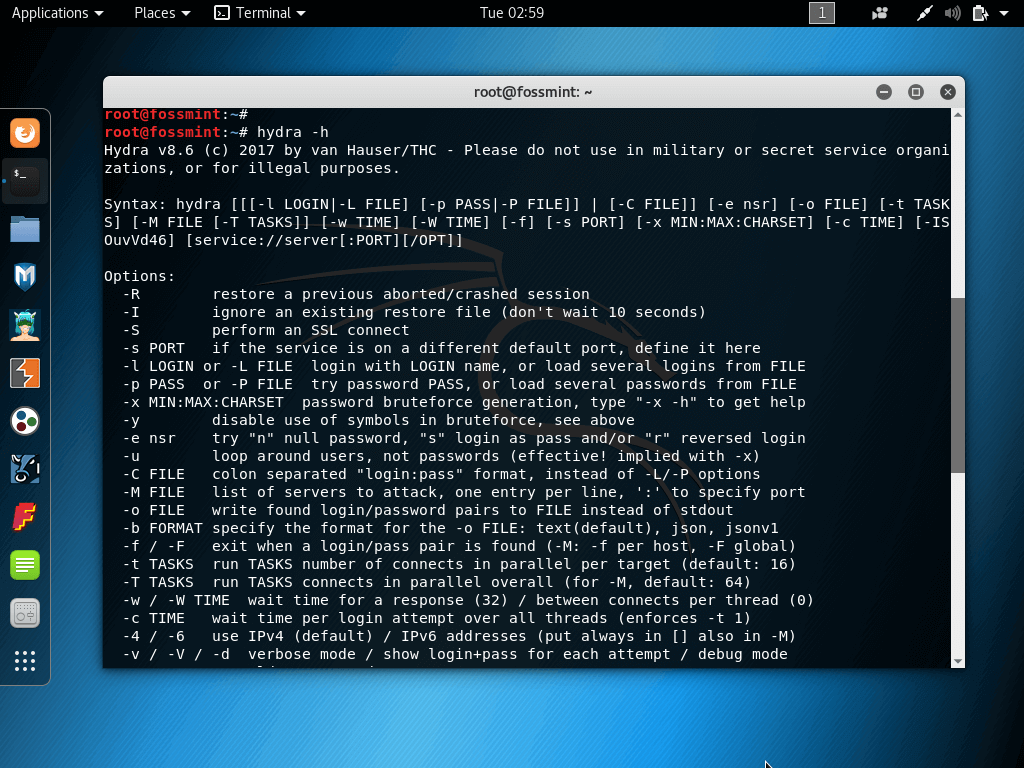

THC Hydra

THC Hydra utiliza ataques de fuerza bruta para crackear prácticamente cualquier servicio de autenticación remota. Soporta ataques rápidos de diccionario para más de 50 protocolos, incluyendo ftp, https, telnet, etc.

Puedes utilizarlo para crackear escáneres web, redes inalámbricas, packet crafters, gmail, etc.

Hydra – Login Cracker

John the Ripper

John the Ripper es otra popular herramienta de cracking utilizada en la comunidad de pruebas de penetración (y hacking). Inicialmente fue desarrollada para sistemas Unix pero ha crecido hasta estar disponible en más de 10 distros de SO.

Cuenta con un cracker personalizable, detección automática de hash de contraseñas, ataque de fuerza bruta y ataque de diccionario (entre otros modos de cracking).

John The Ripper Password Cracker

Metasploit Framework

Metasploit Framework es un marco de trabajo de código abierto con el que los expertos y equipos de seguridad verifican las vulnerabilidades, así como ejecutan evaluaciones de seguridad con el fin de mejorar la conciencia de seguridad.

Cuenta con una plétora de herramientas con las que se pueden crear entornos de seguridad para realizar pruebas de vulnerabilidad y funciona como un sistema de pruebas de penetración.

Herramienta de pruebas de penetración de Metasploit Framework

Netcat

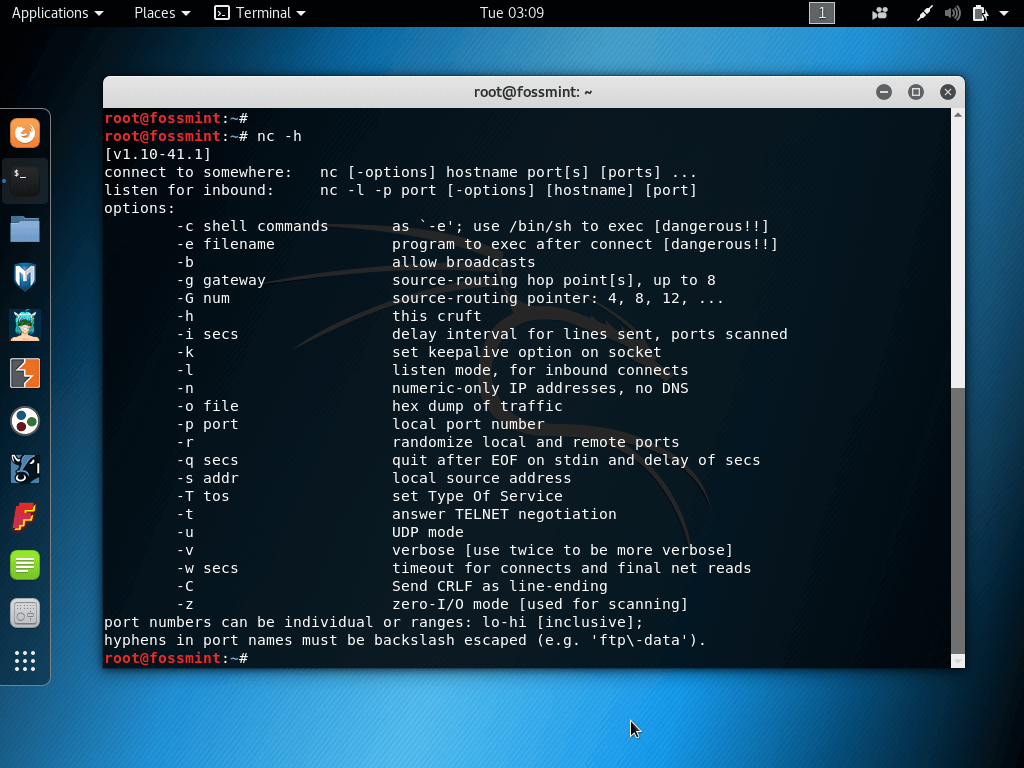

Netcat, normalmente abreviado como nc, es una utilidad de red con la que puedes utilizar protocolos TCP/IP para leer y escribir datos a través de conexiones de red.

Puedes usarlo para crear cualquier tipo de conexión así como para explorar y depurar redes usando el modo túnel, escaneo de puertos, etc.

Herramienta de análisis de redNetcat

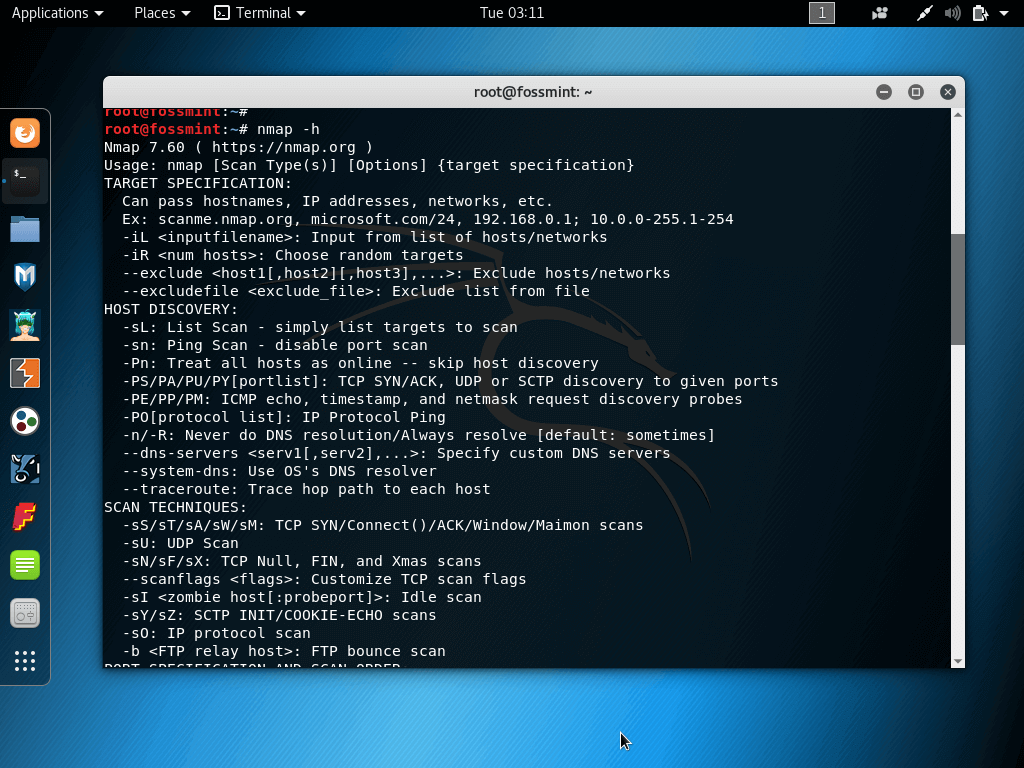

Nmap («Network Mapper»)

Network Mapper es una herramienta de utilidad gratuita y de código abierto utilizada por los administradores de sistemas para descubrir redes y auditar su seguridad.

Es rápida en su funcionamiento, está bien documentada, cuenta con una interfaz gráfica de usuario, soporta la transferencia de datos, el inventario de la red, etc.

Herramienta de descubrimiento de redes y auditoría de seguridad de Nmap

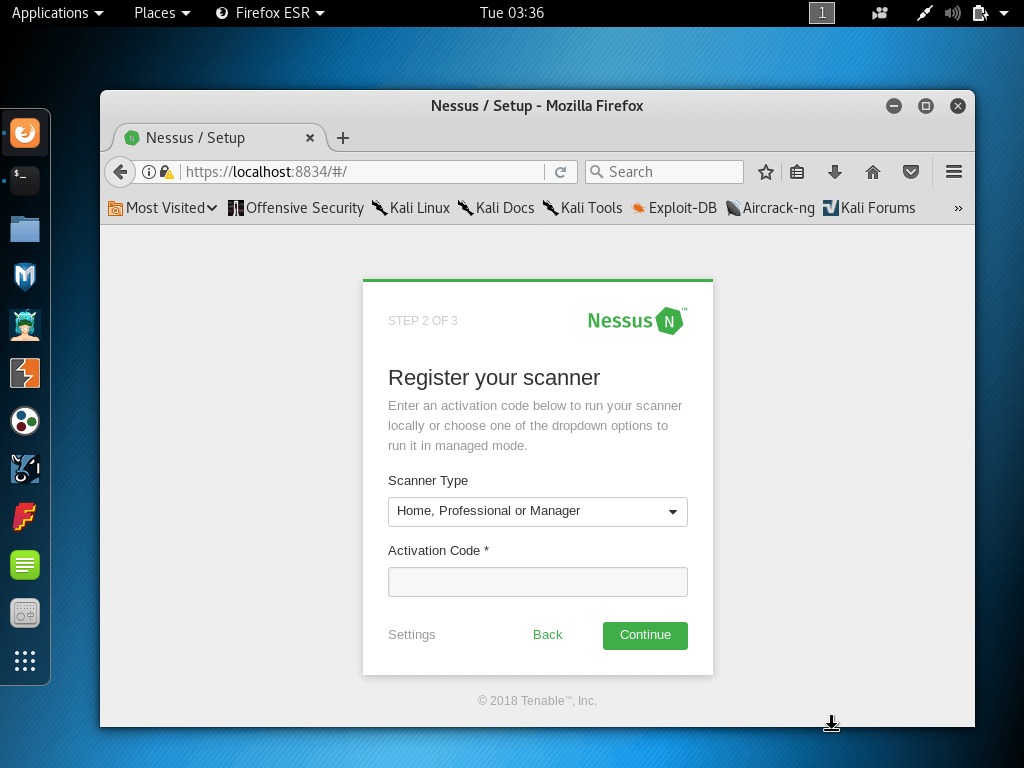

Nessus

Nessus es una herramienta de escaneo remoto que puede utilizar para comprobar los equipos en busca de vulnerabilidades de seguridad. No bloquea activamente ninguna vulnerabilidad que tengan tus equipos pero será capaz de olfatearlas ejecutando rápidamente más de 1200 comprobaciones de vulnerabilidad y lanzando alertas cuando haya que hacer algún parche de seguridad.

Escáner de vulnerabilidades Nessus

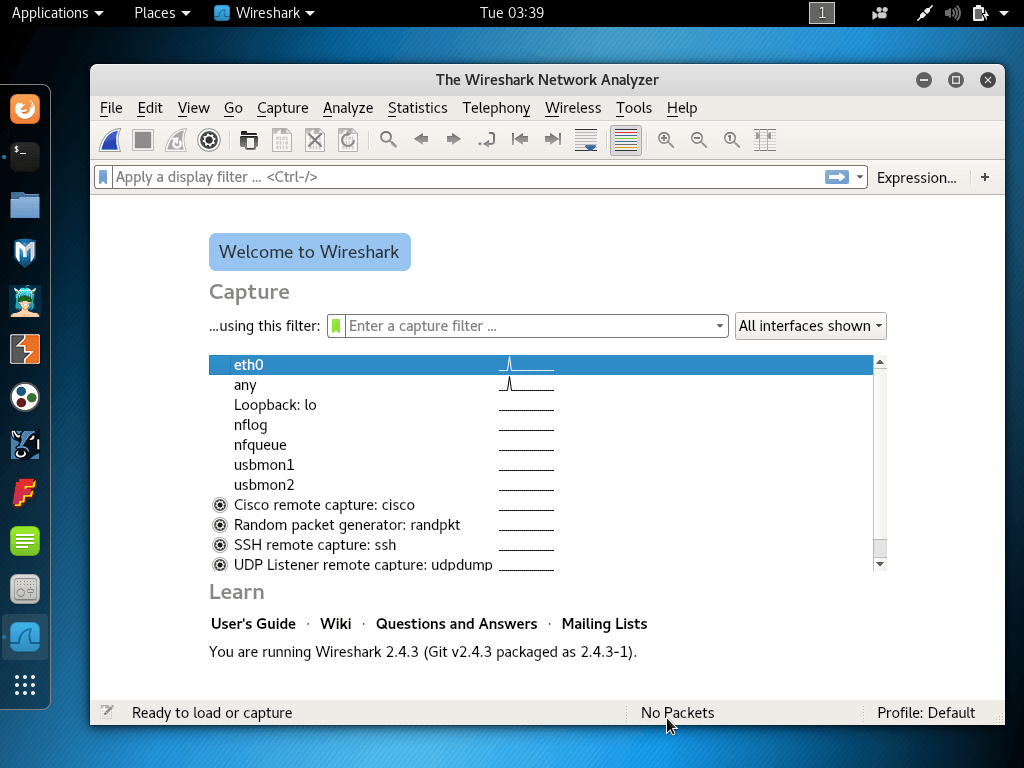

WireShark

WireShark es un analizador de paquetes de código abierto que puedes utilizar de forma gratuita. Con él puedes ver las actividades en una red desde un nivel microscópico unido al acceso a archivos pcap, informes personalizables, disparadores avanzados, alertas, etc.

Se dice que es el analizador de protocolos de red más utilizado del mundo para Linux.

Analizador de redes Wireshark

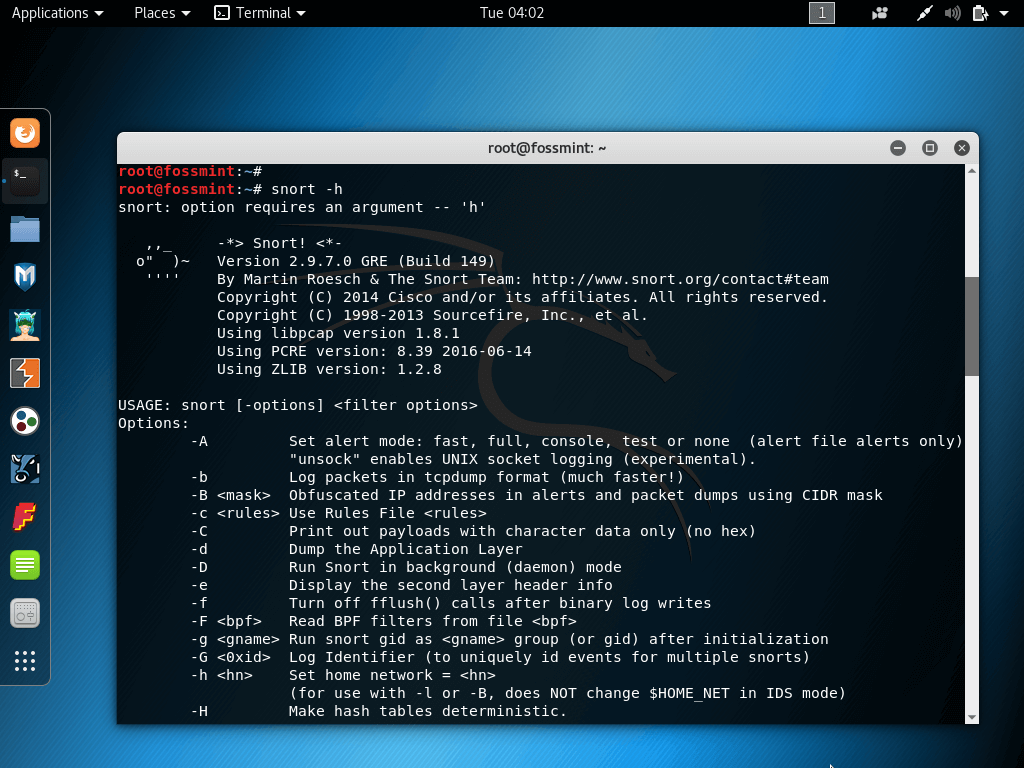

Snort

Snort es un NIDS gratuito y de código abierto con el que podrás detectar vulnerabilidades de seguridad en tu equipo.

Con él podrás ejecutar análisis de tráfico, búsqueda/cotejo de contenidos, registro de paquetes en redes IP y detectar una gran variedad de ataques a la red, entre otras funciones, todo ello en tiempo real.

Snort Network Intrusion Prevention Tool

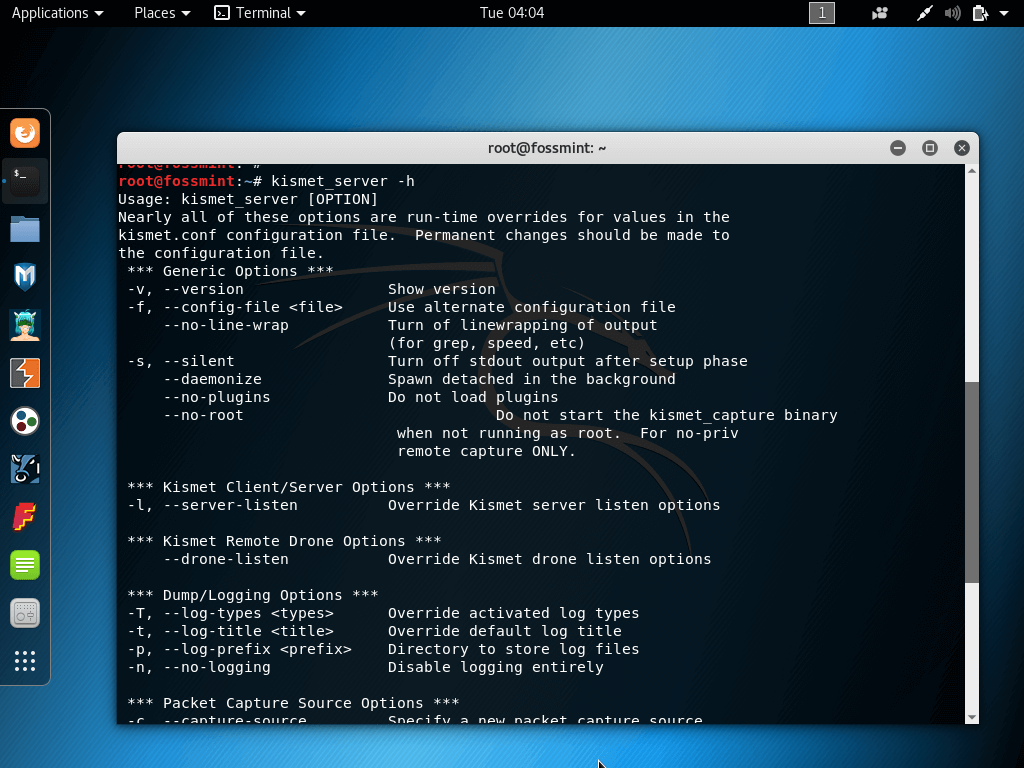

Kismet Wireless

Kismet Wireless es un sistema de detección de intrusos, detector de redes y sniffer de contraseñas. Funciona principalmente con redes Wi-Fi (IEEE 802.11) y su funcionalidad puede ampliarse mediante plugins.

Detector de redes inalámbricas Kismet

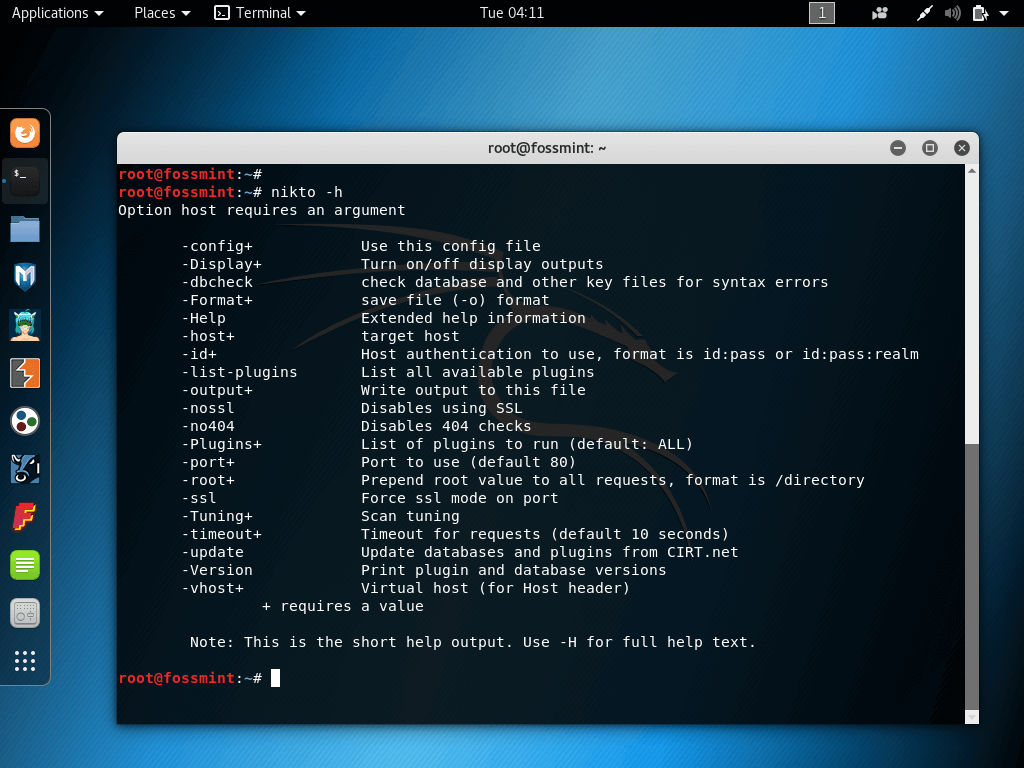

Nikto

Nikto2 es un escáner web gratuito y de código abierto para realizar pruebas rápidas y exhaustivas contra elementos de la web. Lo hace buscando más de 6500 archivos potencialmente peligrosos, versiones de programas obsoletos, configuraciones de servidor vulnerables y problemas específicos del servidor.

Nikto Web Server Scanner

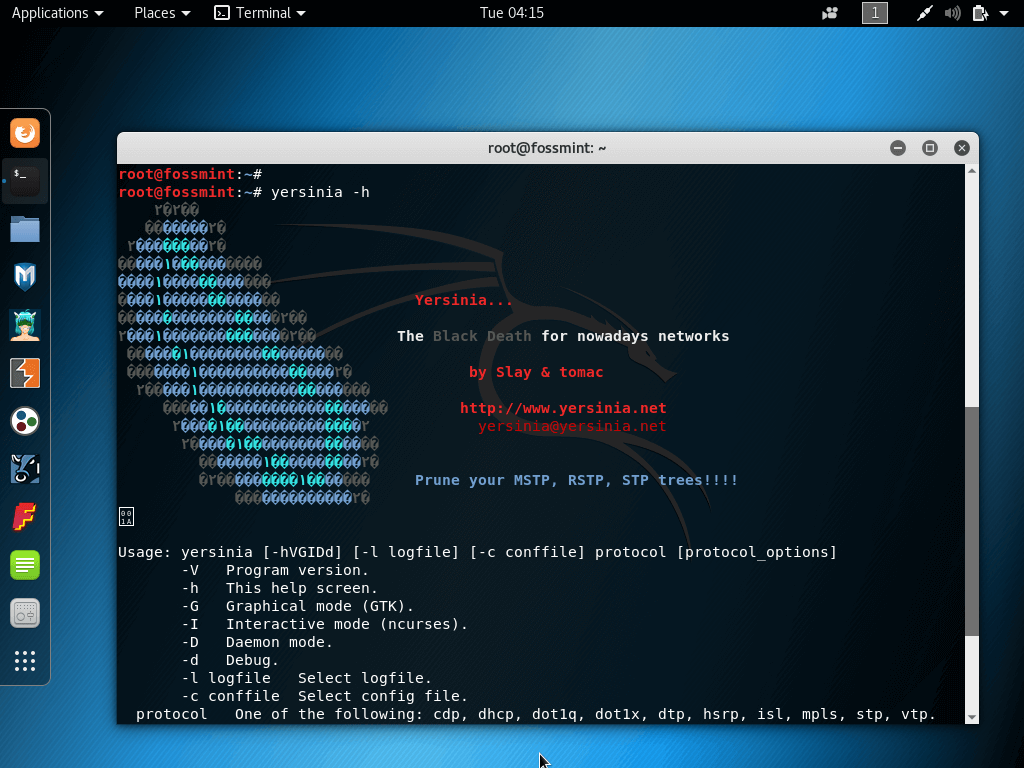

Yersinia

Yersinia, llamada así por la bacteria yersinia, es una utilidad de red también diseñada para explotar protocolos de red vulnerables haciéndose pasar por un marco de análisis y pruebas de sistemas de red seguros.

Cuenta con ataques para IEEE 802.1Q, Hot Standby Router Protocol (HSRP), Cisco Discovery Protocol (CDP), etc.

Herramienta de análisis de redes Yersinia

Burp Suite Scanner

Burp Suite Scanner es una plataforma profesional de GUI integrada para probar las vulnerabilidades de seguridad de las aplicaciones web.

Aglutina todas sus herramientas de prueba y penetración en una edición Community (gratuita), y otra profesional (349 dólares /usuario/año).

Burp Security Vulnerability Scanner

Hashcat

Hashcat es conocido en la comunidad de expertos en seguridad como la herramienta de crackeo y recuperación de contraseñas más rápida y avanzada del mundo. Es de código abierto y cuenta con un motor de reglas en el núcleo, más de 200 tipos de Hash, un sistema de benchmarking incorporado, etc.

Herramienta de recuperación de contraseñas de Hashcat

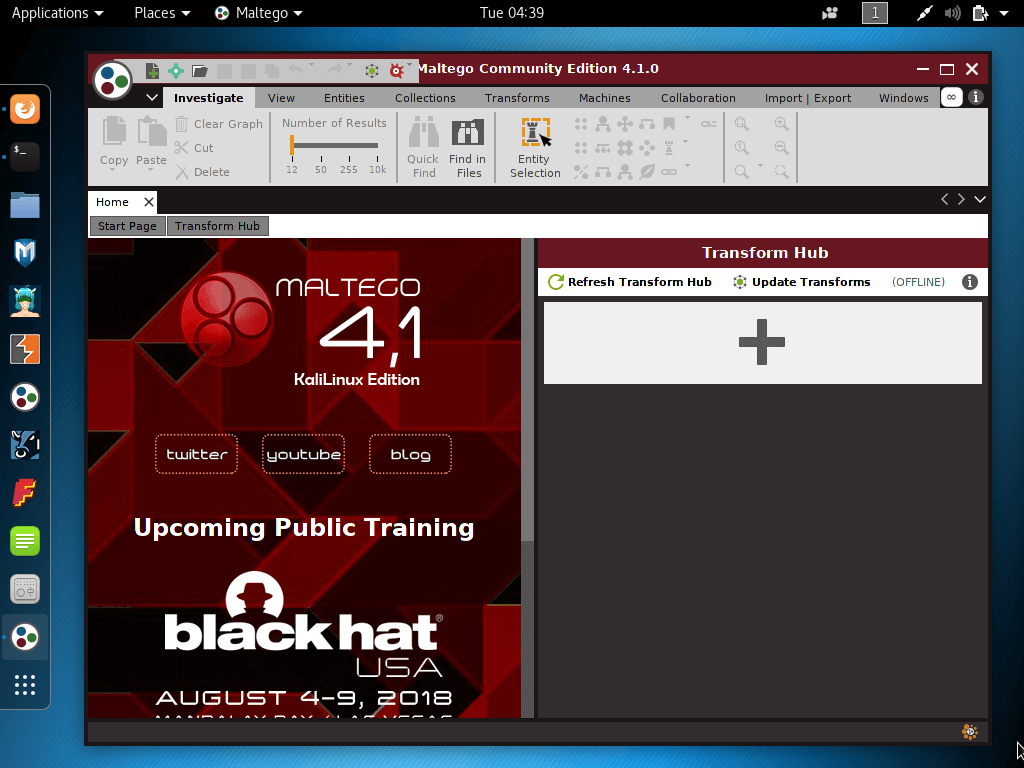

Maltego

Maltego es un software propio pero muy utilizado para la inteligencia y la ciencia forense de código abierto. Es una herramienta de utilidad de análisis de enlaces GUI que proporciona minería de datos en tiempo real junto con conjuntos de información ilustrados utilizando gráficos basados en nodos y conexiones de orden múltiple.

Herramienta de inteligencia y forense de Maltego

BeEF (The Browser Exploitation Framework)

BeEF, como su nombre indica, es una herramienta de penetración que se centra en las vulnerabilidades del navegador. Con ella puedes evaluar la fortaleza de la seguridad de un entorno objetivo utilizando vectores de ataque del lado del cliente.

BeEF Browser Exploitation Framework

Fern Wifi Cracker

Fern Wifi Cracker es una herramienta de seguridad inalámbrica con interfaz gráfica basada en Python para auditar vulnerabilidades de red. Con ella se pueden crackear y recuperar claves WEP/WPA/WPS así como varios ataques basados en la red en redes basadas en Ethernet.

Fern Wifi Cracker

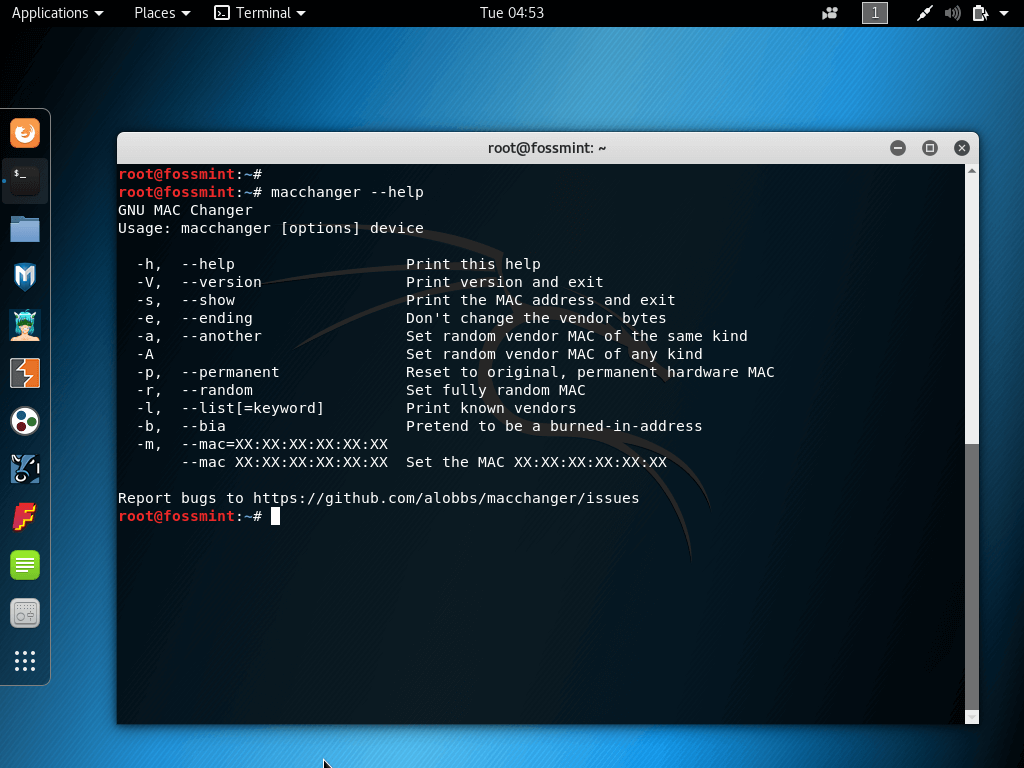

GNU MAC Changer

GNU MAC Changer es una utilidad de red que facilita una manipulación más fácil y rápida de las direcciones MAC de las interfaces de red.

Gnu Mac Changer

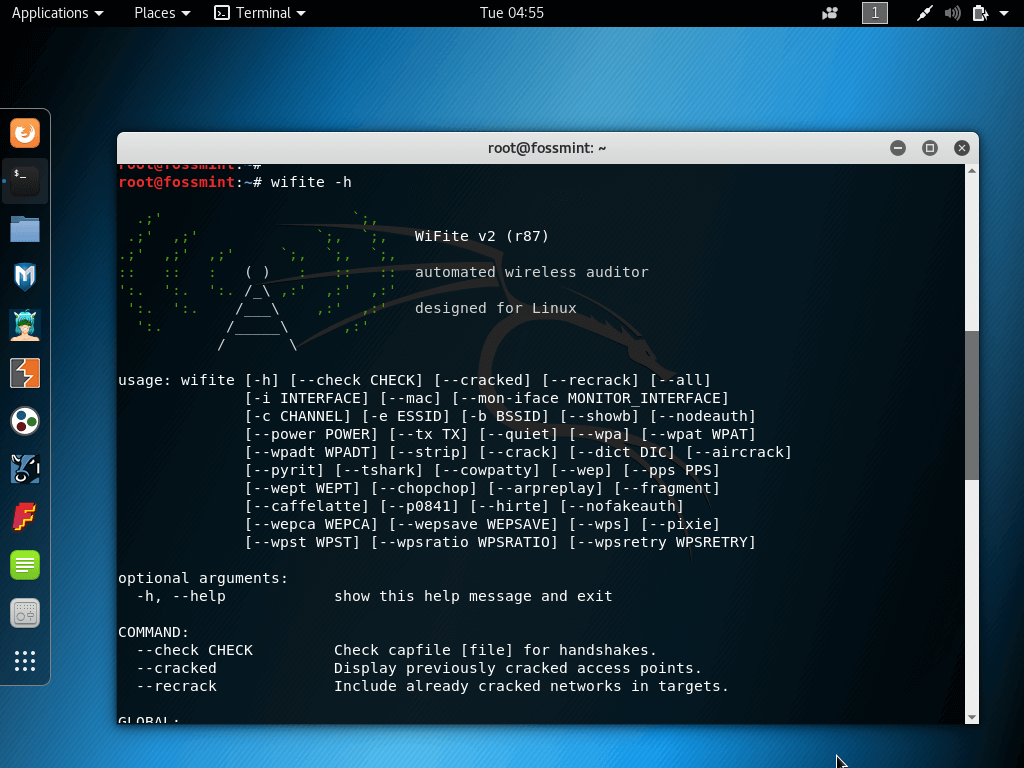

Wifite2

Wifite2 es una utilidad de auditoría de redes inalámbricas basada en Python, libre y de código abierto, diseñada para funcionar perfectamente con las distros de pen-testing. Es una reescritura completa de Wifite y, por lo tanto, cuenta con un rendimiento mejorado.

Hace un buen trabajo en el decloaking y cracking de puntos de acceso ocultos, cracking de contraseñas WEP débiles utilizando una lista de técnicas de cracking, etc.

Herramienta de auditoría de redes inalámbricas Wifite

20 .Pixiewps

Pixiewps es una herramienta de utilidad offline de fuerza bruta basada en C para explotar implementaciones de software con poca o ninguna entropía. Fue desarrollado por Dominique Bongard en 2004 para utilizar el «ataque de polvo de píxeles» con la intención de educar a los estudiantes.

Dependiendo de la fuerza de las contraseñas que estás tratando de descifrar, Pixiewps puede hacer el trabajo en un mater de segundos o minutos.

PixieWPS Brute Force Offline Tool