Remote access-technologie is een ongelooflijk nuttig hulpmiddel, waarmee IT-ondersteunend personeel snel toegang heeft tot werkstations en apparaten over grote fysieke afstanden en deze kan bedienen. Wanneer de technologie effectief wordt ingezet, kan deze de efficiëntie van IT-afdelingen maximaliseren en snelle, responsieve ondersteuning bieden aan de eindgebruikers van een organisatie.

Echter, net als elke andere netwerkverbinding, applicatie of apparaat, vereist remote access technologie beveiligingsmaatregelen om ervoor te zorgen dat het beschermd blijft tegen potentiële slechte actoren. De mogelijkheid om op afstand toegang te krijgen tot systemen en processen en deze direct te besturen, kan desastreus zijn als het in verkeerde handen valt.

Jump vooruit:

Wat is RAT Software?

Hoe zijn RATs nuttig voor Hackers?

Hoe bescherm je jezelf tegen RAT Software

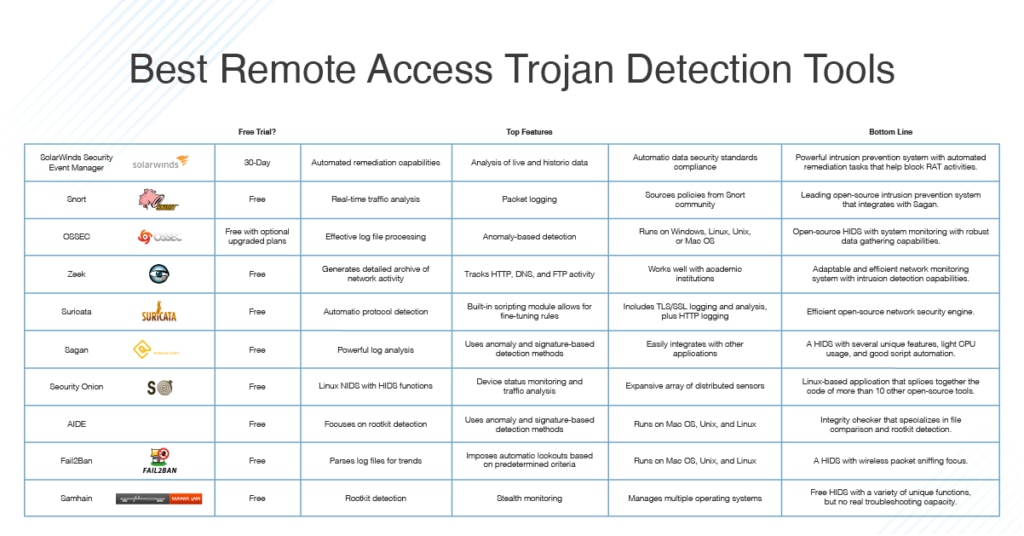

De 10 Beste RAT Software Detectie Tools:

-

- SolarWinds Security Event Manager

- Snort

- OSSEC

- Zeek

- Suricata

- Sagan

- Security Onion

- AIDE

- Fail2Ban

- Samhain

De juiste Remote Access Trojan Detection Software kiezen

Wat is RAT Software?

Een kwaadaardig voorbeeld van technologie voor toegang op afstand is een Remote Access Trojan (RAT), een vorm van malware waarmee een hacker uw apparaat op afstand kan besturen. Zodra een RAT-programma is verbonden met uw computer, kan de hacker de lokale bestanden onderzoeken, inloggegevens en andere persoonlijke informatie verkrijgen, of de verbinding gebruiken om virussen te downloaden die u onbewust zou kunnen verspreiden onder anderen.

Net als de meeste andere vormen van malware, worden Trojaanse paarden voor externe toegang vaak gekoppeld aan bestanden die legitiem lijken te zijn, zoals e-mails of softwarebundels. Wat Trojaanse paarden voor externe toegang echter bijzonder verraderlijk maakt, is dat ze zich vaak kunnen voordoen als legitieme programma’s voor externe toegang. Ze kondigen zichzelf meestal niet aan zodra ze zijn geïnstalleerd – ze verschijnen bijvoorbeeld niet in een lijst met actieve programma’s of lopende processen – omdat het voor hackers voordeliger is om zich gedeisd te houden en detectie te vermijden.

Hoe zijn RAT’s nuttig voor hackers?

De praktijk van heimelijke, voortdurende hacking met als doel in de loop van de tijd gegevens te verzamelen, in plaats van schade toe te brengen aan informatie of systemen, staat bekend als een geavanceerde aanhoudende bedreiging (APT). Remote Access Trojans zijn een krachtig hulpmiddel bij dit soort aanvallen, omdat ze de prestaties van een computer niet vertragen of automatisch bestanden beginnen te verwijderen zodra ze zijn geïnstalleerd – en omdat ze zo flexibel zijn.

In tegenstelling tot andere soorten virussen – zoals keyloggers, die alles registreren wat iemand op de geïnfecteerde computer typt, of ransomware, die een computer of bestanden in gijzeling houdt totdat de hacker wordt betaald – geven Remote Access Trojans hackers volledige administratieve controle over het geïnfecteerde systeem, zolang ze onopgemerkt blijven.

Zoals je je kunt voorstellen, kan dit tot lastige situaties leiden. Een Remote Access Trojan in combinatie met een keylogger kan bijvoorbeeld gemakkelijk inloggegevens voor bank- en creditcardrekeningen achterhalen. In combinatie kunnen deze benaderingen discreet de camera of microfoon van een computer inschakelen of toegang krijgen tot gevoelige foto’s en documenten. Ze kunnen zelfs je thuisnetwerk gebruiken als een soort proxyserver, waarmee een hacker anoniem en grotendeels ongestraft misdaden kan plegen.

Remote Access Trojans kunnen ook worden gebruikt voor meer rechttoe rechtaan kwaadaardige doeleinden. De administratieve toegang die ze bieden betekent dat hackers hun toevlucht kunnen nemen tot het wissen van harde schijven, het downloaden van illegale inhoud als ze dat willen, of zelfs zich voordoen als jou op het internet.

Dit kan geopolitieke repercussies hebben. Als hackers erin slagen Trojaanse paarden voor toegang op afstand te installeren in belangrijke infrastructurele gebieden, zoals elektriciteitscentrales, verkeersleidingssystemen of telefoonnetwerken, kunnen ze een ravage aanrichten in buurten, steden en zelfs hele naties.

Een voorbeeld hiervan is te zien in 2008, toen Rusland een gecoördineerde campagne van fysieke en cyberoorlog gebruikte om grondgebied te veroveren op de naburige Republiek Georgië. De Russische regering deed dit met DDoS-aanvallen (Distributed Denial-of-Service) die het internet in heel Georgië platlegden, in combinatie met APT’s en RAT’s waarmee de regering inlichtingen kon verzamelen over Georgische militaire operaties en hardware en deze kon verstoren. Ook nieuwsagentschappen in heel Georgië waren het doelwit, en van veel van hen werden de websites platgelegd of ingrijpend gewijzigd.

Het komt erop neer: de problemen die APT’s en Remote Access Trojans kunnen veroorzaken, zijn even groot als de sluwheid van de hacker (of hackers) die erachter zit (zitten). Remote Access Trojans zijn slecht nieuws, en daarom is het zo belangrijk om uw systemen ertegen te beschermen.

Terug naar boven

Hoe beschermt u zichzelf tegen RAT-software

Hoe klinkt het misschien eenvoudig of voor de hand liggend, de beste manier om Remote Access Trojans te voorkomen is het downloaden van bestanden uit onbetrouwbare bronnen te vermijden. Open geen e-mailbijlagen van mensen die u niet kent (of zelfs van mensen die u wel kent als het bericht op de een of andere manier vreemd of verdacht lijkt), en download geen bestanden van vreemde websites. Het is ook van essentieel belang dat uw webbrowsers en besturingssystemen worden gepatcht en up-to-date zijn.

Het maken van gloednieuwe Trojaanse paarden voor toegang op afstand die detectie kunnen vermijden, is een tijdrovend proces, wat betekent dat het voor hackers meestal de moeite waard is om ze te gebruiken tegen grotere doelwitten zoals overheden, bedrijven en financiële instellingen. Thuisnetwerken en netwerken van kleine bedrijven kunnen vaak profiteren van antivirussoftware zoals Malwarebytes en Kaspersky, die beide hun databases van geïdentificeerde veiligheidsbedreigingen voortdurend bijwerken, waardoor ze goede RAT-detectors zijn. Dat gezegd hebbende, zal antivirus software niet veel helpen als gebruikers actief dingen downloaden en uitvoeren die ze niet zouden moeten doen.

Dingen worden ingewikkelder wanneer je probeert om beveiligingspraktijken op te schalen. Het is relatief eenvoudig voor één persoon om de activiteit op zijn computer in de gaten te houden en te voorkomen dat hij op verdachte koppelingen klikt, maar grotere bedrijven of ondernemingen hebben te maken met een groter aantal variabelen, waaronder de mate van beveiligingsbewustzijn van elke eindgebruiker binnen de organisatie. Voortdurende beveiligingseducatie voor gebruikers is altijd een goed idee, maar als u zich in de positie bevindt dat u RAT’s op computers in een netwerkomgeving moet detecteren, zijn er verdere maatregelen die beheerders kunnen nemen.

Dat we blijven horen over Remote Access Trojans die jarenlang onopgemerkt blijven op werkstations en netwerken, geeft aan dat antivirussoftware niet onfeilbaar is en niet moet worden behandeld als de alfa en omega voor APT-bescherming. RAT’s kunnen gemakkelijk onopgemerkt blijven tussen de vele processen die parallelle programma’s genereren, en als ze rootkit-technieken gebruiken – die een inbraak kunnen maskeren of software kunnen verstoren die speciaal is ontworpen om malware te lokaliseren – kunnen ze moeilijk te verwijderen zijn. Hoewel het formatteren van een computer of server een drastische maatregel is en onhandig kan zijn, vooral als de malware zich over meerdere apparaten heeft verspreid, is het een trefzekere manier om Trojaanse paarden voor externe toegang te elimineren.

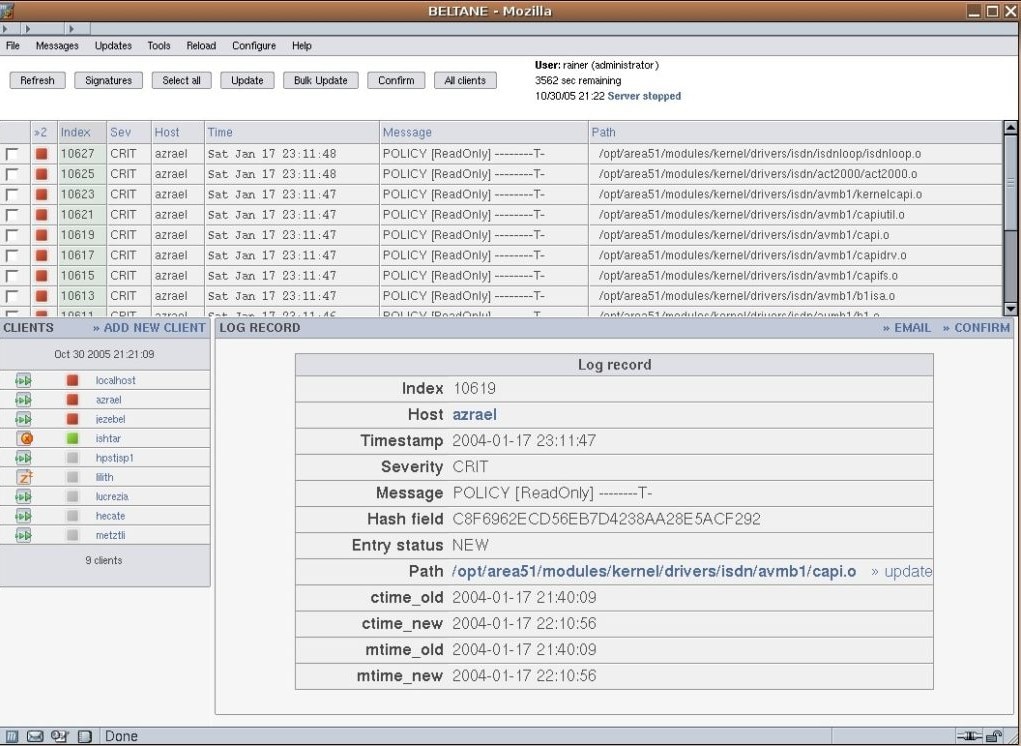

De beste optie, vooral voor grotere organisaties, is om een inbraakdetectiesysteem te gebruiken, dat host- of netwerkgebaseerd kan zijn. Host-gebaseerde intrusion detection systems (HIDSs), die op een specifiek apparaat zijn geïnstalleerd, controleren logbestanden en applicatiegegevens op tekenen van kwaadaardige activiteit; netwerk-gebaseerde intrusion detection systems (NIDSs), aan de andere kant, volgen netwerkverkeer in real time, op zoek naar verdacht gedrag. Wanneer HIDS en NIDS samen worden gebruikt, ontstaat een systeem voor het beheer van beveiligingsinformatie en -gebeurtenissen (SIEM). SIEM is een ongelooflijk nuttig onderdeel van een sterk beveiligingsregime en kan helpen bij het blokkeren van software-intrusies die langs firewalls, antivirussoftware en andere beveiligingsmaatregelen zijn geglipt.

Grote bedrijven, met name managed services providers (MSP’s), hebben ook een manier nodig om hun e-mailgegevens en die van hun klanten te beschermen. Veel malware en andere aanvallen worden via e-mail afgeleverd, waardoor dit een potentiële zwakke plek is in de netwerken van uw klanten.

Om dit risico te helpen beheersen, kunt u eens kijken naar Mail Assure. Deze tool is speciaal ontworpen voor MSP’s, hoewel het ook goed werkt voor grote organisaties van alle soorten. Het biedt een reeks cloudgebaseerde tools voor het verbeteren van de e-mailbeveiliging.

Mail Assure biedt geavanceerde bescherming tegen bedreigingen voor zowel inkomende als uitgaande e-mails. Het omvat ook e-mailarchivering voor de lange termijn, versleuteld om te helpen gegevens veilig te houden. Met deze functies kunnen de risico’s van Trojaanse paarden en andere malware-aanvallen tot een minimum worden beperkt.

Ik heb een lijst samengesteld van 10 intrusion detection systems die ik aanbeveel voor gebruik bij Remote Access Trojan detection. Mijn beste keuze is SolarWinds® Security Event Manager (SEM), een betaalde premium oplossing die verder gaat dan detectie om Trojaanse paarden voor Remote Access te blokkeren. Hoewel de meeste RAT-detectors op de markt gratis en open source zijn, hebben ze niet de mogelijkheden of ondersteuning die je krijgt met SEM.

Terug naar boven

10 beste RAT-softwaredetectietools

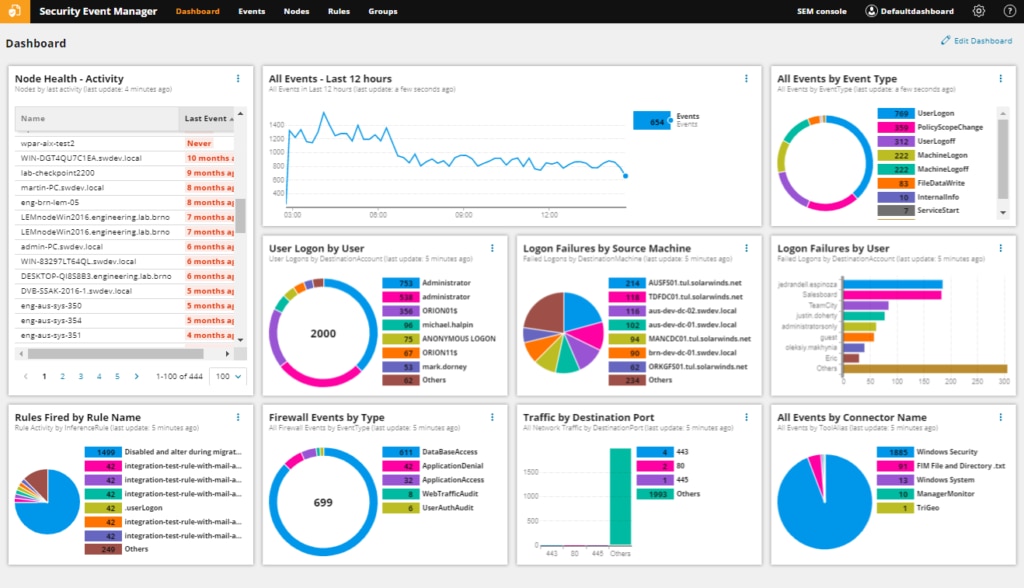

- SolarWinds Security Event Manager

Security Event Manager (SEM) is de optie die ik het sterkst aanbeveel. SEM is een hostgebaseerd systeem voor inbraakdetectie met verschillende krachtige functies voor geautomatiseerd herstel van bedreigingen. SEM intrusion detection software is ontworpen om de grote hoeveelheden loggegevens die netwerken genereren te compileren en sorteren; als zodanig is een van de belangrijkste voordelen de mogelijkheid om enorme hoeveelheden historische gegevens te analyseren op patronen die een meer granulair, real-time detectiesysteem misschien niet zou kunnen identificeren. Dit maakt Security Event Manager tot een zeer nuttig hulpmiddel voor RAT-detectie, gezien het feit dat APT’s vaak lange tijd onder de radar blijven.

Een opvallende functie van SEM is de mogelijkheid om logboeken van Snort en andere connectoren te integreren en te analyseren om zo een beter inzicht te krijgen in de veiligheidsbedreigingen binnen uw netwerk. Deze log repository functie geeft deze tool in wezen veel van dezelfde inzichten als netwerk-gebaseerde intrusion detection en andere ondersteunde leveranciers, waardoor u het kunt gebruiken voor zowel historische als real-time data-analyse. (Meer over Snort hieronder; waar het hier om gaat is dat de packet sniffing functies van de applicatie alom worden vertrouwd in de industrie.)

De mogelijkheid om te beschikken over een gecentraliseerd log monitoring platform om gegevens van host-gebaseerde en netwerk-gebaseerde detectiesystemen te combineren en te normaliseren maakt Security Event Manager een alles-in-een SIEM tool die een samenhangende monitoring omgeving creëert die specifiek is ontworpen om APT cyberaanvallen te identificeren en hierop te reageren, waardoor u de mogelijkheid krijgt om intrusion signatures in uw log bestanden te spotten en live intrusion events te traceren en te stoppen.

Naast de Remote Access Trojan-detectie bevat Security Event Manager diverse andere nuttige beveiligingselementen, waaronder gestroomlijnde rapportage om u te helpen aantonen dat u voldoet aan een reeks van normen voor gegevensintegriteit, zoals PCI DSS, HIPAA, SOX, en DISA STIG. Hoewel het alleen op Windows kan worden geïnstalleerd, is SEM in staat loggegevens van andere besturingssystemen zoals Linux, Mac en meer te verzamelen en te analyseren.

Als u het eerst wilt proberen voordat u het koopt, kunt u gebruik maken van de gratis proefversie van 30 dagen, gedurende welke SEM volledig functioneel is.

Terug naar boven

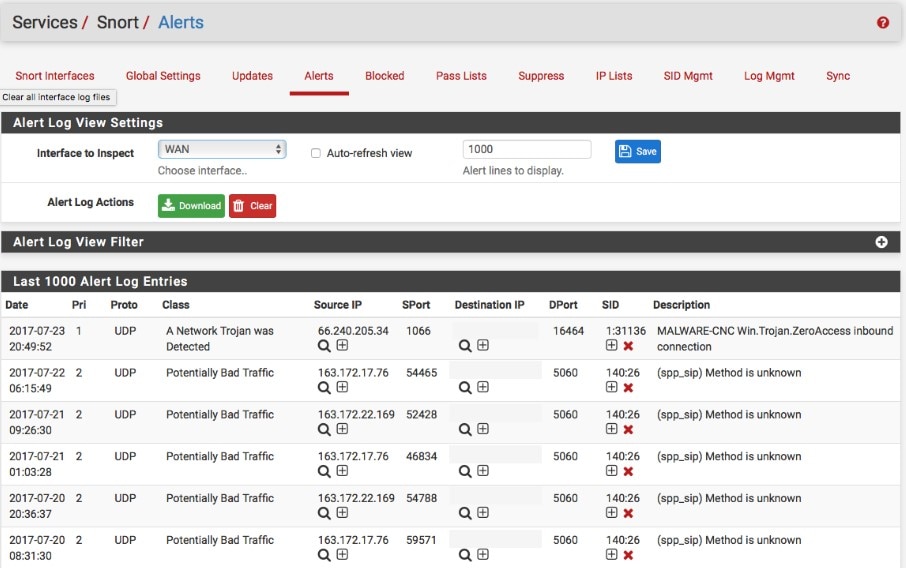

- Snort

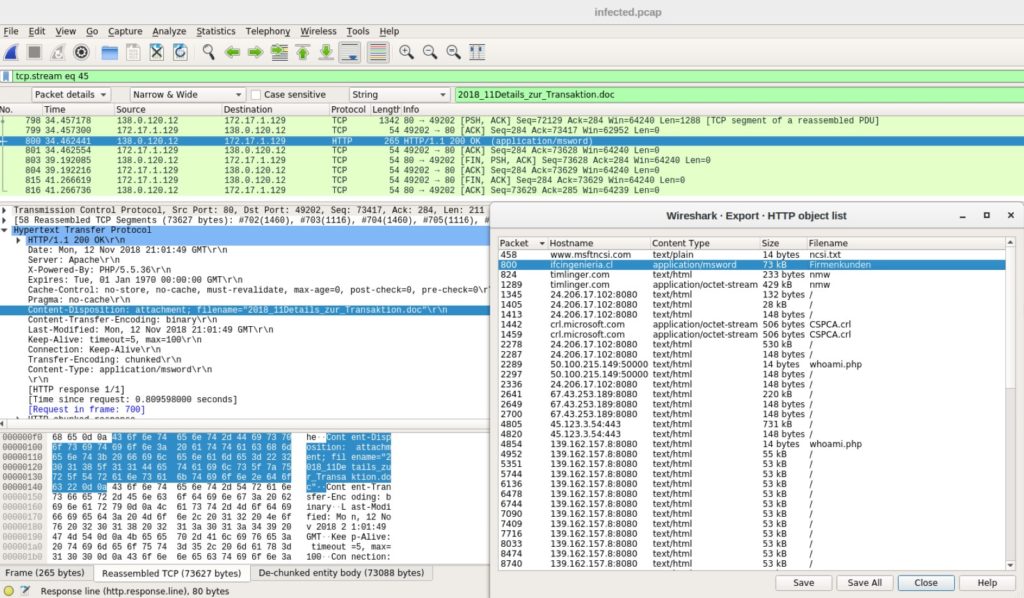

Snort is een open-source NIDS-toepassing die in de hele branche wordt gebruikt, deels omdat het zoveel nuttige beveiligingsfuncties bevat. Snort heeft drie modi voor monitoring: een packet sniffer-modus, zoals hierboven genoemd, om datapakketten die over het netwerk bewegen in real time te monitoren; een packet logger-modus om een bestand te maken van het pakketverkeer; en een inbraakdetectiemodus die analysefuncties bevat.

De inbraakdetectiemodus werkt door beleidsregels voor informatie over bedreigingen toe te passen op de verzamelde gegevens, en Snort heeft vooraf gedefinieerde regels beschikbaar op hun website, waar u ook beleidsregels kunt downloaden die zijn gegenereerd door de Snort-gebruikersgemeenschap. U kunt ook uw eigen beleid maken of het beleid dat Snort biedt aanpassen. Deze omvatten zowel anomalie- als signature-gebaseerde policies, waardoor het bereik van de applicatie vrij breed en inclusief is. Snort’s basisbeleid kan verschillende potentiële veiligheidsbedreigingen signaleren, waaronder OS fingerprinting, SMB probes en stealth port scanning.

Hoewel Snort gratis te gebruiken is, is het ook beschikbaar via betaalde jaarabonnementen, om er zeker van te zijn dat je threat intelligence beleid relevant blijft en de meest recente updates bevat. Snort integreert gemakkelijk met andere toepassingen en kan in combinatie met andere open-sourcetools (zoals Sagan, waarover hieronder meer) een krachtige SIEM-toolset vormen voor IT-beheerders met een budget of die protocollen willen aanpassen aan hun eigen specificaties.

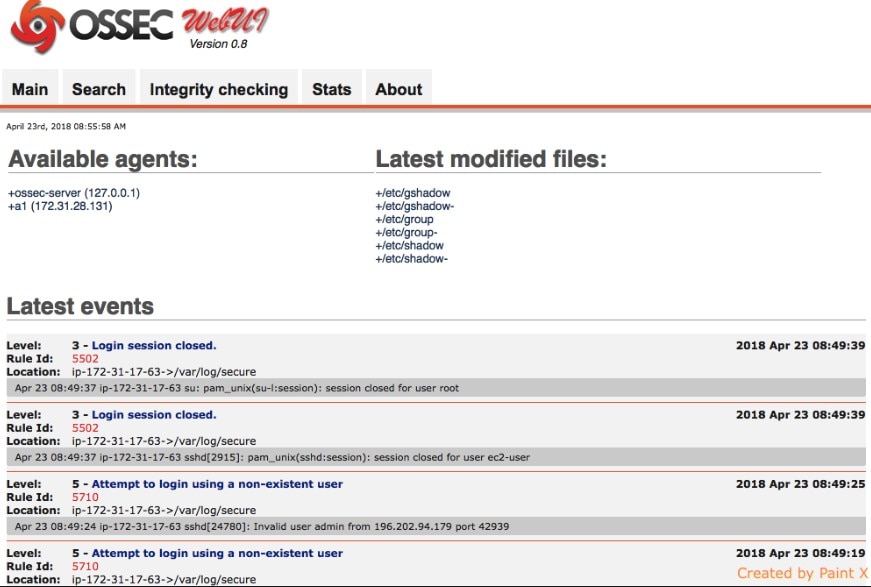

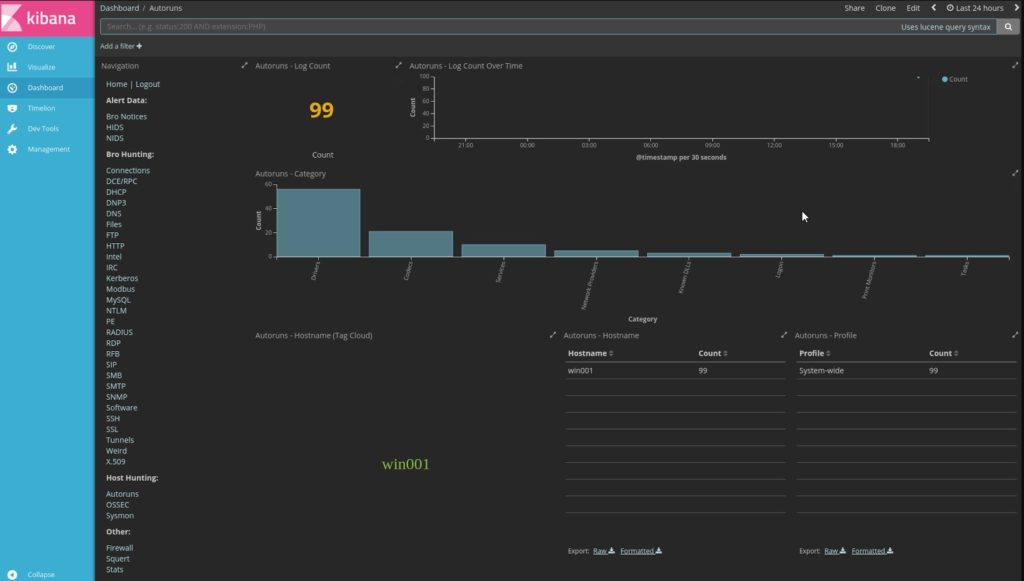

- OSSEC

OSSEC is een open-source hostgebaseerd inbraakdetectiesysteem met systeembewakingstools die gebruikelijker zijn voor netwerkgebaseerde inbraakdetectiesystemen. Het is ongelofelijk efficiënt in het verwerken van loggegevens, en net als Snort geeft het je toegang tot regels voor bedreigingsinformatie die zijn gemaakt door de gemeenschap van gebruikers, die je kunt aanpassen aan je eigen behoeften.

Het nadeel? De gebruikersinterface van OSSEC is niet erg gebruikersvriendelijk. OSSEC kan echter gemakkelijk worden geïntegreerd met andere toepassingen waarvan de dashboards gemakkelijker te gebruiken zijn-Graylog, Kibana en Splunk worden vaak gekoppeld met OSSEC.

OSSEC sorteert en bewaakt logbestanden en maakt gebruik van op anomalieën gebaseerde strategieën voor Remote Access Trojan-detectie. Als u ooit technische ondersteuning nodig hebt voor iets dat met OSSEC te maken heeft, biedt de actieve gebruikersgemeenschap gratis hulp, terwijl een professioneel ondersteuningspakket van Trend Micro – het bedrijf dat de toepassing publiceert – beschikbaar is tegen een abonnement.

OSSEC draait op Linux, Mac OS, Unix en Windows-besturingssystemen. Voor Windows-systemen controleert OSSEC niet alleen gebeurtenislogboeken op APT-detectie, maar ook het systeemregister op tekenen van manipulatie. Voor Mac OS-, Linux- en Unix-systemen beschermt het de root-account. Het biedt rapportagefuncties, zodat u ook aan de regels voor gegevensbeveiliging kunt voldoen.

Terug naar boven

- Zeek

Zeek (voorheen bekend als Bro) is een gratis, open-source netwerkgebaseerd indringerdetectiesysteem voor Linux, Mac OS en Unix. Zeek houdt niet alleen activiteiten in realtime bij, maar creëert ook uitgebreide logbestanden van het gedrag in de loop van de tijd, waarmee een high-end archief wordt gecreëerd van alle activiteiten op het netwerk dat wordt bewaakt – een noodzakelijk onderdeel van het uitvoeren van forensische analyses tijdens een inbreuk op de beveiliging.

Eén manier waarop Remote Access Trojaanse paarden de live gegevensanalyse die NIDS’en bieden, kunnen omzeilen, is door de opdrachtberichten die via de malware worden verzonden, te verdelen over meerdere gegevenspakketten. NIDS’en zoals Zeek, die zich meer richten op toepassingslagen, zijn beter in staat om gesplitste opdrachtberichten te detecteren door analyses over meerdere gegevenspakketten uit te voeren. Dit is een voordeel dat Zeek heeft ten opzichte van Snort.

Zeek bestrijdt pogingen tot inbraak door eerst potentiële triggering events te markeren, zoals HTTP-verzoeken of nieuwe TCP-verbindingen, en past vervolgens aanpasbare beleidsregels en scripts toe om te bepalen hoe de geïdentificeerde beveiligingsdreiging het beste kan worden aangepakt en verholpen. Zeek volgt niet alleen DNS-, FTP- en HTTP-activiteit, maar ook SNMP-berichten en kan beveiligingswaarschuwingen afgeven wanneer het ongeoorloofde wijzigingen in apparaatconfiguraties of SNMP-trapberichten detecteert. Zeek kan eenvoudig worden gekoppeld aan toepassingen van derden om snel relevante informatie door te geven aan meerdere programma’s en systemen.

Sinds het begin van de toepassing, meer dan twee decennia geleden, zijn de makers van Zeek geïnteresseerd geweest in het gebruik van onderzoek en empirische gegevens om de functionaliteit te verfijnen. Het eindresultaat is een flexibel en aanpasbaar inbraakdetectiesysteem dat niet beperkt is tot een bepaalde set van inbraakdetectiebenaderingen en het gebruik van generieke inbraakhandtekeningen vermijdt. De uitgevers van Zeek zijn gemeenschapsgericht en moedigen betrokkenheid van de gebruikers van het programma ten zeerste aan. Ze hebben ook diverse lopende onderzoeksprojecten via het International Computer Science Institute van UC Berkeley, waardoor deze NIDS bijzonder geschikt is voor academische entiteiten en onderzoekers.

- Suricata

Een open-source netwerkgebaseerd inbraakdetectiesysteem dat grotendeels gelijk is aan Snort, Suricata kan worden geïnstalleerd op Linux-, Mac OS-, Unix-, en Windows-systemen. Net als Zeek maakt Suricata gebruik van analyse van de toepassingslaag om Trojaanse paarden voor toegang op afstand te identificeren die zijn verdeeld over meerdere gegevenspakketten.

Suricata maakt gebruik van een combinatie van realtime inbraakdetectie, netwerkbeveiligingsmonitoring en inline inbraakpreventie om verschillende protocollen te volgen, waaronder IP-, TLS-, TCP- en UDP-activiteit. Het doet dit door middel van de implementatie van een complete signature-taal die wordt gebruikt om veelvoorkomende cyberaanvalsvectoren en beleidsschendingen te markeren, evenals verdacht gedrag dat een indicatie kan zijn van een beveiligingsrisico. De Suricata-engine is compatibel met Snort, zodat regelpakketten naadloos van Snort naar Snort kunnen worden geïmporteerd.

Ingebouwde automatische protocoldetectie betekent dat wanneer de Suricata-engine een potentiële bedreiging identificeert, er automatisch een respons wordt uitgevoerd op basis van een set vooraf gedefinieerde, maar aanpasbare regels en logica’s. Door deze processen te automatiseren wordt de reactietijd voor potentiële bedreigingen verkort, waardoor malware zoals Trojaanse paarden voor externe toegang gemakkelijk kan worden geïdentificeerd en verwijderd. Een andere ingebouwde functie is een scriptmodule waarmee regels kunnen worden gewijzigd en gecombineerd, zodat u het beleid voor inbraakdetectie dat Suricata op uw netwerk toepast, op maat kunt maken en verfijnen.

Andere functies zijn onder andere de mogelijkheid om TLS-certificaten te loggen, op te slaan en te onderzoeken; om mogelijk geïnfecteerde bestanden uit gegevensstromen te extraheren en op schijf op te slaan voor analyse; en om Lua-scripting te gebruiken om te helpen bij het detecteren van complexere beveiligingsbedreigingen. Suricata logt ook HTTP-verzoeken, waardoor er minder hardware nodig is om een soortgelijke functie uit te voeren.

Suricata is ontworpen om grote hoeveelheden netwerkverkeer efficiënt te verwerken, en een enkele instantie kan meerdere gigabytes aan gegevens per seconde monitoren. De code voor de Suricata-engine is bewust schaalbaar gemaakt en bevat ondersteuning voor hardwareversnelling, waardoor het een uitstekende open-source optie is voor organisaties die verwachten dat hun netwerken op de een of andere manier zullen uitbreiden of veranderen.

Suricata kan veel CPU-gebruik vergen om al zijn functies uit te voeren, maar de architectuur spreidt taken over meerdere processoren – het kan zelfs je grafische kaart aanspreken voor wat extra paardenkracht – voor multithreaded activiteiten, zodat het hele systeem de computerbronnen van een enkele host niet overbelast.

Terug naar boven

- Sagan

Sagan is een ander hostgebaseerd inbraakdetectiesysteem op open broncode dat gebruikmaakt van een op anomalieën en handtekeningen gebaseerd detectiebeleid. De toepassing bevat tegenmaatregelen voor het verhelpen van bedreigingen en helpt beveiligingsinbreuken in quarantaine te plaatsen zodra deze zijn geïdentificeerd. Deze HIDS beschikt ook over een groot aantal ingebouwde aanpassingsopties om u meer controle te geven over de inbraaktriggers en drempelwaarden die waarschuwingen genereren, evenals over het definiëren van de geautomatiseerde acties die Sagan zal ondernemen om deze bedreigingen aan te pakken. Door de interactie met firewall-tabellen kan Sagan zelfs een netwerk vergrendelen om extra inbreuken op de beveiliging te voorkomen.

Een ander uniek hulpmiddel dat Sagan biedt is een IP-geolocatie-functie, die waarschuwingen genereert als het nieuwe of ongeautoriseerde activiteit detecteert van meerdere IP-adressen die zijn gebaseerd op dezelfde fysieke locatie – wat een teken van verdachte activiteit kan zijn.

Sagan integreert eenvoudig met verschillende andere programma’s op deze lijst. Het is ontworpen om compatibel te zijn met Snort’s packet sniffing module, en gegevens van Suricata en Zeek kunnen ook worden ingevoerd in het Sagan dashboard.

Sagan’s primaire functie is log analyse, maar zijn detectie mogelijkheden en mogelijkheden op het gebied van script executie maken het de moeite waard om het te vermelden als een nuttig onderdeel in een groter intrusion detection systeem. Hoewel het alleen op Linux, Mac en Unix kan worden geïnstalleerd, kan Sagan nog steeds Windows eventlogs verzamelen en analyseren.

- Security Onion

Security Onion is een interessante optie voor de detectie van Trojaanse paarden voor toegang op afstand, maar niet een die ik zou aanraden voor nieuwelingen, of voor degenen die hun inbraakdetectiesysteem niet te veel uit handen willen geven.

Veel van de opties op deze lijst zijn open source, wat betekent – en dit is voor de hand liggend, ik weet het, maar heb geduld met me – dat de broncode van elk programma kan worden gedownload en bewerkt. Je vraagt je dus af of iemand de verschillende beschikbare open-source RAT detectoren kan combineren in één krachtige beveiligingstoepassing.

Dat is precies wat Security Onion probeert te doen. Gebruikmakend van elementen van de broncode van OSSEC, Snort, Suricata, en Zeek, is deze Linux-gebaseerde HIDS-NIDS hybride ontworpen om te draaien op Ubuntu en pikt stukjes op van andere bekende open-source analyse tools zoals Kibana, NetworkMiner, Snorby, en Sguil. De combinatie van host-gebaseerde en netwerk-gebaseerde functies stelt Security Onion in staat om niet alleen netwerkverkeer te onderzoeken op kwaadaardige activiteiten, maar ook om configuratie- en logbestanden te controleren en checksums op deze bestanden uit te voeren om ongeautoriseerde wijzigingen te detecteren. Security Onion maakt gebruik van anomalie- en handtekeninggebaseerd waarschuwingsbeleid en houdt de status van apparaten en verkeerspatronen bij.

Hoewel dit op het eerste gezicht klinkt als een open-source droom die werkelijkheid wordt – en Security Onion bevat een aantal handige tools, vergis je niet – er zijn ook nadelen. Ten eerste kan Security Onion wat ingewikkeld in gebruik zijn. De functionaliteiten van elk van de open-source programma’s waaruit het code haalt zijn in wezen aan elkaar genaaid en niet naadloos geïntegreerd. Het scala aan operationele structuren in Security Onion – vooral als het gaat om de analysemodules van de applicatie – betekent dat elke tool anders en enigszins afzonderlijk functioneert, wat ertoe kan leiden dat gebruikers sommige van de tools volledig negeren.

Het Kibana-dashboard biedt nuttige grafische weergaven voor eenvoudigere probleemidentificatie, maar het gebrek aan beschikbaar leesmateriaal over alles waartoe Security Onion in staat is, betekent dat netwerkbeheerders wat zullen moeten experimenteren. Security Onion mist ook een aantal van de geautomatiseerde functies van andere tools, wat betekent dat het een meer handmatige aanpak vereist.

Bottom line: Dit is geen tool die ik zou aanraden voor beginners, of voor beheerders die niet de tijd hebben om aan het programma te sleutelen om de volledige functionaliteit uit te zoeken. Voor degenen die hun beveiliging en Remote Access Trojan preventie procedures graag praktisch aanpakken, biedt Security Onion verschillende tools om te testen en te implementeren.

Terug naar boven

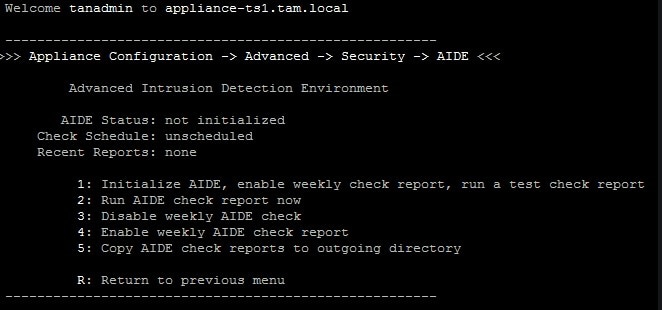

- AIDE

AIDE – kort voor Advanced Intrusion Detection Environment – is een HIDS die speciaal is ontworpen om zich te richten op rootkit-detectie en vergelijkingen van bestandshandtekeningen, die beide ongelooflijk nuttig zijn voor het detecteren van APT’s zoals Remote Access Trojans.

De functionaliteit die AIDE biedt is redelijk vergelijkbaar met de functionaliteit van Tripwire threat detection software, maar met het extra voordeel dat het gratis beschikbaar is (het bedrijf dat Tripwire uitgeeft biedt ook een gratis versie van de applicatie, maar veel van de tools die Tripwire nuttig maken zijn alleen beschikbaar in de Enterprise-versie). AIDE is ontworpen voor Unix besturingssystemen, maar draait ook op Linux en Mac OS.

Als AIDE is geïnstalleerd, maakt het gebruik van configuratie-bestanden om een database te maken van beheer-gegevens, die het vervolgens gebruikt als een soort benchmark. AIDE bevat detectiemethoden op basis van anomalieën en handtekeningen, en als er wijzigingen in systeeminstellingen of logbestanden worden gedetecteerd, kunnen die wijzigingen eenvoudig worden teruggedraaid naar de oorspronkelijke basislijn.

Er zijn nadelen aan dit host-gebaseerde inbraakdetectiesysteem, zoals het feit dat systeemcontroles standaard alleen op verzoek worden uitgevoerd en niet continu. Echter, omdat AIDE werkt als een command line functie, kunt u het configureren met cron of een andere besturingsmethode om periodiek systeemcontroles uit te voeren. Hoewel dit geen real-time monitoring van log files mogelijk maakt, kun je een goede benadering maken door AIDE in te plannen om systeemchecks met korte intervallen uit te voeren.

Hoewel AIDE goed is voor het vergelijken van gegevens, bevat het geen scripting talen; dit is misschien geen probleem voor diegenen die wat shell scripting vaardigheden hebben, maar het kan het doorzoeken van gegevens en het implementeren van regels bemoeilijken. Wat het mist aan uitgebreide tools voor inbraakdetectie, maakt het goed met de mogelijkheden voor configuratiebeheer.

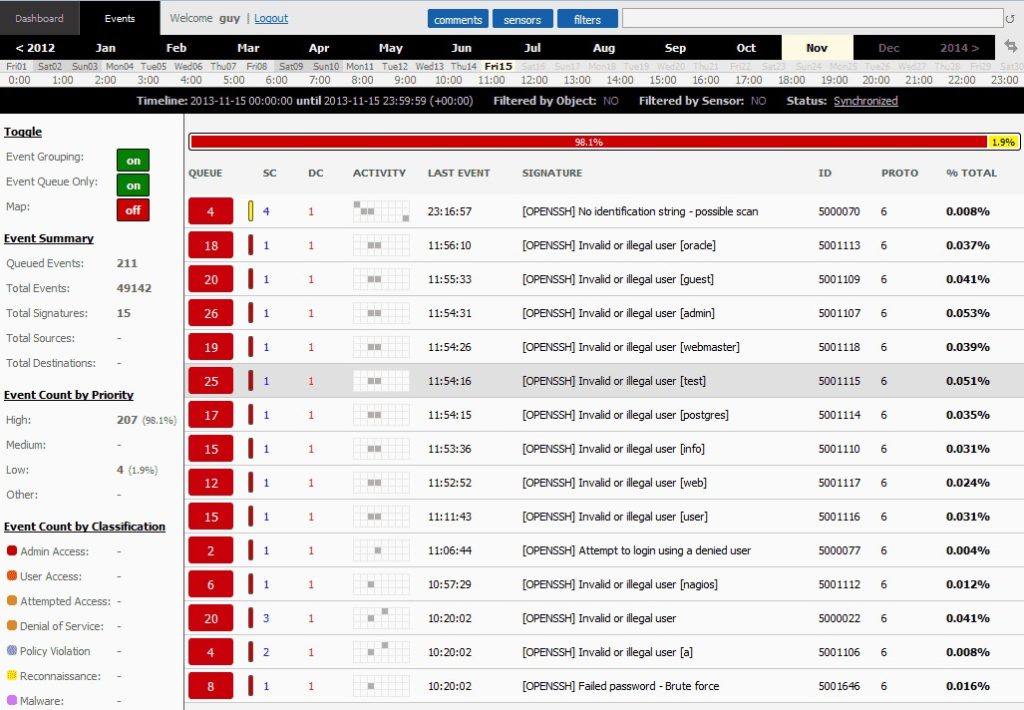

- Fail2Ban

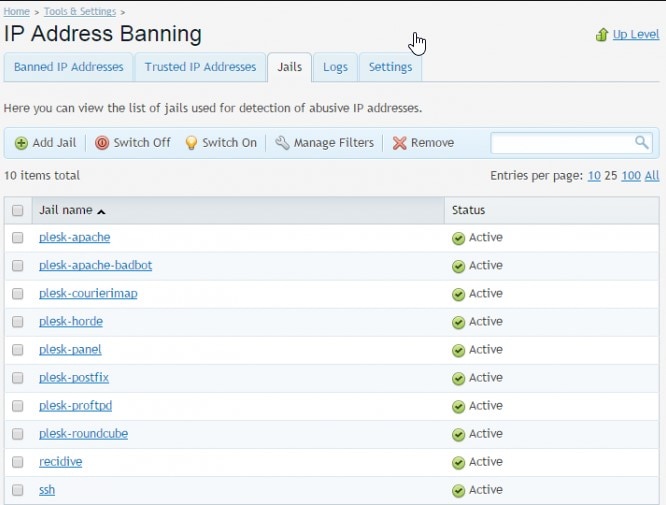

Het ontwerp van dit hostgebaseerde inbraakdetectiesysteem is specifiek gericht op verdachte of ongebruikelijke gebeurtenissen in logbestanden en werkt om pogingen tot hacken te voorkomen door blokkades op te leggen aan IP-adressen. Bijvoorbeeld, als Fail2Ban een onevenredig aantal mislukte login pogingen opmerkt, zal het het IP adres blokkeren dat de pogingen genereert. Dit kan pogingen om brute wachtwoorden te kraken verhinderen en kan zelfs een effectief afschrikmiddel zijn tegen DDoS-aanvallen (Denial-of-Service). De bans die Fail2Ban oplegt zijn echter niet permanent – hun duur is instelbaar, en standaard duren ze meestal een paar minuten.

Fail2Ban gebruikt combinaties van filters om zijn monitoring scope te definiëren, en de services die het overziet zijn onder andere Apache, Courier Mail Server, Lighttpd, en Postfix. Het koppelt ook filters aan auto-response acties-de combinatie van deze staat bekend als een “jail”-om te activeren wanneer bepaalde bedreigingsvoorwaarden worden getriggerd. Fail2Ban is geschreven in Python en heeft de mogelijkheid om naar systeemtabellen te schrijven om adressen te blokkeren die het identificeert als de bron van verdachte activiteiten. Blokkades vinden plaats in netfilter/iptables en PF firewall regels, en de hosts.deny tabel van TCP Wrapper.

Eén ding om bewust van te zijn met Fail2Ban is dat het wel een aantal functies heeft van een inbraakbeveiligingssysteem. Omdat de toepassing automatisch actie kan ondernemen om bedreigingen te verhelpen, moeten beheerders ervoor zorgen dat hun beleid niet zo strak is geconfigureerd dat legitieme gebruikers geen toegang meer hebben tot netwerken, toepassingen of andere computeromgevingen die nodig zijn om hun dagelijkse taken uit te voeren. De focus op herhaalde acties van individuele IP adressen kan ook beperkend zijn. Dus, terwijl Fail2Ban goed is voor het stoppen van DOS aanvallen, is het lang niet zo effectief in het voorkomen van DDoS aanvallen of gedistribueerde pogingen om wachtwoorden te kraken.

Fail2Ban kan worden gebruikt op Mac OS, Linux, en Unix besturingssystemen.

Terug naar boven

- Samhain

Samhain is een ander gratis en open-source hostgebaseerd inbraakdetectiesysteem. Een onderscheidend kenmerk is dat het op één apparaat of op meerdere apparaten kan worden uitgevoerd – de applicatie verzamelt gegevens uit log-eventbestanden die worden verzameld door de agents die op elke bewaakte machine draaien. Deze agents kunnen verschillende taken uitvoeren, waaronder rootkit virus detectie, poort monitoring, rogue user access detectie, en hidden process detectie. Dit laat Samhain toe om meerdere systemen te beheren, zelfs deze die draaien op verschillende besturingssystemen, vanuit een gecentraliseerde interface, gebruik makend van encryptie om de communicatie tussen agents en de centrale console te beschermen. Strikte authenticatie protocollen helpen ook voorkomen dat hackers de monitoring processen kunnen verstoren of stoppen.

Een zeer nuttige functie die Samhain biedt is stealth-mode monitoring. Als hackers een systeem binnendringen, kunnen ze vaak detectie processen zien en stoppen om verborgen te blijven, maar Samhain verhult deze processen met wat steganografie wordt genoemd.

Terwijl de data die Samhain verzamelt en compileert inbraken markeert en beheerders in staat stelt om de activiteit op hosts in het netwerk te analyseren, heeft de tool niet de mogelijkheid om indringers te blokkeren of om malafide en ongeautoriseerde processen te doden. Om deze reden is het bijhouden van back-ups van gebruikersidentiteiten en configuratiebestanden een noodzakelijk onderdeel om het effectief te kunnen gebruiken. Samhain gebruikt ook een PGP-sleutel om centrale logbestanden en config-backups te beschermen tegen wijzigingen of manipulatie door hackers.

Samhain kan worden geïnstalleerd op Linux, Mac OS, en Unix besturingssystemen, en mogelijk zelfs Windows onder Cygwin.

Hoe selecteer je de juiste Remote Access Trojan Detection Software

Alle APT’s zijn slecht nieuws, en Remote Access Trojans zijn bijzonder verderfelijk. Hoewel er verschillende maatregelen zijn die nuttig kunnen zijn, afhankelijk van de omvang van de omgeving die u wilt beschermen – waaronder training in beveiligingsbewustzijn en antivirussoftware – zijn inbraakdetectiesystemen de beste manier om te voorkomen dat een Trojaan voor Remote Access langs uw beveiligingsinstallatie glipt.

Het koppelen van een hostgebaseerd inbraakdetectiesysteem aan een netwerkgebaseerd systeem is de meest effectieve manier om een volledige dekking van uw omgeving te bieden. Deze combinatie zorgt ervoor dat alle ongebruikelijke of verdachte activiteiten die worden gedetecteerd in configuratiewijzigingen en root-toegang op uw gemonitorde apparaten onmiddellijk worden gemarkeerd als een potentiële bedreiging voor de beveiliging – het zorgt er ook voor dat vreemde activiteiten in de verkeersstromen op uw netwerk worden geïdentificeerd. SolarWinds Security Event Manager heeft het allemaal in dit opzicht: de functies gaan verder dan detectie en omvatten geautomatiseerde reacties op incidenten om bedreigingen te verhelpen.

Natuurlijk is welke tool de juiste is voor uw organisatie een kwestie van budget, gemak, evenals afwegen welke functies u niet kunt missen en welke leuk zouden zijn, maar niet absoluut noodzakelijk zijn. Hoewel er veel te zeggen valt voor het gemak, de automatisering en de toegang tot support teams die betaalde opties bieden, hebben veel gratis tools actieve gebruikersgemeenschappen om te helpen problemen op te lossen of vragen te beantwoorden. Als u kiest voor een open-source oplossing, moet u profiteren van deze dynamische en groeiende bronnen. Echter, investeren in een uitgebreide tool zoals SolarWinds SEM zal op de lange termijn zeker de moeite waard zijn.