W tym poradniku dowiemy się –

- Co to jest IP & Mac Address

- Co to jest Address Resolution Protocol (ARP) Poisoning?

- Hacking Activity: Configure Static ARP in Windows

Co to jest IP i MAC Addresses

Adres IP jest akronimem od Internet Protocol address. Adres protokołu internetowego jest używany do jednoznacznej identyfikacji komputera lub urządzenia, takiego jak drukarki, dyski w sieci komputerowej. Istnieją obecnie dwie wersje adresów IP. IPv4 wykorzystuje liczby 32-bitowe. W związku z ogromnym rozwojem Internetu opracowano IPv6, który wykorzystuje liczby 128-bitowe.

Adresy IPv4 są sformatowane w czterech grupach liczb oddzielonych kropkami. Minimalna liczba to 0, a maksymalna 255. Przykład adresu IPv4 wygląda następująco;

Adresy IPv6 są sformatowane w grupach po sześć liczb oddzielonych dwukropkami. Numery grup zapisywane są jako 4 cyfry szesnastkowe. Przykład adresu IPv6 wygląda następująco;

2001:0db8:85a3:0000:0000:8a2e:0370:7334

W celu uproszczenia reprezentacji adresów IP w formacie tekstowym, pomijane są zera wiodące, a grupa zer jest uzupełniana. Powyższy adres w uproszczonym formacie jest wyświetlany jako;

2001:db8:85a3:::8a2e:370:7334

Adres MAC jest akronimem adresu kontroli dostępu do mediów. Adresy MAC są używane do jednoznacznej identyfikacji interfejsów sieciowych do komunikacji w warstwie fizycznej sieci. Adresy MAC są zazwyczaj wbudowane w kartę sieciową.

Adres MAC jest jak numer seryjny telefonu, podczas gdy adres IP jest jak numer telefonu.

Ćwiczenie

Zakładamy, że w tym ćwiczeniu używasz systemu Windows. Otwórz wiersz poleceń.

Wprowadź polecenie

ipconfig /all

Uzyskasz szczegółowe informacje o wszystkich połączeniach sieciowych dostępnych na Twoim komputerze. Wyniki pokazane poniżej dotyczą modemu szerokopasmowego, który pokaże adres MAC i format IPv4 oraz sieci bezprzewodowej, która pokaże format IPv6.

Co to jest ARP Poisoning?

ARP jest akronimem od Address Resolution Protocol. Jest on używany do konwersji adresów IP na adresy fizyczne na przełączniku. Host wysyła rozgłaszanie ARP w sieci, a komputer odbiorcy odpowiada swoim adresem fizycznym. Rozwiązany adres IP/MAC jest następnie używany do komunikacji. ARP poisoning polega na wysyłaniu fałszywych adresów MAC do przełącznika, tak aby mógł on skojarzyć fałszywe adresy MAC z adresami IP prawdziwych komputerów w sieci i przejąć ruch sieciowy.

ARP Poisoning Countermeasures

Statyczne wpisy ARP: mogą być zdefiniowane w lokalnej pamięci podręcznej ARP, a przełącznik skonfigurowany tak, aby ignorował wszystkie pakiety odpowiedzi auto ARP. Wadą tej metody jest to, że jest ona trudna do utrzymania w dużych sieciach. Mapowanie adresów IP/MAC musi być dystrybuowane do wszystkich komputerów w sieci.

Oprogramowanie wykrywające zatrucie ARP: systemy te mogą być używane do krzyżowego sprawdzania rozdzielczości adresów IP/MAC i certyfikowania ich, jeśli są uwierzytelnione. Nieuwierzytelnione adresy IP/MAC mogą zostać zablokowane.

Bezpieczeństwo systemu operacyjnego: ten środek zależy od używanego systemu operacyjnego. Poniżej przedstawiono podstawowe techniki stosowane przez różne systemy operacyjne.

- Linux: działają one poprzez ignorowanie niechcianych pakietów odpowiedzi ARP.

- Microsoft Windows: zachowanie ARP cache może być skonfigurowane poprzez rejestr. Poniższa lista zawiera niektóre z programów, które mogą być wykorzystane do ochrony sieci przed sniffingiem;

- AntiARP- zapewnia ochronę zarówno przed pasywnym jak i aktywnym sniffingiem

- Agnitum Outpost Firewall-zapewnia ochronę przed pasywnym sniffingiem

- ochronę przed pasywnym sniffingiem

- XArp- zapewnia ochronę zarówno przed pasywnym, jak i aktywnym sniffingiem

- Mac OS: ArpGuard może być używany do zapewnienia ochrony. Chroni on zarówno przed aktywnym, jak i pasywnym sniffingiem.

Działanie hakerskie: Configure ARP entries in Windows

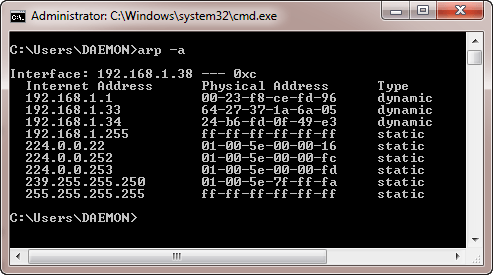

Do tego ćwiczenia używamy Windows 7, ale polecenia powinny działać również na innych wersjach Windows.

Otwórz wiersz poleceń i wprowadź następujące polecenie

arp –a

TUTAJ,

- aprc wywołuje program ARP configure znajdujący się w katalogu Windows/System32

- – a jest parametrem, który ma być wyświetlany do zawartości.a jest parametrem do wyświetlenia zawartości ARP cache

Otrzymasz wyniki podobne do poniższych

Uwaga: wpisy dynamiczne są dodawane i usuwane automatycznie podczas korzystania z sesji TCP/IP z komputerami zdalnymi.

Wpisy statyczne są dodawane ręcznie i są usuwane po ponownym uruchomieniu komputera, restarcie karty sieciowej lub innych czynnościach, które mają na nie wpływ.

Dodawanie wpisów statycznych

Otwórz wiersz poleceń, a następnie użyj polecenia ipconfig /all, aby uzyskać adres IP i MAC

Adres MAC jest reprezentowany za pomocą Physical Address, a adres IP to IPv4Address

Wprowadź następujące polecenie

arp –s 192.168.1.38 60-36-DD-A6-C5-43

Uwaga: Adres IP i MAC będą się różnić od tych, które zostały tutaj użyte. Jest to spowodowane tym, że są one unikalne.

Użyj następującego polecenia, aby wyświetlić pamięć podręczną ARP

arp –a

Otrzymasz następujące wyniki

Zauważ, że adres IP został rozwiązany do adresu MAC, który podaliśmy i jest on typu statycznego.

Usuwanie wpisu ARP cache

Użyj następującego polecenia, aby usunąć wpis