En este tutorial aprenderemos –

- ¿Qué es la dirección IP & Mac

- ¿Qué es el envenenamiento del protocolo de resolución de direcciones (ARP)?

- Actividad de Hacking: Configurar el ARP estático en Windows

Qué es la dirección IP y la dirección MAC

La dirección IP es el acrónimo de dirección de protocolo de Internet. Una dirección de protocolo de Internet se utiliza para identificar de forma única un ordenador o dispositivo como impresoras, discos de almacenamiento en una red informática. Actualmente existen dos versiones de direcciones IP. La IPv4 utiliza números de 32 bits. Debido al crecimiento masivo de Internet, se ha desarrollado IPv6, que utiliza números de 128 bits.

Las direcciones IPv4 tienen un formato de cuatro grupos de números separados por puntos. El número mínimo es 0, y el número máximo es 255. Un ejemplo de una dirección IPv4 tiene este aspecto;

Las direcciones IPv6 tienen un formato de grupos de seis números separados por dos puntos. Los números de grupo se escriben con 4 dígitos hexadecimales. Un ejemplo de dirección IPv6 tiene el siguiente aspecto;

2001:0db8:85a3:0000:0000:8a2e:0370:7334

Para simplificar la representación de las direcciones IP en formato de texto, se omiten los ceros a la izquierda y se completa el grupo de ceros. La dirección anterior en un formato simplificado se muestra como;

2001:db8:85a3:::8a2e:370:7334

La dirección MAC es el acrónimo de dirección de control de acceso al medio. Las direcciones MAC se utilizan para identificar de forma exclusiva las interfaces de red para la comunicación en la capa física de la red. Las direcciones MAC suelen estar incrustadas en la tarjeta de red.

Una dirección MAC es como el número de serie de un teléfono mientras que la dirección IP es como el número de teléfono.

Ejercicio

Asumiremos que estás usando windows para este ejercicio. Abre el símbolo del sistema.

Introduce el comando

ipconfig /all

Obtendrás información detallada sobre todas las conexiones de red disponibles en tu ordenador. Los resultados que se muestran a continuación corresponden a un módem de banda ancha para mostrar la dirección MAC y el formato IPv4 y a una red inalámbrica para mostrar el formato IPv6.

¿Qué es el ARP Poisoning?

ARP es el acrónimo de Protocolo de Resolución de Direcciones. Se utiliza para convertir la dirección IP en direcciones físicas en un switch. El host envía un broadcast ARP en la red, y el ordenador receptor responde con su dirección física . La dirección IP/MAC resuelta se utiliza entonces para comunicarse. El envenenamiento de ARP consiste en enviar direcciones MAC falsas al conmutador para que pueda asociar las direcciones MAC falsas con la dirección IP de un ordenador auténtico en una red y secuestrar el tráfico.

Contramedidas de envenenamiento de ARP

Entradas ARP estáticas: se pueden definir en la caché ARP local y configurar el switch para que ignore todos los paquetes de respuesta ARP automática. La desventaja de este método es que es difícil de mantener en redes grandes. El mapeo de direcciones IP/MAC tiene que ser distribuido a todos los ordenadores de la red.

Software de detección de envenenamiento ARP: estos sistemas se pueden utilizar para comprobar la resolución de direcciones IP/MAC y certificarlas si están autentificadas. Las resoluciones de direcciones IP/MAC no certificadas pueden entonces ser bloqueadas.

Seguridad del sistema operativo: esta medida depende del sistema operativo que se utilice. A continuación se detallan las técnicas básicas utilizadas por varios sistemas operativos.

- Basados en Linux: funcionan ignorando los paquetes de respuesta ARP no solicitados.

- Microsoft Windows: el comportamiento de la caché ARP se puede configurar a través del registro. La siguiente lista incluye algunos de los programas que se pueden utilizar para proteger las redes contra el sniffing;

- AntiARP- proporciona protección contra el sniffing pasivo y activo

- Agnitum Outpost Firewall-proporciona protección contra el sniffing pasivo

- XArp- proporciona protección contra el sniffing pasivo y activo

- Mac OS: ArpGuard se puede utilizar para proporcionar protección. Protege contra el sniffing activo y pasivo.

Actividad de Hacking: Configurar entradas ARP en Windows

Estamos utilizando Windows 7 para este ejercicio, pero los comandos deberían poder funcionar también en otras versiones de windows.

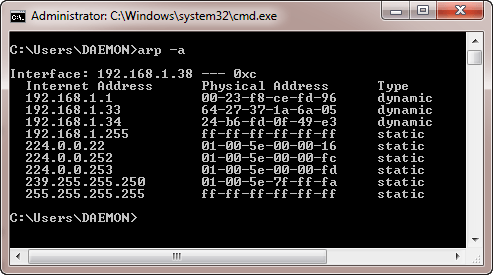

Abre el símbolo del sistema e introduce el siguiente comando

arp –a

Aquí,

- aprcalls the ARP configure program located in Windows/System32 directory

- -a es el parámetro para mostrar el contenido de la caché ARP

Obtendrás resultados similares a los siguientes

Nota: Las entradas dinámicas se añaden y eliminan automáticamente cuando se utilizan sesiones TCP/IP con ordenadores remotos.

Las entradas estáticas se añaden manualmente y se borran cuando se reinicia el ordenador, y se reinicia la tarjeta de interfaz de red u otras actividades que la afecten.

Añadir entradas estáticas

Abrir el símbolo del sistema y luego utilizar el comando ipconfig /all para obtener la dirección IP y MAC

La dirección MAC se representa utilizando la Dirección Física y la dirección IP es IPv4Address

Introduce el siguiente comando

arp –s 192.168.1.38 60-36-DD-A6-C5-43

Nota: La dirección IP y MAC serán diferentes a las utilizadas aquí. Esto se debe a que son únicas.

Usa el siguiente comando para ver la caché ARP

arp –a

Obtendrás los siguientes resultados

Nota que la dirección IP se ha resuelto a la dirección MAC que hemos proporcionado y es de tipo estático.

Borrar una entrada de la caché ARP

Usa el siguiente comando para eliminar una entrada